Nous vivons dans un monde où le mobile est roi, et l'explosion des applications mobiles est tout à fait remarquable. On parle de 6 à 7 millions d'applications rien que sur les Google Play et Apple App Store. Et ce qui est fou, c'est qu'il existe de nombreuses autres places de marché où l'on peut télécharger des applications - de l'Appstore d'Amazon aux Galaxy Stores de Microsoft et de Samsung, en passant par Tencent MyApp, Baidu Mobile Assistant, Aptoide, Huawei AppGallery, le Mi App Store de Xiaomi, et bien d'autres encore.

Le fait est que des millions d'organisations sont aujourd'hui actives dans le domaine des applications, qu'elles l'admettent ou non. De nombreuses entreprises utilisent leurs applications pour faire face à la concurrence et gagner de nouveaux clients. Qu'est-ce qui est à l'origine de ce boom ? La croissance accélérée du nombre d'appareils. D'ici à la fin de 2023, on estime qu'il y aura trois fois plus d'appareils connectés que d'individus.1

Chaque jour, nous nous éloignons des données, des communications et des processus isolés pour entrer dans un monde connecté où tout est imbriqué. Cette connectivité offre de grandes opportunités, mais aussi de nouveaux risques. Le maillon faible de la chaîne de sécurité est souvent le client distant - pensez aux téléphones mobiles, ordinateurs portables et autres appareils qui ont accès à des données sensibles ou peuvent déclencher des actions importantes.

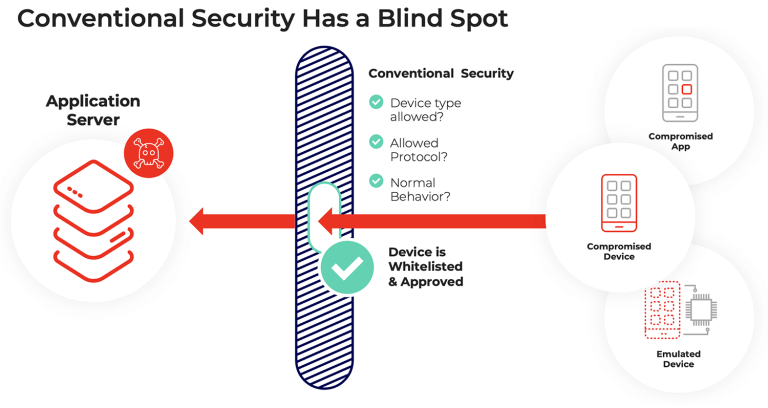

Aujourd'hui, la sécurité conventionnelle des réseaux concerne l'infrastructure du réseau, le trafic, les protocoles, les adresses IP et les services. Ne vous laissez pas abuser par la construction d'un pare-feu sophistiqué pour protéger l'infrastructure de votre serveur. L'attaquant prendra toujours le chemin de la moindre résistance. Il est donc essentiel de protéger les logiciels clients. La difficulté réside dans le fait que ces applications sont exécutées sur des dispositifs ouverts, dont on ne peut attendre qu'ils assurent une sécurité totale.

Les applications sont souvent autorisées à contourner le périmètre. Un appareil compromis peut, par erreur, être inscrit sur la liste blanche pour communiquer avec le serveur d'application.

Comment un appareil compromis peut passer inaperçu

Imaginez un billet de concert de rock. Il a l'air authentique, mais il est faux. Imaginez maintenant que ce faux billet soit utilisé pour accéder au concert de rock. C'est exactement ce qui se passe lors d'une attaque par application mobile à partir d'un appareil compromis. Le pirate utilise une application d'apparence légitime pour accéder à des données sensibles et perturber votre activité. Et les mesures de sécurité traditionnelles ne peuvent pas le détecter. C'est ce que nous appelons les "angles morts", et il est essentiel d'y remédier.

Les appareils mobiles traitent tous les types de données personnelles, des données de localisation aux transferts d'argent, des données de connexion aux secrets d'entreprise. Et ces applications mobiles sont connectées à l'infrastructure critique d'une entreprise. Les attaques modernes peuvent contourner la couche préventive, ce qui signifie que les données sur les menaces et la surveillance d'une compromission sont cruciales. La prévision des menaces, la détection des anomalies et la réponse aux événements malveillants deviennent des éléments standard de l'architecture de sécurité. Les données de sécurité sont donc au centre des préoccupations. Et du point de vue des données collectées, surveillons-nous la surface d'attaque qui s'élargit de cloud aux applications grand public ? La plupart des entreprises qui se tournent vers le mobile ne le font pas.

La solution est multiple. Nous assemblons des applications qui peuvent se protéger elles-mêmes grâce à la cybersécurité intégrée dans le processus CI/CD. Nous utilisons des outils, des technologies et des méthodologies qui permettent aux applications de s'auto-protéger, quel que soit l'environnement de l'appareil. Nous surveillons chaque appareil connecté à l'entreprise via l'application. Et nous utilisons l'IA/ML ainsi que des scientifiques de données humaines pour prédire, défendre et répondre. C'est ainsi que nous gagnons la lutte contre les cyberattaques.

En fin de compte, la confiance des consommateurs dans les applications mobiles s'accompagne d'une grande responsabilité. Les entreprises font confiance aux applications mobiles pour traiter leurs données critiques. Le risque présenté par les appareils non gérés devient de plus en plus difficile à gérer. Les applications connectées des consommateurs apportent de nouveaux types de menaces à l'infrastructure informatique d'une entreprise. L'absence d'outils de prévention et de surveillance en temps réel nous empêche de mettre en place une gestion holistique de la cybersécurité. Il est temps de passer à la vitesse supérieure, car les enjeux sont plus importants que jamais.

Découvrez comment nous pouvons vous aider à protéger votre entreprise :

- Applications mobiles et API

- Contenu vidéo

- Paiements numériques