Approfondir

Confiance zéro, compromis zéro

Découvrez comment XTD valide en permanence les connexions pour une meilleure sécurité.

Vue rapide

Vue d'ensemble

La confiance zéro est un sujet de plus en plus discuté dans le secteur de la cybersécurité et a changé la façon dont de nombreux professionnels de la sécurité envisagent la défense de leur organisation.

La question qui se pose est la suivante : comment utiliser la confiance zéro pour protéger votre entreprise contre les menaces posées par les applications connectées et les appareils non gérés ? Verimatrix XTD a la solution.

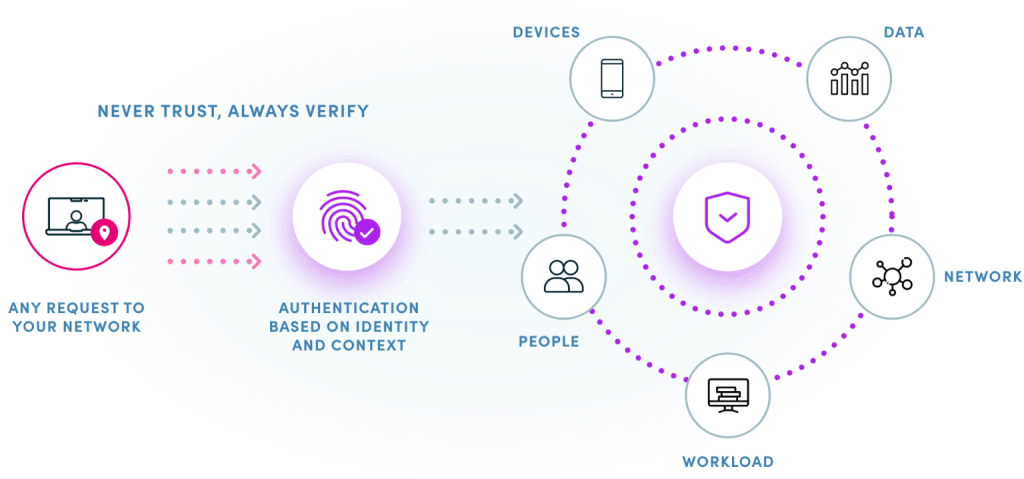

Qu'est-ce que la confiance zéro ?

Par le passé, les professionnels de la cybersécurité pensaient généralement que tout ce qui se trouvait à l'extérieur du périmètre du réseau de leur organisation constituait une menace, tandis que tout ce qui se trouvait à l'intérieur de ce périmètre était inoffensif. Avec l'évolution spectaculaire de nos méthodes de travail et des technologies que nous utilisons, cette façon de penser est devenue de plus en plus obsolète.

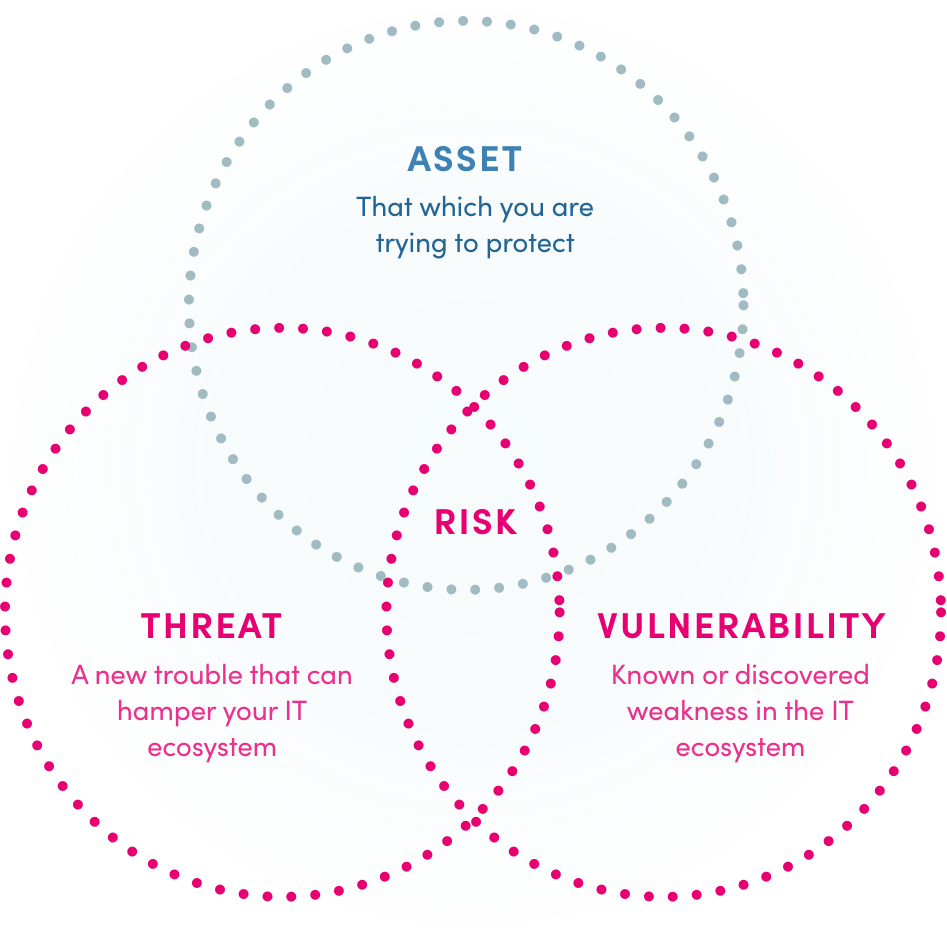

L'explosion de la popularité des applications mobiles utilisées sur des millions d'appareils connectés a transformé la surface d'attaque. Le périmètre de défense de l'entreprise n'est plus aussi sûr qu'il l'était auparavant, car les appareils grand public non gérés sont autorisés à communiquer et à partager des données avec l'entreprise (via des applications). Si un pirate parvient à accéder au réseau, il peut naviguer dans les ressources de l'entreprise, exécuter des attaques par ransomware ou voler des informations sensibles.

Un paysage de menaces en constante évolution.

Souvent, ils affichent trop d'alertes, ce qui empêche l'utilisateur de savoir sur quoi se concentrer et, dans de nombreux cas, ils nécessitent des ressources à temps plein pour les prendre en charge. Cela peut s'avérer coûteux pour peu de résultats.

La réalité de la confiance zéro.

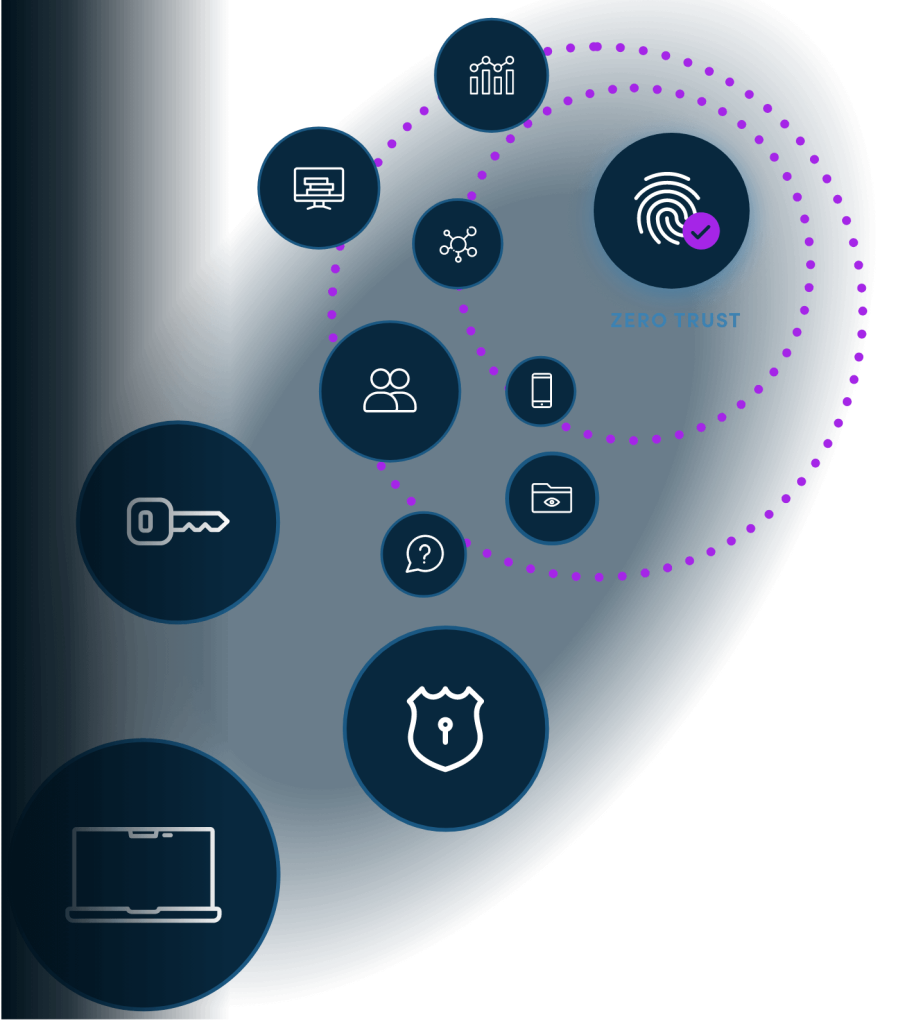

Heureusement, il existe des alternatives bien mieux adaptées aux environnements modernes et rapides auxquels sont confrontés de nombreux professionnels de la sécurité. De nombreuses entreprises de cybersécurité s'empressent de mettre sur le marché leurs produits de confiance zéro, mais comme c'est souvent le cas dans ce secteur, certaines promettent que leur produit "peut tout faire".

Si une entreprise de cybersécurité le prétend, courez dans la direction opposée, car il n'y a rien de tel ! Au contraire, une variété d'outils et de services sont nécessaires pour couvrir tous les piliers de l'approche "zéro confiance".

Qu'est-ce que Verimatrix XTD (Extended Threat Defense) ?

Verimatrix XTD est une solution de cybersécurité à code zéro qui ferme la porte ouverte dans la plupart des murs de sécurité des entreprises en protégeant les applications mobiles et les appareils non gérés qui s'y connectent.

Les équipes informatiques se concentrant principalement sur l'infrastructure des postes de travail, elles peuvent oublier de couvrir les angles morts de sécurité créés par les applications mobiles et les appareils non gérés connectés au réseau de l'entreprise. Les pirates sont toujours à la recherche de cibles faciles, c'est pourquoi ils se concentrent désormais sur les appareils non gérés qui ne sont souvent pas corrigés et ne sont pas protégés par des mots de passe complexes. Une fois qu'ils se connectent à ces appareils, ils peuvent facilement pénétrer dans le réseau.

Avec Verimatrix XTD, vous pouvez surveiller ces menaces au niveau du point final et agir avant que les malfaiteurs ne compromettent votre entreprise.

Verimatrix XTD peut aider et devenir l'un des fondements de la stratégie globale de confiance zéro d'une entreprise ou d'une institution financière, et aider les RSSI et les stratèges en sécurité à combler les lacunes de sécurité causées par les applications mobiles connectées et les appareils non gérés.

Les piliers couverts par XTD sont les suivants

Supposer une violation et toujours vérifier

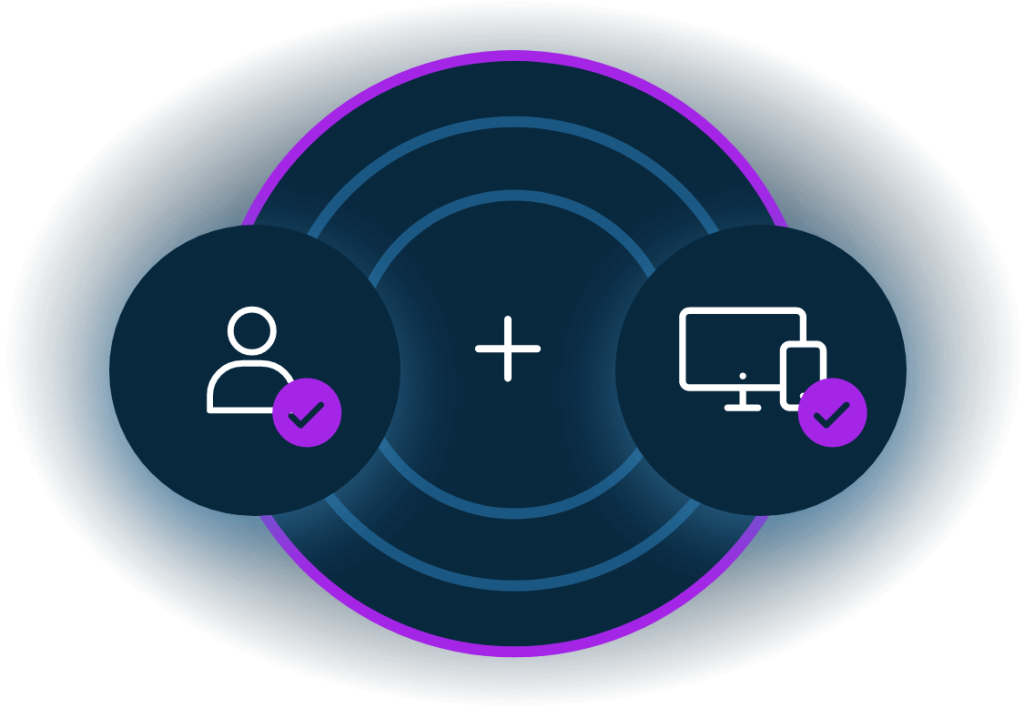

XTD collecte des données à partir des appareils et les renvoie afin de détecter les anomalies dans une application compromise ou un appareil non géré, ce qui permet à l'utilisateur d'adopter une approche proactive en détectant les violations bien à l'avance.

Accès juste à temps

Sur la base de la position de risque des applications connectées et des appareils non gérés d'une organisation, XTD peut fournir les informations/signaux aux services dorsaux afin qu'un administrateur puisse autoriser ou refuser l'accès ou une transaction en cours. XTD peut également guider les services back-end pour fournir un accès restreint/limité/complet aux ressources de l'entreprise.

Défense en profondeur

En fonction de l'état du risque de sécurité de l'appareil, XTD conseille aux services financiers/clients de collecter des facteurs d'authentification supplémentaires avant d'accéder au réseau ou d'effectuer une transaction financière. Des facteurs tels que quelque chose que vous savez, quelque chose que vous êtes et quelque chose que vous avez.

Minimiser le rayon de l'explosion

XTD peut aider à prévenir les mouvements latéraux du réseau et la chaîne d'exécution des attaques en arrêtant un appareil compromis ou vulnérable bien à l'avance, minimisant ainsi le rayon d'action d'une attaque.

Le moindre privilège

XTD peut aider un administrateur à déterminer s'il doit accorder l'accès le moins privilégié ou l'accès le plus privilégié au réseau ou à une ressource spécifique. XTD peut aider les services dorsaux à appliquer des politiques IAM/réseau strictes lors d'un accès juste à temps.

Sécurisez votre entreprise dès aujourd'hui.

Protégez vos applications mobiles, votre chiffre d'affaires et votre entreprise grâce à une sécurité sans friction.

Nous sommes là pour vous aider

- Trouvez la solution qui vous convient

- Planifier une démonstration

- Nos tarifs

Ils nous font confiance

Par des analystes du secteur et des pairs

Ils nous font confiance

Par des analystes du secteur et des pairs