Approfondir

Les 15 principales menaces pesant sur les services de distribution de contenu vidéo

Table des matières

Dans notre précédent article, nous avons souligné l'importance de la gestion des droits numériques (DRM) et la complexité de la distribution de contenu vidéo. Examinons maintenant les principales menaces qui pèsent sur la distribution de contenu vidéo et auxquelles le secteur doit toujours être attentif afin de réduire l'impact sur ses résultats.

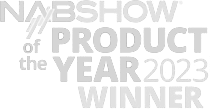

Des menaces pour la sécurité largement reconnues

L'une des menaces les plus largement reconnues dans le secteur des médias et du divertissement est le vol de contenu et de services pour la distribution illégale de contenu vidéo en ligne. Parmi les principales menaces, citons

- Déchirement de flux

- Partage de mot de passe

- Fraude aux titres de compétences

- Points d'accès des consommateurs frauduleux

- Réseaux de diffusion de contenu (CDN)

Déchirement de flux

Qu'est-ce que le stream ripping ?

L'extraction de flux est une méthode permettant d'obtenir et de stocker illégalement des contenus vidéo ou audio en ligne en vue de leur distribution illégale. Le stream ripping est devenu une méthode de piratage populaire en raison de sa facilité d'utilisation et de la disponibilité généralisée d'outils logiciels gratuits ou peu coûteux.

Il est également difficile à détecter et à prévenir, car il ne repose pas sur le piratage ou la rupture de codes de cryptage. Elle repose plutôt sur le fait que le contenu vidéo ou audio doit être décrypté et lu pour être vu ou entendu, ce qui permet aux stream rippers d'intercepter et de copier le flux décrypté.

Comment fonctionne le stream ripping ?

Il s'agit de capturer un fichier vidéo ou audio en continu à partir d'un site web ou d'une application, de le décrypter et de l'enregistrer sous forme de fichier sur un ordinateur local ou un serveur. Cette méthode peut être réalisée à l'aide de divers outils, tels que des extensions de navigateur ou des logiciels autonomes, qui peuvent intercepter le flux et l'enregistrer dans un format qui peut être lu ultérieurement.

Comment prévenir l'arrachage de cours d'eau

Ces dernières années, plusieurs cas de stream rippers ont défrayé la chronique et les fournisseurs de contenu ont pris des mesures pour lutter contre cette forme de piratage. L'une de ces mesures est l'utilisation de technologies DRM, qui permettent de crypter le contenu et d'en limiter l'accès aux utilisateurs autorisés.

Cependant, les stream rippers ont également évolué pour contourner ces technologies DRM, ce qui fait que les fournisseurs de contenu sont confrontés à un défi permanent pour protéger leur contenu contre le piratage.

Partage de mot de passe

Qu'est-ce que le partage de mot de passe ?

Le partage de mot de passe est une forme courante de piratage vidéo qui consiste à partager les identifiants de connexion à des services de streaming vidéo avec des amis, des membres de la famille ou même des inconnus. Cette pratique permet à des utilisateurs non autorisés d'accéder à des contenus de qualité supérieure sans payer, et elle est devenue un problème majeur pour les fournisseurs de contenus et les services de diffusion en continu.

Quel est le risque du partage de mot de passe ?

L'une des raisons pour lesquelles le partage de mots de passe est si répandu est qu'il est relativement facile à réaliser. La plupart des services de streaming vidéo permettent aux utilisateurs de créer plusieurs profils d'utilisateurs sous un seul compte, et certains services permettent même des streams simultanés sur plusieurs appareils. Il est donc tentant pour les utilisateurs de partager leurs identifiants de connexion avec d'autres personnes, ce qui leur permet d'accéder au même contenu sans payer leur propre abonnement.

Cependant, le partage de mots de passe n'est pas seulement un problème pour les fournisseurs de contenu et les services de diffusion en continu. Il peut également constituer un risque pour la sécurité des utilisateurs qui partagent leurs mots de passe.

Lorsque les utilisateurs partagent leurs informations de connexion avec d'autres personnes, ils peuvent involontairement donner accès à leurs informations personnelles, telles que les détails de leur carte de crédit ou leur historique de navigation. Ces informations peuvent alors être utilisées à des fins malveillantes, telles que l'usurpation d'identité ou la fraude financière.

Comment empêcher le partage des mots de passe

Les services de streaming ont pris des mesures pour lutter contre le partage de mot de passe, notamment en limitant le nombre de flux simultanés ou en introduisant des étapes d'authentification supplémentaires comme l'authentification à deux facteurs.

Malgré ces mesures, le partage de mot de passe reste un défi persistant pour les fournisseurs de contenu et les services de streaming. Les fournisseurs de contenu et les services de diffusion en continu doivent rester vigilants et prendre des mesures appropriées pour empêcher et dissuader le partage de mots de passe, tandis que les utilisateurs doivent être prudents lorsqu'ils communiquent leurs informations de connexion à d'autres personnes.

Fraude aux titres de compétences

Quel est le lien entre la fraude aux titres de compétences et le piratage de contenus vidéo ?

La fraude aux identifiants est une forme de piratage vidéo qui consiste à obtenir et à utiliser des identifiants de connexion volés pour accéder à des contenus vidéo de qualité supérieure sans les payer. La fraude aux identifiants peut prendre différentes formes, mais une méthode courante est connue sous le nom de "credential stuffing".

Le credential stuffing implique que des acteurs criminels, connus sous le nom de pirates, achètent de grandes bases de données d'identifiants de connexion volés sur le dark web et utilisent des outils automatisés pour tester les identifiants volés sur plusieurs services de streaming vidéo jusqu'à ce qu'ils trouvent une correspondance.

Quel est le risque de fraude sur les titres de compétences ?

La fraude aux identifiants est un problème important pour les services de streaming vidéo et les fournisseurs de contenu, car elle peut entraîner une perte de revenus et nuire à la réputation. Les pirates peuvent utiliser les identifiants de connexion volés pour accéder à des contenus de qualité et les distribuer illégalement, ou ils peuvent vendre les comptes volés à d'autres personnes à des fins lucratives.

Comment prévenir la fraude aux titres d'identité

Pour lutter contre la fraude aux identifiants, les services de streaming vidéo et les fournisseurs de contenu doivent mettre en œuvre des mesures de sécurité plus strictes pour protéger les comptes de leurs utilisateurs et empêcher l'accès non autorisé au contenu premium.

L'authentification à deux facteurs, par exemple, exige des utilisateurs qu'ils saisissent une deuxième forme d'authentification, telle qu'un code envoyé à leur téléphone ou à leur courrier électronique, en plus de leurs identifiants de connexion. Le blocage des adresses IP et l'analyse comportementale peuvent aider à détecter les tentatives de connexion suspectes et à bloquer l'accès au service.

Points d'accès des consommateurs frauduleux

Qu'est-ce qu'un "point final de consommation frauduleux" ?

Les points d'extrémité consommateurs frauduleux désignent tout moyen non autorisé d'accès ou de distribution de contenu numérique, tel que des fichiers vidéo ou audio. Il s'agit notamment des logiciels de centres multimédias et des dispositifs de diffusion en continu illicites (ISD).

- Le logiciel de centre multimédia Il s'agit d'un type d'application qui permet aux utilisateurs d'organiser, de gérer et de lire des contenus multimédias (vidéo, audio et images) sur leur ordinateur ou leur réseau domestique. Les logiciels de centre multimédia les plus populaires sont Kodi, Plex et Emby.

- Les dispositifs de streaming illicites (ISD) sont des dispositifs matériels, souvent vendus en ligne ou dans des magasins de détail, qui sont spécifiquement conçus pour accéder à des instances illégales de programmes télévisés en direct ou en série et de vidéo à la demande. Ces appareils sont aussi parfois appelés "boîtes noires" ou appareils de diffusion en continu "entièrement chargés".

Comment les points d'accès frauduleux des consommateurs peuvent-ils être exploités pour le piratage de contenus vidéo ?

Si les logiciels de media center peuvent être un moyen pratique pour les utilisateurs d'accéder à leurs collections de médias et de les gérer, ils peuvent également être utilisés pour le piratage vidéo. Les pirates peuvent créer et distribuer des logiciels de media center personnalisés, souvent appelés "applications pirates" ou "add-ons", qui permettent aux utilisateurs d'accéder à des contenus et services vidéo illégaux.

Les ISD sont généralement petits et compacts, ressemblant à une clé USB ou à un petit boîtier décodeur, et sont préchargés avec des applications pirates ou des add-ons qui permettent aux utilisateurs d'accéder à des contenus vidéo illégaux. Certains de ces appareils peuvent même être commercialisés comme des alternatives légales aux services traditionnels de télévision par câble ou par satellite, en prétendant donner accès à des milliers de chaînes et de films pour une fraction du prix.

Ces applications ou modules complémentaires pirates ne sont généralement pas disponibles dans les magasins d'applications ou les dépôts officiels, mais plutôt sur des sites web ou des dépôts non officiels que les autorités peuvent avoir du mal à surveiller ou à faire fermer. Une fois installées, ces applications ou modules complémentaires pirates peuvent donner aux utilisateurs l'accès à un large éventail de contenus vidéo illégaux, y compris des émissions de télévision, des films et des événements sportifs en direct ou à la demande.

Comment cette forme de piratage de contenu vidéo est-elle stoppée ?

La prolifération des logiciels de centre multimédia et des DSI est un problème important pour l’industrie de la distribution de contenu vidéo, car elle peut entraîner une perte de revenus et une réputation entachée.

Pour lutter contre cette forme de piratage, les services de streaming vidéo et les fournisseurs de contenu ont mis en place diverses mesures de sécurité, telles que les technologies DRM et watermarking, afin de protéger leur contenu et d’en suivre la diffusion.

De plus, ils travaillent avec les organismes d’application de la loi et les associations de l’industrie pour identifier et fermer les applications et les modules complémentaires pirates et intenter des poursuites judiciaires contre les personnes et les organisations responsables de leur création et de leur distribution.

Réseaux de diffusion de contenu (CDN)

Qu'est-ce qu'un CDN ?

Les réseaux de diffusion de contenu (CDN) font désormais partie intégrante de l’écosystème de diffusion de contenu vidéo. Les CDN aident les fournisseurs de contenu vidéo à diffuser leur contenu rapidement et de manière fiable à des publics du monde entier. Cependant, bien que les CDN présentent de nombreux avantages, ils posent également des défis importants à la gestion des droits numériques et à la gestion des droits numériques. anti-piracy Efforts.

Comment les CDN peuvent-ils être exploités pour le piratage de contenu vidéo ?

L'un des principaux défis associés aux CDN est qu'ils sont ouverts aux acteurs criminels qui peuvent obtenir un accès non autorisé au contenu vidéo via des sessions de streaming ouvertes, des API mal mises en œuvre ou des cyberattaques.

Les CDN sont particulièrement vulnérables aux éléments suivants Attaques de type "Man-in-the-Middle" (MitM)Les CDN sont particulièrement vulnérables aux attaques de type MitM (Man-in-the-Middle), où un attaquant intercepte et manipule la communication entre le CDN et le client. Les attaquants peuvent utiliser cette tactique pour voler des données sensibles ou injecter du code malveillant dans le CDN.

Un autre problème est que le contenu vidéo diffusé par les CDN peut être facilement copié et redistribué, ce qui le rend vulnérable au piratage. Une fois qu'un pirate a accès au contenu vidéo, il peut l'utiliser pour créer des copies non autorisées, le distribuer par des canaux illégaux et en tirer profit.

Comment mettre fin à cette forme de piratage de contenu vidéo ?

Les fournisseurs de contenu vidéo doivent mettre en œuvre des DRM robustes et anti-piracy dispositions. Un DRM efficace peut garantir que seuls les utilisateurs autorisés peuvent accéder au contenu vidéo, tandis que anti-piracy Les mesures peuvent détecter les tentatives d’accès non autorisé et y répondre.

L’un des plus efficaces anti-piracy mesures est watermarking, qui intègre des identifiants uniques dans le contenu vidéo pour permettre le suivi et la traçabilité des copies non autorisées. Les fournisseurs de contenu vidéo peuvent également mettre en œuvre une protection du contenu en temps réel, qui utilise des outils automatisés pour détecter et répondre aux tentatives de piratage au fur et à mesure qu’elles se produisent.

Ce ne sont là que quelques exemples des menaces de sécurité auxquelles est confrontée l’industrie de la distribution de contenu vidéo. À mesure que la technologie évolue et que de nouvelles menaces apparaissent, il est essentiel que les fournisseurs de contenu restent vigilants et prennent des mesures pour protéger leur contenu et leurs services.

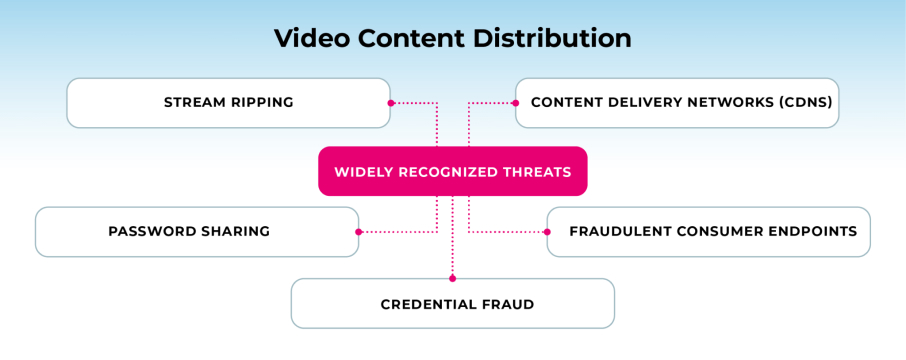

Autres voies d'accès au piratage

Il existe plusieurs autres voies de piratage que les fournisseurs de contenu vidéo doivent connaître :

- Gestion inadéquate des sessions

- Absence de virtualisation

- Vol de jetons

- Manipulation de la publicité

Gestion inadéquate des sessions

Que signifie une gestion inadéquate des sessions ?

Ce terme fait référence à l'absence de contrôle efficace des sessions des utilisateurs, ce qui peut permettre à des utilisateurs non autorisés d'accéder aux médias numériques. Une gestion inadéquate des sessions peut être due à divers facteurs, tels qu'une authentification faible, des communications non sécurisées et des protocoles de gestion de session inappropriés.

Par exemple, un utilisateur peut se connecter à un service de diffusion en continu et partager ensuite ses identifiants de connexion avec d'autres personnes, leur permettant ainsi d'accéder au même contenu sans autorisation. Par ailleurs, un pirate informatique peut intercepter les communications entre un utilisateur et le service de diffusion en continu, ce qui lui permet d'accéder aux identifiants de connexion de l'utilisateur et à d'autres informations sensibles.

Quelles sont les mesures prises pour lutter contre une gestion inadéquate des sessions ?

Pour éviter une gestion inadéquate des sessions, les fournisseurs de contenu peuvent mettre en œuvre diverses mesures de sécurité, telles que l'authentification à deux facteurs, les canaux de communication cryptés et les protocoles de gestion de sessions sécurisées. Ils peuvent également surveiller le comportement des utilisateurs afin de détecter et d'empêcher tout accès non autorisé aux médias numériques.

Absence de virtualisation

Quel est le lien entre l'absence de virtualisation et le piratage de contenus vidéo ?

La virtualisation est le processus de création d’une version virtuelle d’une ressource physique, telle qu’un système informatique, un serveur ou un réseau. Dans le contexte du contenu vidéo et anti-piracy, la virtualisation peut jouer un rôle essentiel dans la protection des médias numériques contre l’accès et l’utilisation non autorisés.

L’absence de virtualisation fait référence à l’absence de technologies ou de politiques de virtualisation, ce qui peut faciliter l’accès et l’utilisation des médias numériques par des utilisateurs non autorisés.

Par exemple, si un service de streaming vidéo est hébergé sur un seul serveur physique sans aucune virtualisation, un pirate peut être en mesure d’accéder à l’ensemble du système, y compris le contenu vidéo et les données utilisateur.

Comment la virtualisation peut prévenir le piratage de contenu vidéo

La virtualisation peut aider à prévenir ce type d'accès non autorisé en créant des instances virtuelles du serveur ou du système qui peuvent être isolées les unes des autres. Cela signifie que même si un pirate informatique accède à une instance virtuelle, il ne pourra pas accéder aux autres instances ou aux ressources physiques sur lesquelles tournent les instances virtuelles.

La virtualisation peut également contribuer à protéger les médias numériques contre le piratage en permettant aux fournisseurs de contenu de contrôler et de surveiller l'accès et l'utilisation des utilisateurs.

Par exemple, un fournisseur de contenu pourrait créer des instances virtuelles de son service de streaming vidéo pour différents groupes d'utilisateurs, chacun disposant de son propre ensemble d'autorisations d'accès et de restrictions d'utilisation. Cela permettrait au fournisseur de contenu de surveiller et de contrôler l'activité des utilisateurs, en s'assurant que les médias numériques sont utilisés conformément aux accords de licence.

Vol de jetons

Quel est le danger du vol de jetons pour le secteur de la distribution de contenu vidéo ?

Le vol de jetons est un type de cyberattaque dans lequel un attaquant vole des jetons d’authentification qui sont utilisés pour accéder à des systèmes ou des services numériques. Les jetons d’authentification sont généralement utilisés comme une alternative plus sûre aux mots de passe, car ils sont temporaires et peuvent être révoqués ou invalidés après utilisation.

Dans le cadre de la distribution de contenu vidéo et anti-piracy, le vol de jetons peut constituer une menace importante pour la protection des médias numériques et l’application des accords de licence. Si un attaquant est en mesure de voler des jetons d’authentification pour un service de streaming vidéo, par exemple, il peut être en mesure d’accéder à des médias numériques et de les visualiser sans autorisation, voire de les distribuer illégalement.

Comment prévenir le vol de jetons

Les fournisseurs et distributeurs de contenu doivent mettre en œuvre des mesures de sécurité plus strictes, telles que l'authentification à deux facteurs et les technologies de cryptage. Les technologies de cryptage peuvent être utilisées pour protéger les jetons d'authentification pendant la transmission, ce qui rend plus difficile leur interception et leur vol par des pirates.

Les technologies DRM peuvent également être utilisées comme mesure supplémentaire pour empêcher le vol de jetons et l'accès non autorisé aux médias numériques. Même si les jetons d'authentification sont volés, les technologies DRM peuvent être paramétrées pour limiter le nombre d'appareils ou d'utilisateurs qui peuvent accéder à un fichier multimédia numérique ou pour restreindre la durée pendant laquelle un utilisateur a accès au fichier.

Manipulation de la publicité

Pourquoi la manipulation de la publicité est-elle préjudiciable au secteur de la distribution de contenu vidéo ?

La manipulation de la publicité fait référence à la pratique consistant à altérer la publicité numérique pour obtenir des résultats non autorisés ou trompeurs.

La manipulation de la publicité peut se faire de plusieurs manières.

- Fraude publicitaire : Les fraudeurs créent et diffusent de fausses publicités ou génèrent des clics frauduleux sur les publicités afin de recevoir un paiement.

- Injection de publicité : Des publicités non autorisées sont injectées dans des pages web ou des applications mobiles, souvent à l'insu ou sans le consentement de l'utilisateur.

- Les logiciels de blocage des publicités : Si les logiciels de blocage des publicités peuvent être utilisés pour des raisons légitimes, telles que l'amélioration de l'expérience utilisateur ou la protection de la vie privée, ils peuvent également être utilisés pour contourner les flux de revenus publicitaires et réduire la rentabilité des entreprises de médias numériques.

Comment empêcher la manipulation de la publicité

Les fournisseurs et distributeurs de contenu doivent mettre en œuvre des technologies robustes de vérification des publicités et de lutte contre la fraude. La vérification des publicités consiste à contrôler la qualité et la légitimité des publicités et à s'assurer qu'elles sont affichées dans le bon contexte et à l'intention du public visé. Les technologies anti-fraude permettent de détecter et de prévenir la fraude publicitaire, l'injection de publicité et d'autres types de publicité malveillante.

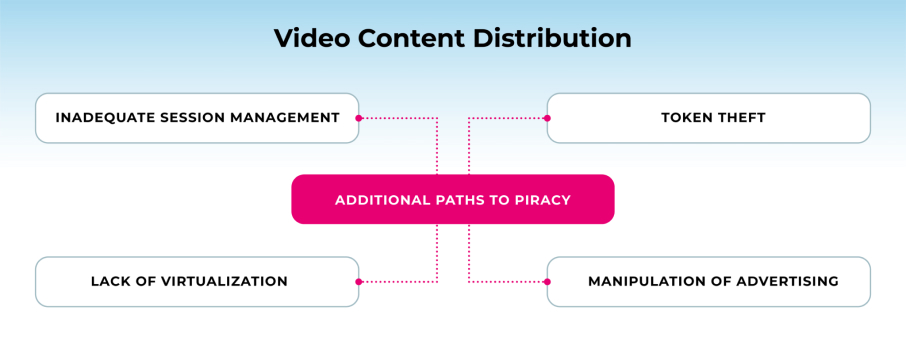

Menaces émergentes

À l'ère du numérique, le contenu vidéo est devenu plus accessible que jamais, mais cette commodité a un coût : la menace constante de cyberattaques et de violations de données.

Les fournisseurs de contenu vidéo doivent être conscients des menaces émergentes découlant de.. :

- Attaques de l'API

- Vulnérabilités des applications

- Appareils et logiciels

- Publicité frauduleuse

- Attaques contre la production virtualisée

- Attaques de l'API

Attaques de l'API

Qu'est-ce qu'une API ?

Les interfaces de programmation d'applications (API) sont des points d'échange d'informations entre les processus, tels que les demandes des consommateurs pour interagir avec un service ou entre les éléments du cadre de diffusion d'un fournisseur de contenu vidéo. Cependant, ces échanges créent également des vulnérabilités potentielles qui peuvent être exploitées par des attaquants.

Quel est le danger des attaques par API pour le secteur de la distribution de contenu vidéo ?

Les attaques contre les API peuvent se produire de différentes manières. Par exemple, les attaquants peuvent cibler les pipelines de traitement des paiements des fournisseurs de contenu vidéo ou d'autres API pour accéder aux données sensibles des informations personnelles identifiables (PII). Ces informations peuvent ensuite être utilisées à des fins frauduleuses ou vendues sur le dark web, contribuant ainsi à l'industrie mondiale du piratage qui pèse plusieurs milliards de dollars.

Comment prévenir les attaques d'API

L'une des mesures les plus importantes consiste à s'assurer que les API sont correctement mises en œuvre et sécurisées. Il s'agit notamment d'utiliser des protocoles de communication sécurisés, tels que HTTPS, et de mettre en œuvre des contrôles d'accès pour garantir que seuls les utilisateurs autorisés peuvent accéder à l'API.

Une autre mesure de sécurité essentielle consiste à mettre en œuvre des audits et des tests de sécurité réguliers pour identifier et atténuer les vulnérabilités. Il peut s'agir d'effectuer régulièrement des tests de pénétration et des analyses de vulnérabilité afin d'identifier les faiblesses potentielles de l'API et de l'infrastructure qui l'entoure.

Vulnérabilités des applications

Quel est le danger des vulnérabilités des applications pour le secteur de la distribution de contenu vidéo ?

Pour les fournisseurs de contenu vidéo, les vulnérabilités des applications peuvent représenter un risque important pour leur activité. Les attaquants peuvent exploiter les vulnérabilités pour armer l'application mobile d'un diffuseur ou d'un opérateur de télévision payante, en volant les informations personnelles, le contenu et les services des consommateurs, ainsi que le code ou la propriété intellectuelle du fournisseur de vidéos.

En procédant à une rétro-ingénierie de l'application, les attaquants peuvent découvrir les vulnérabilités et même créer des versions modifiées de l'application qui contiennent un code malveillant ou dérobent des données sensibles.

Comment se protéger contre les vulnérabilités des applications

Les fournisseurs de contenu vidéo doivent mettre en œuvre des mesures de sécurité rigoureuses. Ils doivent notamment procéder régulièrement à des audits et à des tests de sécurité afin d'identifier les vulnérabilités potentielles et d'y remédier.

Les fournisseurs doivent également envisager de mettre en œuvre des mesures telles que l'obscurcissement du code, qui peut rendre plus difficile pour les attaquants la rétro-ingénierie de l'application et l'identification des vulnérabilités. En outre, les développeurs d'applications devraient suivre des pratiques de codage sécurisées, telles que la validation des entrées et des protocoles de communication sécurisés, afin de réduire la probabilité d'introduire des vulnérabilités dès le départ.

Appareils et logiciels

Les infrastructures matérielles et logicielles des appareils utilisés pour la production, la diffusion et la consommation de contenu vidéo sont vulnérables à une série d'attaques qui peuvent exposer des informations sensibles, telles que des données, des clés et du contenu.

Les cybercriminels peuvent utiliser ces vulnérabilités pour pénétrer les défenses de l'appareil et obtenir un accès non autorisé au contenu vidéo. Même si des exigences de conformité sont en place, les appareils restent exposés à des risques, d'autant plus que de nouvelles technologies apparaissent et que les pirates trouvent de nouveaux moyens de les exploiter.

Par exemple, les pirates peuvent utiliser des logiciels malveillants et des logiciels espions sophistiqués pour infecter les appareils sans être détectés et en prendre le contrôle. Une fois installés, les attaquants peuvent collecter des informations sensibles, telles que les identifiants de connexion, et les transmettre à des serveurs distants à l'insu de l'utilisateur. S'ils ont accès à l'appareil, les pirates peuvent accéder au contenu vidéo et le distribuer sans autorisation.

Publicité frauduleuse

Ces dernières années, la publicité frauduleuse est devenue une préoccupation majeure pour le secteur de la distribution de contenu vidéo. Dans ce type d'attaque, les fraudeurs utilisent diverses tactiques pour accéder à des applications médias légitimes et les exploiter pour voler des informations personnelles ou diffuser des contenus malveillants aux utilisateurs.

Une méthode courante de publicité frauduleuse consiste à créer des applications frauduleuses qui ressemblent à des applications légitimes, puis à inciter les utilisateurs à les télécharger en utilisant des tactiques d'hameçonnage. Une fois que l'utilisateur a téléchargé l'application, les fraudeurs peuvent collecter des données sensibles ou infecter l'appareil de l'utilisateur avec des logiciels malveillants.

Publicité légitime diffusée sur des points d'accès frauduleux

Les fraudeurs exploitent également les applications médias en utilisant des services publicitaires légitimes, mais en les diffusant à des points d'extrémité frauduleux. Cela signifie qu'au lieu d'être affichées à de véritables utilisateurs, les publicités sont diffusées à des robots ou à d'autres sources de trafic non humaines. De cette manière, les fraudeurs peuvent profiter des recettes publicitaires sans apporter de valeur ajoutée aux annonceurs.

Selon une étude réalisée en 2021 par la Digital Citizens Alliance, jusqu'à 40 % de la publicité diffusée par les principales plateformes de publicité en ligne sont diffusés dans des applications pirates.

Les fournisseurs de contenu vidéo doivent travailler avec des partenaires publicitaires de bonne réputation qui ont mis en place des mesures anti-fraude. Il s'agit notamment d'utiliser des outils sophistiqués pour détecter et bloquer les sources de trafic frauduleuses et de travailler en étroite collaboration avec les annonceurs pour s'assurer que leurs publicités ne sont affichées que pour les utilisateurs authentiques.

Attaques contre la production virtualisée

Qu'est-ce que la "production virtualisée" ?

Alors que l'industrie des médias continue d'évoluer vers des flux de travail basés sur cloud, la production virtualisée est devenue un nouveau sujet de préoccupation pour les professionnels de la sécurité.

La production vidéo moderne s'appuie de plus en plus sur cloud pour permettre la collaboration entre des groupes de travail géographiquement dispersés, l'échange d'actifs avec des fournisseurs externes de services liés au contenu et la collaboration avec des partenaires commerciaux et de fabrication.

Comment la production virtualisée peut-elle être exploitée pour le piratage de contenu vidéo ?

Dans le passé, la production vidéo était basée sur des installations, et il était facile d'isoler les plates-formes de production pour qu'elles n'aient pas accès à l'internet. Cependant, les pratiques de production d'aujourd'hui ne permettent pas d'isoler le site cloud.

Comme nous l'avons indiqué dans notre précédent article, l'industrie cinématographique a publié des lignes directrices en matière de distribution et des initiatives telles que la "Vision 2030" de MovieLabsnormalisent les pratiques en matière d'accès, de workflow et de sécurité basées sur le site cloud. Toutefois, au début de l'année 2023, les acteurs de l'industrie étaient encore en train d'harmoniser leurs plateformes respectives et de présenter un visage cohérent aux ressources extérieures.

La production virtualisée crée de nouveaux vecteurs d'attaque pour les acteurs malveillants. Par exemple, les attaquants peuvent tenter d'obtenir un accès non autorisé au stockage basé sur cloud ou utiliser des logiciels malveillants pour voler des données sensibles. En outre, l'utilisation de services tiers pour des tâches telles que le sous-titrage ou la re-version audio peut également introduire de nouvelles vulnérabilités.

Comment protéger la production virtualisée ?

Pour relever ces défis, il est important que l'industrie vidéo garantisse la sécurité et l'intégrité de son précieux contenu tout au long du processus de production.

Des mesures de sécurité solides comprennent l'utilisation du cryptage et des contrôles d'accès, la surveillance régulière des activités suspectes et la mise à jour des logiciels et des systèmes avec les derniers correctifs et mises à jour. Il est également essentiel de procéder régulièrement à des audits de sécurité et à des évaluations des risques afin d'identifier et de traiter toutes les vulnérabilités potentielles.

Naviguer dans le monde complexe de la gestion des droits numériques (DRM) grâce à l'avis d'experts et aux meilleures pratiques

Verimatrix propose un guide intitulé "Ecosystème DRM et meilleures pratiques de sécurité" pour aider les personnes impliquées dans l'industrie de la distribution de contenu vidéo à comprendre le monde complexe des DRM !

Ce guide est conçu pour aider à protéger les contenus vidéo contre le piratage et à garantir un flux de revenus sûr. Il contient des idées d'experts et des conseils pratiques, couvrant tous les aspects de la gestion des droits numériques (DRM) de manière exhaustive. Ce guide est une ressource essentielle pour ceux qui cherchent à protéger leurs contenus précieux et à garder une longueur d'avance.

Apprenez à protéger votre contenu vidéo grâce à ce guide GRATUIT

S'abonner à notre lettre d'information

Recevez les dernières informations sur anti-piracy directement dans votre boîte de réception.

Contactez-nous

Modernisez la sécurité de votre réseau, protégez votre contenu contre le piratage et assurez la conformité de votre studio avec Verimatrix. Obtenez une consultation gratuite en remplissant le formulaire.

Nous sommes là pour vous aider

- Trouvez la solution qui vous convient

- Vous orienter vers des ressources pertinentes

- Nos tarifs

Ils nous font confiance

Par des analystes du secteur et des pairs

Ils nous font confiance

Par des analystes du secteur et des pairs