Approfondir

L'homme et la machine

Donner une dimension humaine à la cybersécurité de l'IA.

Vue rapide

Vue d'ensemble

Dans un monde en proie aux cybermenaces et aux attaques, les organisations sont constamment à la recherche de solutions innovantes pour se protéger.

La collaboration homme-machine pourrait être la combinaison gagnante pour améliorer la cybersécurité que vous recherchez. En réduisant les risques, en optimisant le temps de réponse et en utilisant efficacement les compétences des SOC, les entreprises peuvent garder une longueur d'avance dans le paysage en constante évolution des cybermenaces.

Les nouveaux défis appellent de nouvelles solutions.

La dépendance croissante à l'égard de la numérisation, de l'Internet des objets (IoT), des logiciels libres et du cloud computing a créé des défis uniques pour la protection des réseaux, des systèmes et des applications contre les attaques malveillantes et les nouvelles techniques d'évasion qui peuvent échapper aux mécanismes de détection existants.

Compléter et augmenter les capacités humaines avec la technologie de l'intelligence artificielle (IA) est vital pour construire des solutions threat defense résilientes qui protègent contre les menaces persistantes avancées (APT) et les attaques zero-day, aident nos clients à mieux gérer les risques et à améliorer l'efficacité opérationnelle dans des cyberenvironnements en évolution rapide.

des organisations utilisent l'IdO

des organisations ont détecté des attaques basées sur l'IdO

Connexions IdO d'ici 2025

Source : Gartner : Gartner. IoT Security Primer : Challenges and Emerging Practices (Guide d'introduction à la sécurité de l'IdO : défis et pratiques émergentes). https://emtemp.gcom.cloud/ngw/globalassets/en/doc/documents/355851-iot-security-primer-challenges-and-emerging-practices.pdf

Les faiblesses de l'IDS.

L'augmentation exponentielle du nombre et de la diversité des cyberattaques contemporaines représente un défi de taille pour les solutions traditionnelles de détection d'intrusion (IDS) basées sur les signatures, qui s'appuient sur les données de l'historique des menaces pour bloquer les futures attaques malveillantes et y remédier de manière proactive. Bien que ces solutions de détection des abus offrent une grande précision de détection et de faibles taux de faux positifs, la mise à jour de leurs bases de données de signatures est coûteuse. Le taux de détection des attaques de type "zero-day" est alarmant, car ces attaques exploitent des vulnérabilités inconnues et leurs signatures n'existent pas dans le référentiel.

Un autre type d'IDS utilise des techniques de détection d'anomalies qui recherchent des événements suspects s'écartant des seuils comportementaux habituels d'un utilisateur ou d'une entité. Comme la détection d'anomalies affirme que toute valeur aberrante en dehors de limites prédéfinies est le symptôme d'une cyberattaque, leur principe est de détecter des cyberattaques qui n'avaient pas été vues auparavant. Cependant, leurs performances et leur utilisation pratique pour le SIEM et la réponse aux incidents sont limitées car elles génèrent un taux élevé de faux positifs sur des activités bénignes, créant inutilement un travail non planifié et un gaspillage d'efforts.

Cisco affirme que "peu de tâches en matière de sécurité sont plus fastidieuses que la gestion des vulnérabilités et le triage d'innombrables faux positifs".1 Une étude de Critical Start sur l'impact de la surcharge d'alertes de sécurité du SOC a révélé que près de 50 % des équipes SOC ont signalé un taux d'alertes de sécurité faussement positives de 50 % ou plus, et que 35 % des équipes SOC avaient un taux de rotation annuel du personnel supérieur à 25 %.2

- Étude sur les résultats en matière de sécurité, volume 1(https://www.criticalstart.com/wp-content/uploads/CS_MDR_Survey_Report.pdf)

- L'impact de la surcharge d'alertes de sécurité du SOC.(https://www.criticalstart.com/wp-content/uploads/CS_MDR_Survey_Report.pdf)

La solution hybride de Verimatrix :

le meilleur des deux mondes

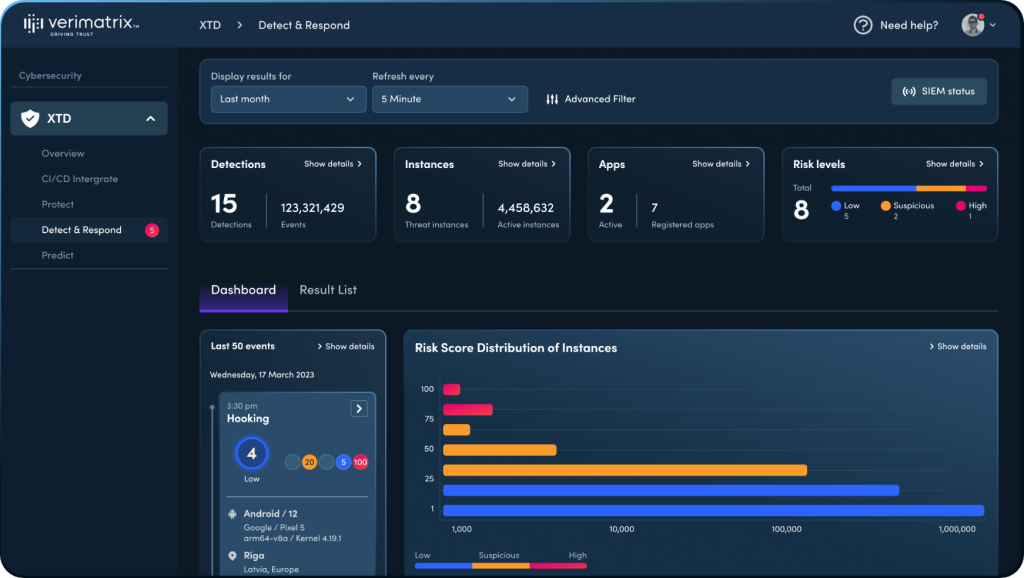

Compte tenu des limites des systèmes traditionnels de détection des intrusions, nous avons investi dans la recherche et le développement d'une solution XTD basée sur l'intelligence artificielle (IA). Le résultat de ces travaux a montré qu'il était possible de détecter avec précision les CVE connus, les nouvelles attaques conçues pour subvertir les systèmes à l'aide de méthodes inédites, d'améliorer les temps de réponse et d'éviter les fausses alertes excessives et d'autres effets néfastes. L'IA est plus apte que l'homme à effectuer des tâches répétitives et routinières et à découvrir rapidement des informations précieuses cachées dans des quantités massives de données structurées ou non structurées. Elle apprend et s'adapte en permanence à mesure qu'elle interagit avec les cyberattaques et l'environnement de cybersécurité. Les organisations qui exploitent le renseignement sur les cybermenaces ont deux fois plus de chances de réussir dans leurs capacités de détection et de réaction que les organisations qui n'utilisent pas le renseignement. 3

Dans certaines circonstances, il convient d'utiliser l'IA autonome pour faire face à la fréquence et à la rapidité des événements de réseau. Toutefois, nous pensons qu'une confiance excessive dans les algorithmes des machines et l'absence de surveillance humaine et d'analyse rétrospective peuvent conduire à une situation où des adversaires compétents peuvent pénétrer les défenses du système et mener des activités destructrices.

3. Étude sur les résultats en matière de sécurité, volume 2. https://www.cisco.com/c/dam/en/us/products/collateral/security/security-outcomes-study-vol-2-report.pdf

Une approche collaborative.

La collaboration ou l'augmentation de l'intelligence des menaces plutôt que l'IA autonome pour surveiller et contrôler le comportement de systèmes et de réseaux sophistiqués peut permettre d'obtenir des résultats plus robustes en matière de détection, de réponse et de remédiation. Gartner décrit cette combinaison symbiotique de l'homme et de la machine comme "un modèle de partenariat centré sur l'homme, dans lequel les personnes et l'IA travaillent ensemble pour améliorer les performances cognitives".4

La solution IDS hybride de Verimatrix, basée sur le ML, s'appuie sur le principe de complément et d'augmentation des capacités de votre personnel SOC, permettant l'échange transparent de connaissances entre les machines, les professionnels de la cybersécurité, les scientifiques des données et les experts en la matière, créant ainsi des équipes plus efficaces.

4. Gartner. IoT Security Primer : Challenges and Emerging Practices (Guide d'introduction à la sécurité de l'IdO : défis et pratiques émergentes). https://emtemp.gcom.cloud/ngw/globalassets/en/doc/documents/355851-iot-security-primer-challenges-and-emerging-practices.pdf

L'IA collaborative et centrée sur l'humain de Verimatrix permet à nos clients de gérer les risques liés à l'IA, d'optimiser les temps de réponse, d'atténuer les biais évitables et d'éclairer les angles morts en complétant la technologie par l'instinct humain et le bon sens."

- Matthew Fite, directeur technique chez Verimatrix

Lauréat du prix d'or 2023

Sécurité

Les avantages de l'utilisation de l'IA/ML et des professionnels humains.

5. Étude sur les résultats en matière de sécurité, volume 1. https://www.criticalstart.com/wp-content/uploads/CS_MDR_Survey_Report.pdf

Capacités humaines et machines : mieux ensemble

Le renseignement collaboratif sur les menaces change radicalement la façon dont le travail SIEM est effectué et amplifie les capacités de la main-d'œuvre SOC. Les fonctions de sécurité qui dépendent d'un travail humain intensif et qui sont confrontées à des obstacles à l'amélioration en raison d'une faible évolutivité peuvent bénéficier de manière significative de la XTD centrée sur l'homme, qui est conçue pour rationaliser et simplifier l'interaction entre l'homme et la machine.

Les humains augmentent les machines en :

Assurer la précision

Formation et évaluation de modèles de renseignement sur les menaces détectant les attaques connues et nouvelles, en garantissant une précision et une mémorisation élevées.

Clarifier les choses

Expliquer à nos clients les incidents de cybersécurité détectés par l'IA, en particulier à des fins réglementaires, et lorsque les résultats peuvent être contre-intuitifs ou controversés.

Garantir la sécurité et la conformité

Veiller en permanence à ce que les agents intelligents fonctionnent de manière précise, sûre et responsable lorsqu'un jugement humain est nécessaire.

Les machines améliorent le travail des humains :

Trouver facilement des solutions

Renforcer les compétences en matière d'analyse et de résolution de problèmes dans des environnements en évolution rapide.

Améliorer les interactions avec les clients

Permettre aux organisations d'interagir avec leurs clients de manière créative et efficace.

Optimiser en permanence

Assurer l'amélioration continue de la rapidité et de la précision de la détection des menaces.

Un avenir radieux :

Assurer la transparence de l'IA

Permettre à l'équipe de comprendre ce qui a influencé son comportement, renforcer la confiance dans ses décisions, faire de meilleures recommandations et confirmer qu'elle répond aux exigences réglementaires.

Offrir des capacités de simulation

Estimer l'évolution des résultats de l'IA lorsque différents scénarios de menace sont introduits dans le modèle d'IA.

Élaborer des mesures d'intervention en matière de sécurité

Simuler différents scénarios d'intervention et créer des règles pour déterminer quels utilisateurs ou entités bénéficieront d'une intervention.

L'approche de Verimatrix en matière d'IA/ML

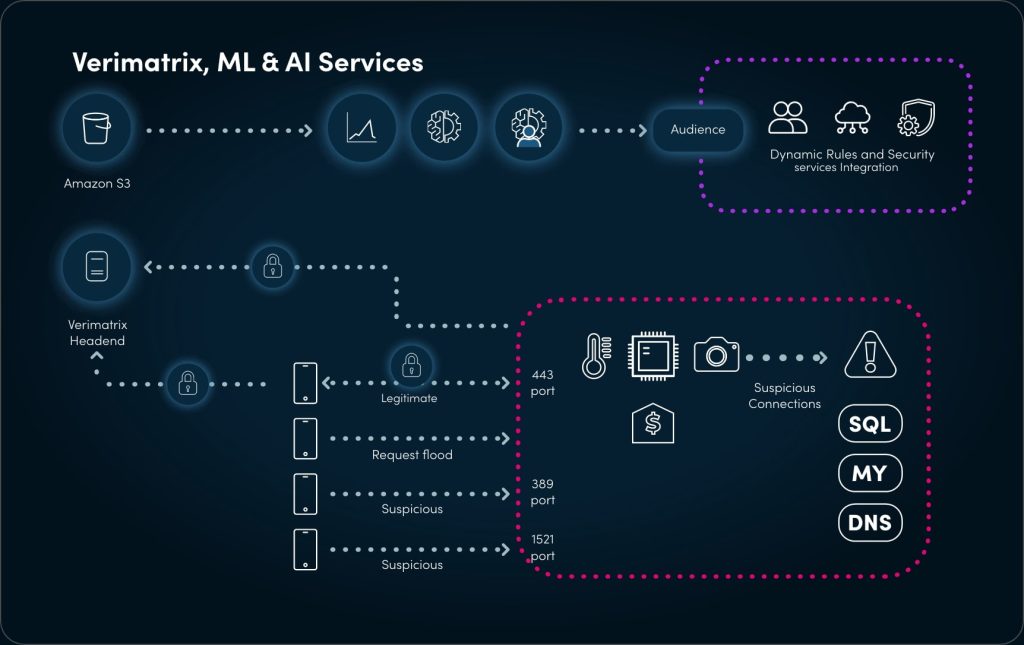

Utiliser l'apprentissage profond

Détecter les comportements anormaux, générer de nouveaux prédicteurs et des scores d'anomalie pour les flux au niveau du port.

Mise en œuvre de la ML avancée

Utiliser des algorithmes d'apprentissage automatique d'ensemble pour détecter avec précision les attaques et estimer le type d'attaque.

Utiliser des mécanismes de corrélation

Contribuer à des interventions précoces en raisonnant et en corrélant des plans d'attaque en plusieurs étapes basés sur l'état de la sécurité des systèmes et des réseaux de nos clients.

Utiliser des outils d'IA explicable (XAI) locaux et mondiaux

Fournir des représentations interprétables des modèles prédictifs avancés de boîte noire du système qui remplacent les approches latentes et moins fiables basées sur des règles ou des signatures.

Modèles de menaces que Verimatrix peut détecter :

Le modèle ML de Verimatrix est très efficace pour prédire les activités bénignes et malveillantes des botnets et des réseaux IoT pour 20 types d'attaques provenant d'une gamme variée de réseaux, d'applications et de protocoles avec différentes topologies.

Verimatrix classifie efficacement et précisément les flux bénins et les flux malveillants pour les flux connus.

Les avantages pour un RSSI ou une équipe SOC.

Protection proactive

Fournit une protection proactive plus robuste et plus rapide contre l'exploitation des vulnérabilités afin de perturber les attaques à leur stade initial par rapport aux solutions traditionnelles.

Identification des menaces

Permettre aux équipes SOC de déterminer les intentions malveillantes avec une grande confiance.

Amélioration de la gestion des risques et réduction des coûts

Il permet d'améliorer les temps de réponse et d'éviter les fausses alarmes excessives et d'autres effets néfastes.

Flux de travail optimisé

Soulage les spécialistes SOC des tâches banales, leur permettant de se concentrer sur un travail agréable et utile, et d'atténuer les préjugés et les angles morts qui pourraient être évités.

Incorporation du jugement humain

Complète la technologie de cybersécurité par des instincts et un jugement humains.

Interventions écourtées en matière de cybersécurité

Il renforce la confiance dans leurs décisions, émet de meilleures recommandations et vérifie qu'ils respectent les exigences réglementaires.

Atténuation des attaques de type "zero-day

Réduire au minimum le recours aux méthodes de détection manuelles afin d'améliorer la rapidité de la détection.

Amélioration du bien-être du personnel

Offre un avantage concurrentiel dans l'exécution quotidienne de la réduction de l'épuisement du personnel.

Détecter ce que les autres ne peuvent pas faire.

- Offre une protection plus robuste avec un taux de rappel élevé (moins de fausses alertes positives) contre les attaques "zero-day" que les outils de détection de cybersécurité basés sur les signatures et les anomalies couramment utilisés. Les attaques du jour zéro échappent à la détection et obtiennent un accès non autorisé à un système en exploitant des vulnérabilités qui n'ont pas encore été découvertes.

- L'IA détecte des schémas que les humains ne peuvent pas voir, et elle apprend et s'adapte en permanence à mesure qu'elle interagit avec les cyberattaques et l'environnement de la cybersécurité.

- Nos services de renseignement sur les menaces sont capables de détecter de nouvelles attaques grâce à des techniques d'analyse du comportement des utilisateurs et des entités (UEBA). Elle crée et examine les caractéristiques d'un plan d'attaque sur la base de ses interactions avec le système cible afin de prédire s'il aboutira à un résultat malveillant, plutôt que d'examiner la signature d'un flux entrant.

Lorsque le personnel de Verimatrix intervient.

La détection et la réponse aux attaques complexes en plusieurs étapes nécessitent l'intégration des pipelines d'IA de Verimatrix XTD dans les flux de travail d'analyse et d'opérations de sécurité existants.

Les Data Scientists de Verimatrix effectuent des analyses statistiques, des inférences causales, de l'apprentissage supervisé et non supervisé, et des techniques d'apprentissage profond pour traduire les exigences liées à la cybersécurité et à la sécurité des réseaux en modèles sophistiqués afin de se défendre contre les cyberattaques et d'aider à dériver de nouvelles connaissances.

Dans les environnements d'IA collaboratifs, les experts en connaissances du domaine, les décideurs et les scientifiques des données travaillent ensemble pour assurer une continuité :

- Comprendre les diverses attaques en cours et les schémas d'attaque en analysant le marché de la sécurité, les tendances en matière de sécurité, les journaux d'événements et le comportement des clients.

- Alimenter les connaissances externes en formant et en optimisant en permanence les modèles d'apprentissage automatique à partir des enseignements tirés, des changements dans l'environnement de la cybersécurité, du retour d'information des clients et des nouvelles réglementations.

- Développer et affiner les règles dynamiques et l'automatisation des interventions basées sur la ML.

- Améliorer ou ajuster en permanence les modèles de ML pour s'adapter aux nuances entre les différents cas d'utilisation, les zones géographiques, les industries, les topologies, les protocoles, les applications et les utilisateurs.

- Contrôler, évaluer et prendre des mesures correctives en permanence lorsque les propriétés statistiques des prédicteurs utilisés pour faire des prédictions changent au fil du temps.

- Expliquer les incidents de cybersécurité détectés par l'IA à des non-spécialistes, en particulier à des fins réglementaires, et lorsque les résultats peuvent être contre-intuitifs ou controversés.

- Veiller en permanence à ce que les agents intelligents fonctionnent de manière précise et responsable lorsqu'un jugement humain est nécessaire.

Dernières réflexions

L'intégration de l'intelligence humaine et de l'intelligence machine en matière de menaces renforce la sécurité en réduisant les risques liés à l'IA, en optimisant le temps de réponse et en utilisant efficacement les compétences du SOC. Les humains restent essentiels dans l'identification et l'atténuation des menaces, en complément de l'automatisation et de l'intelligence des machines. Les menaces de sécurité évoluant, les entreprises qui s'adaptent et réagissent rapidement aux menaces émergentes acquièrent un avantage concurrentiel. La collaboration entre les humains et les machines en matière de renseignement sur les menaces est une solution rentable et pratique pour garder une longueur d'avance dans la lutte contre la cybercriminalité.

Sécurisez votre entreprise dès aujourd'hui.

Protégez vos applications mobiles, votre chiffre d'affaires et votre entreprise grâce à une sécurité sans friction.

Nous sommes là pour vous aider

- Trouvez la solution qui vous convient

- Planifier une démonstration

- Nos tarifs

Ils nous font confiance

Par des analystes du secteur et des pairs

Ils nous font confiance

Par des analystes du secteur et des pairs