Aprenda

Las 15 principales amenazas para los servicios de distribución de contenidos de vídeo

Índice

En nuestro artículo anterior, establecimos la importancia de la Gestión de Derechos Digitales (DRM) y las complejidades de la distribución de contenidos de vídeo. Analicemos ahora las principales amenazas para la distribución de contenidos de vídeo ante las que el sector debe estar siempre alerta para reducir el impacto en sus resultados.

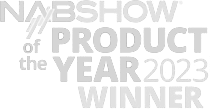

Amenazas a la seguridad ampliamente reconocidas

Una de las amenazas más reconocidas en la industria de los medios de comunicación y el entretenimiento es el robo de contenidos y servicios para la distribución ilegal de contenidos de vídeo en línea. Algunas de las principales amenazas son:

- Extracción de flujos

- Compartir contraseña

- Fraude de credenciales

- Puntos finales de consumidores fraudulentos

- Redes de distribución de contenidos (CDN)

Extracción de flujos

¿Qué es el stream ripping?

El streaming ripping es un método de obtención y almacenamiento ilegal de contenidos de vídeo o audio en línea para su distribución ilegal. El streaming ripping se ha convertido en un método popular de piratería debido a su facilidad de uso y a la amplia disponibilidad de herramientas de software gratuitas y de bajo coste.

También es difícil de detectar y prevenir, ya que no se basa en la piratería informática ni en la ruptura de códigos de cifrado. En su lugar, se basa en el hecho de que el contenido de vídeo o audio debe ser descifrado y reproducido para poder ser visto u oído, lo que permite a los copiadores interceptar y copiar el flujo descifrado.

¿Cómo funciona el stream ripping?

Consiste en capturar un archivo de vídeo o audio en streaming desde un sitio web o una aplicación, descifrarlo y guardarlo como archivo en un ordenador o servidor local. Este método puede llevarse a cabo utilizando diversas herramientas, como extensiones del navegador o programas de software independientes, que pueden interceptar el flujo y guardarlo en un formato que pueda reproducirse posteriormente.

Cómo evitar el desgarro del arroyo

En los últimos años se han producido varios casos sonados de "stream ripping", y los proveedores de contenidos han tomado medidas para combatir esta forma de piratería. Una de estas medidas es el uso de tecnologías DRM, que pueden cifrar el contenido y restringir el acceso a usuarios autorizados.

Sin embargo, los "stream rippers" también han evolucionado para eludir estas tecnologías DRM, lo que supone un reto constante para los proveedores de contenidos a la hora de proteger sus contenidos de la piratería.

Compartir contraseña

¿Qué es compartir contraseñas?

Compartir contraseñas es una forma habitual de piratería de vídeo que consiste en compartir las credenciales de acceso a servicios de streaming de vídeo con amigos, familiares o incluso desconocidos. Esta práctica permite a usuarios no autorizados acceder a contenidos premium sin pagar por ellos, y se ha convertido en un grave problema para los proveedores de contenidos y los servicios de streaming.

¿Cuál es el riesgo de compartir contraseñas?

Una de las razones por las que compartir contraseñas está tan extendido es que es relativamente fácil. La mayoría de los servicios de streaming de vídeo permiten a los usuarios crear varios perfiles de usuario bajo una misma cuenta, y algunos servicios incluso permiten el streaming simultáneo en varios dispositivos. Esto hace que sea tentador para los usuarios compartir sus credenciales de inicio de sesión con otros, lo que les permite acceder al mismo contenido sin tener que pagar su propia suscripción.

Sin embargo, el uso compartido de contraseñas no es sólo un problema para los proveedores de contenidos y servicios de streaming. También puede ser un riesgo para la seguridad de los usuarios que comparten sus contraseñas.

Cuando los usuarios comparten su información de inicio de sesión con otros, pueden estar dando acceso involuntariamente a su información personal, como los datos de su tarjeta de crédito o su historial de navegación. Esta información puede utilizarse con fines malintencionados, como el robo de identidad o el fraude financiero.

Cómo evitar que se compartan las contraseñas

Los servicios de streaming han tomado medidas para hacer frente al uso compartido de contraseñas, como restringir el número de transmisiones simultáneas o introducir pasos de autenticación adicionales, como la autenticación de dos factores.

A pesar de estas medidas, el uso compartido de contraseñas sigue siendo un problema persistente para los proveedores de contenidos y los servicios de streaming. Los proveedores de contenidos y los servicios de streaming deben permanecer vigilantes y tomar las medidas adecuadas para prevenir y disuadir el uso compartido de contraseñas, mientras que los usuarios deben ser cautelosos a la hora de compartir su información de acceso con otros.

Fraude de credenciales

¿Qué relación existe entre el fraude de credenciales y la piratería de contenidos de vídeo?

El fraude de credenciales es una forma de piratería de vídeo que consiste en obtener y utilizar credenciales de inicio de sesión robadas para acceder a contenidos de vídeo premium sin pagar por ellos. El fraude de credenciales puede adoptar varias formas, pero un método común es el conocido como "relleno de credenciales".

El relleno de credenciales consiste en que los delincuentes, conocidos como piratas, compran grandes bases de datos de credenciales de inicio de sesión robadas en la web oscura y utilizan herramientas automatizadas para probar las credenciales robadas en varios servicios de streaming de vídeo hasta que encuentran una coincidencia.

¿Cuál es el riesgo de fraude de credenciales?

El fraude de credenciales es un problema importante para los servicios de streaming de vídeo y los proveedores de contenidos, ya que puede provocar pérdidas de ingresos y dañar la reputación. Los piratas pueden utilizar las credenciales de inicio de sesión robadas para acceder a contenidos premium y distribuirlos ilegalmente, o pueden vender las cuentas robadas a otros para obtener beneficios.

Cómo evitar el fraude de credenciales

Para combatir el fraude de credenciales, los servicios de streaming de vídeo y los proveedores de contenidos deben implantar medidas de seguridad más estrictas para proteger las cuentas de sus usuarios y evitar el acceso no autorizado a contenidos premium.

La autenticación de dos factores, por ejemplo, requiere que los usuarios introduzcan una segunda forma de autenticación, como un código enviado a su teléfono o correo electrónico, además de sus credenciales de inicio de sesión. El bloqueo de IP y el análisis del comportamiento pueden ayudar a detectar intentos de inicio de sesión sospechosos y bloquear el acceso al servicio.

Puntos finales de consumidores fraudulentos

¿Qué son los "puntos finales de consumidores fraudulentos"?

Por puntos finales de consumo fraudulentos se entiende cualquier medio no autorizado de acceso o distribución de contenidos digitales, como archivos de vídeo o audio. Esto incluye software de centros multimedia y dispositivos de streaming ilícitos (DSI).

- Software de centro multimedia es un tipo de aplicación que permite a los usuarios organizar, gestionar y reproducir contenidos multimedia, como vídeo, audio e imágenes, en sus ordenadores o redes domésticas. Entre los programas más populares están Kodi, Plex y Emby.

- Los dispositivos de transmisión ilícita (DSI) son dispositivos de hardware, a menudo vendidos en línea o en tiendas minoristas, que están específicamente diseñados para acceder a instancias ilegales de programación de televisión en directo y en serie y de vídeo a la carta. Estos dispositivos también se denominan a veces "cajas negras" o dispositivos de streaming "totalmente cargados".

¿Cómo pueden aprovecharse los puntos finales de consumo fraudulentos para la piratería de contenidos de vídeo?

Aunque el software de centros multimedia puede ser una forma cómoda para que los usuarios accedan y gestionen sus colecciones multimedia, también puede utilizarse para la piratería de vídeo. Los piratas pueden crear y distribuir software de centro multimedia personalizado, a menudo denominado aplicaciones o complementos piratas, que permite a los usuarios acceder a instancias ilegales de contenidos y servicios de vídeo.

Los DSI suelen ser pequeños y compactos, parecidos a una memoria USB o un pequeño descodificador, y vienen precargados con aplicaciones o complementos piratas que proporcionan a los usuarios acceso a contenidos de vídeo ilegales. Algunos de estos dispositivos pueden incluso comercializarse como alternativas legales a los servicios tradicionales de televisión por cable o satélite, con la afirmación de que proporcionan acceso a miles de canales y películas por una fracción del coste.

Estas aplicaciones o complementos piratas no suelen estar disponibles a través de tiendas o repositorios oficiales de aplicaciones, sino más bien a través de sitios web o repositorios no oficiales que pueden resultar difíciles de controlar o cerrar para las autoridades. Una vez instaladas, las aplicaciones o complementos piratas pueden dar a los usuarios acceso a una amplia gama de contenidos de vídeo ilegales, incluidos programas de televisión en directo y a la carta, películas y acontecimientos deportivos.

¿Cómo se está acabando con esta forma de piratería de contenidos de vídeo?

La proliferación de software de centros multimedia y DSI es un problema importante para la industria de distribución de contenidos de vídeo, ya que puede suponer una pérdida de ingresos y dañar su reputación.

Para combatir esta forma de piratería, los servicios de streaming de vídeo y los proveedores de contenidos han implantado diversas medidas de seguridad, como tecnologías DRM y marcas de agua, para proteger sus contenidos y rastrear su distribución.

Además, colaboran con las fuerzas de seguridad y las asociaciones del sector para identificar y cerrar las aplicaciones y complementos piratas y emprender acciones legales contra las personas y organizaciones responsables de su creación y distribución.

Redes de distribución de contenidos (CDN)

¿Qué son las CDN?

Las redes de distribución de contenidos (CDN) se han convertido en parte integrante del ecosistema de distribución de contenidos de vídeo. Las CDN ayudan a los proveedores de contenidos de vídeo a hacer llegar sus contenidos de forma rápida y fiable a audiencias de todo el mundo. Sin embargo, aunque las CDN tienen muchas ventajas, también plantean retos importantes para la gestión de derechos digitales y los esfuerzos de anti-piracy .

¿Cómo pueden aprovecharse las CDN para la piratería de contenidos de vídeo?

Uno de los principales retos asociados a las CDN es que están abiertas a los delincuentes, que pueden obtener acceso no autorizado a contenidos de vídeo a través de sesiones de streaming abiertas, API mal implementadas o ciberataques.

Las CDN son especialmente vulnerables a Ataques Man-in-the-Middle (MitM)en los que un atacante intercepta y manipula la comunicación entre la CDN y el cliente. Los atacantes pueden utilizar esta táctica para robar datos confidenciales o inyectar código malicioso en la CDN.

Otro problema es que el contenido de vídeo suministrado a través de las CDN puede copiarse y redistribuirse fácilmente, lo que lo hace vulnerable a la piratería. Una vez que un pirata tiene acceso al contenido de vídeo, puede utilizarlo para crear copias no autorizadas, distribuirlo a través de canales ilegales y lucrarse con él.

¿Cómo detener esta forma de piratería de contenidos de vídeo?

Los proveedores de contenidos de vídeo deben aplicar medidas sólidas de DRM y anti-piracy . Una DRM eficaz puede garantizar que sólo los usuarios autorizados accedan a los contenidos de vídeo, mientras que las medidas de anti-piracy pueden detectar y responder a los intentos de acceso no autorizado.

Una de las medidas más eficaces de anti-piracy es la marca de agua, que incrusta identificadores únicos en los contenidos de vídeo para hacer posible el seguimiento y la localización de copias no autorizadas. Los proveedores de contenidos de vídeo también pueden aplicar la protección de contenidos en tiempo real, que utiliza herramientas automatizadas para detectar y responder a los intentos de piratería en el momento en que se producen.

Estos son sólo algunos ejemplos de las amenazas a la seguridad a las que se enfrenta la industria de distribución de contenidos de vídeo. A medida que la tecnología evoluciona y surgen nuevas amenazas, es esencial que los proveedores de contenidos se mantengan alerta y tomen medidas para proteger sus contenidos y servicios.

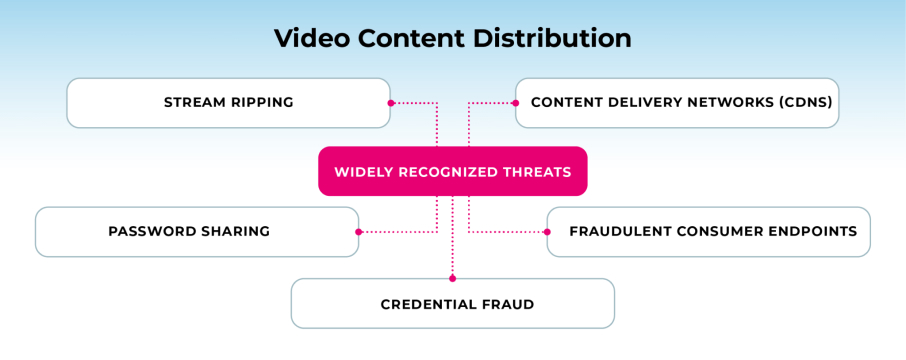

Vías adicionales a la piratería

Hay otras vías para la piratería que los proveedores de contenidos de vídeo deben conocer:

- Gestión inadecuada de las sesiones

- Falta de virtualización

- Robo de fichas

- Manipulación de la publicidad

Gestión inadecuada de las sesiones

¿Qué significa una gestión inadecuada de las sesiones?

Este término se refiere a la falta de control efectivo sobre las sesiones de usuario, lo que puede permitir a usuarios no autorizados acceder a medios digitales. La gestión inadecuada de las sesiones puede deberse a varios factores, como una autenticación débil, comunicaciones inseguras y protocolos de gestión de sesiones inadecuados.

Por ejemplo, un usuario puede iniciar sesión en un servicio de streaming y luego compartir sus credenciales de inicio de sesión con otros, permitiéndoles acceder al mismo contenido sin autorización. Otra posibilidad es que un pirata informático intercepte la comunicación entre un usuario y el servicio de streaming y acceda a las credenciales de inicio de sesión del usuario y a otra información sensible.

¿Qué medidas se aplican para frenar la gestión inadecuada de las sesiones?

Para evitar una gestión inadecuada de las sesiones, los proveedores de contenidos pueden aplicar diversas medidas de seguridad, como autenticación de dos factores, canales de comunicación cifrados y protocolos seguros de gestión de sesiones. También pueden supervisar el comportamiento de los usuarios para detectar e impedir el acceso no autorizado a medios digitales.

Falta de virtualización

¿Cómo se relaciona la falta de virtualización con la piratería de contenidos de vídeo?

La virtualización es el proceso de crear una versión virtual de un recurso físico, como un sistema informático, un servidor o una red. En el contexto de los contenidos de vídeo y anti-piracy, la virtualización puede desempeñar un papel fundamental en la protección de los medios digitales frente al acceso y uso no autorizados.

La falta de virtualización se refiere a la ausencia de tecnologías o políticas de virtualización, que pueden facilitar a usuarios no autorizados el acceso y uso de medios digitales.

Por ejemplo, si un servicio de streaming de vídeo está alojado en un único servidor físico sin ningún tipo de virtualización, un pirata informático podría acceder a todo el sistema, incluidos los contenidos de vídeo y los datos de usuario.

Cómo la virtualización puede evitar la piratería de contenidos de vídeo

La virtualización puede ayudar a evitar este tipo de acceso no autorizado mediante la creación de instancias virtuales del servidor o sistema que pueden aislarse entre sí. Esto significa que incluso si un pirata informático consigue acceder a una instancia virtual, no podrá acceder a otras instancias o a los recursos físicos en los que se ejecutan las instancias virtuales.

La virtualización también puede ayudar a proteger los medios digitales de la piratería permitiendo a los proveedores de contenidos controlar y supervisar el acceso y uso de los usuarios.

Por ejemplo, un proveedor de contenidos podría crear instancias virtuales de su servicio de streaming de vídeo para diferentes grupos de usuarios, cada uno con su propio conjunto de permisos de acceso y restricciones de uso. Esto permitiría al proveedor de contenidos supervisar y controlar la actividad de los usuarios, garantizando que los medios digitales se utilizan de conformidad con los acuerdos de licencia.

Robo de fichas

¿Hasta qué punto es peligroso el robo de tokens para la industria de distribución de contenidos de vídeo?

El robo de tokens es un tipo de ciberataque en el que un atacante roba tokens de autenticación que se utilizan para acceder a sistemas o servicios digitales. Los tokens de autenticación se utilizan normalmente como una alternativa más segura que las contraseñas porque son temporales y pueden revocarse o invalidarse después de su uso.

En el contexto de la distribución de contenidos de vídeo y anti-piracy, el robo de tokens puede suponer una amenaza significativa para la protección de los medios digitales y el cumplimiento de los acuerdos de licencia. Si un atacante es capaz de robar tokens de autenticación para un servicio de streaming de vídeo, por ejemplo, puede ser capaz de acceder y ver medios digitales sin autorización o incluso distribuirlos ilegalmente.

Cómo evitar el robo de fichas

Los proveedores y distribuidores de contenidos deben aplicar medidas de seguridad más estrictas, como la autenticación de dos factores y las tecnologías de cifrado. Las tecnologías de cifrado pueden utilizarse para proteger los tokens de autenticación durante la transmisión, dificultando así que los atacantes los intercepten y roben.

Las tecnologías DRM también pueden utilizarse como medida adicional para evitar el robo de tokens y el acceso no autorizado a medios digitales. Aunque se roben los tokens de autenticación, las tecnologías DRM pueden configurarse para limitar el número de dispositivos o usuarios que pueden acceder a un archivo multimedia digital o para restringir la cantidad de tiempo que un usuario tiene acceso al archivo.

Manipulación de la publicidad

¿Por qué la manipulación de la publicidad es perjudicial para la industria de distribución de contenidos de vídeo?

La manipulación de la publicidad se refiere a la práctica de manipular la publicidad digital para lograr resultados no autorizados o engañosos.

Existen varias formas de manipular la publicidad.

- Fraude publicitario: Los estafadores crean y publican anuncios falsos o generan clics fraudulentos en los anuncios para recibir el pago.

- Inyección de anuncios: Se inyectan anuncios no autorizados en páginas web o aplicaciones móviles, a menudo sin el conocimiento o consentimiento del usuario.

- Software de bloqueo de anuncios: Aunque el software de bloqueo de anuncios puede utilizarse por razones legítimas, como mejorar la experiencia del usuario o proteger la privacidad, también puede utilizarse para eludir los flujos de ingresos publicitarios y reducir la rentabilidad de las empresas de medios digitales.

Cómo evitar la manipulación de la publicidad

Los proveedores y distribuidores de contenidos deben aplicar tecnologías sólidas de verificación de anuncios y lucha contra el fraude. La verificación de anuncios implica comprobar la calidad y legitimidad de los anuncios, así como garantizar que se muestren en el contexto correcto y a la audiencia prevista. Las tecnologías antifraude pueden detectar y prevenir el fraude publicitario, la inyección de anuncios y otros tipos de publicidad maliciosa.

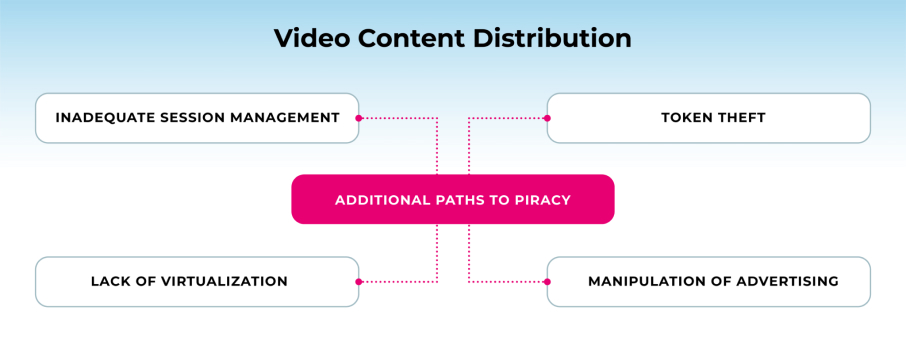

Amenazas emergentes

En la era digital actual, los contenidos de vídeo son más accesibles que nunca, pero esta comodidad tiene un coste: la amenaza constante de ciberataques y filtraciones de datos.

Los proveedores de contenidos de vídeo deben ser conscientes de las amenazas emergentes derivadas de:

- Ataques a la API

- Vulnerabilidades de las aplicaciones

- Dispositivos y software

- Publicidad fraudulenta

- Ataques a la producción virtualizada

- Ataques a la API

Ataques a la API

¿Qué son las API?

Las interfaces de programación de aplicaciones (API) son puntos de intercambio de información entre procesos, como las solicitudes de los consumidores para interactuar con un servicio o entre elementos del marco de distribución de un proveedor de contenidos de vídeo. Sin embargo, estos intercambios también crean vulnerabilidades potenciales que pueden ser aprovechadas por los atacantes.

¿Hasta qué punto son peligrosos los ataques a las API para la industria de distribución de contenidos de vídeo?

Los ataques a las API pueden producirse de varias maneras. Por ejemplo, los atacantes pueden dirigirse a los canales de procesamiento de pagos de los proveedores de contenidos de vídeo o a otras API para acceder a datos confidenciales de identificación personal (PII). Esta información puede utilizarse con fines fraudulentos o venderse en la red oscura, contribuyendo a la multimillonaria industria mundial de la piratería.

Cómo prevenir los ataques a la API

Una de las medidas más importantes es garantizar que las API estén correctamente implementadas y protegidas. Esto incluye el uso de protocolos de comunicación seguros, como HTTPS, y la implementación de controles de acceso para garantizar que solo los usuarios autorizados puedan acceder a la API.

Otra medida de seguridad clave es implementar auditorías y pruebas de seguridad regulares para identificar y mitigar las vulnerabilidades. Esto puede incluir la realización periódica de pruebas de penetración y análisis de vulnerabilidades para identificar posibles puntos débiles en la API y su infraestructura circundante.

Vulnerabilidades de las aplicaciones

¿Hasta qué punto son peligrosas las vulnerabilidades de las aplicaciones para el sector de la distribución de contenidos de vídeo?

Para los proveedores de contenidos de vídeo, las vulnerabilidades de las aplicaciones pueden suponer un riesgo importante para su negocio. Los atacantes pueden aprovecharse de las vulnerabilidades para convertir en un arma la aplicación móvil de una cadena u operador de televisión de pago, robando información personal de los consumidores, contenidos y servicios, así como el código o la propiedad intelectual del proveedor de vídeo.

Mediante ingeniería inversa de la aplicación, los atacantes pueden descubrir vulnerabilidades e incluso crear versiones modificadas de la aplicación que contengan código malicioso o roben datos confidenciales.

Cómo protegerse de las vulnerabilidades de las aplicaciones

Los proveedores de contenidos de vídeo deben aplicar medidas de seguridad rigurosas. Esto incluye la realización periódica de auditorías y pruebas de seguridad para identificar y abordar posibles vulnerabilidades.

Los proveedores también deben considerar la aplicación de medidas tales como la ofuscación de código, que puede hacer que sea más difícil para los atacantes realizar ingeniería inversa de la aplicación e identificar vulnerabilidades. Además, los desarrolladores de aplicaciones deben seguir prácticas de codificación seguras, como la validación de entradas y protocolos de comunicación seguros, para reducir la probabilidad de introducir vulnerabilidades en primer lugar.

Dispositivos y software

Las infraestructuras de hardware y software de los dispositivos utilizados en la producción, distribución y consumo de contenidos de vídeo son vulnerables a una serie de ataques que pueden dejar al descubierto información confidencial, como datos, claves y contenidos.

Los ciberdelincuentes pueden utilizar estas vulnerabilidades para penetrar las defensas del dispositivo y obtener acceso no autorizado a los contenidos de vídeo. Incluso con los requisitos de cumplimiento establecidos, los dispositivos siguen estando en peligro, especialmente a medida que surgen nuevas tecnologías y los atacantes encuentran nuevas formas de explotarlas.

Por ejemplo, los atacantes pueden utilizar malware y spyware sofisticados para infectar dispositivos sin ser detectados y tomar el control de los mismos. Una vez instalados, los atacantes pueden recopilar información confidencial, como las credenciales de inicio de sesión, y transmitirla a servidores remotos sin el conocimiento del usuario. Con acceso al dispositivo, los atacantes pueden acceder al contenido de vídeo y distribuirlo sin autorización.

Publicidad fraudulenta

La publicidad fraudulenta se ha convertido en los últimos años en una de las principales preocupaciones de la industria de distribución de contenidos de vídeo. En este tipo de ataque, los estafadores utilizan diversas tácticas para acceder a aplicaciones multimedia legítimas y explotarlas para robar información personal o entregar contenido malicioso a los usuarios.

Un método habitual de publicidad fraudulenta consiste en crear aplicaciones fraudulentas que parecen legítimas y luego atraer a los usuarios para que las descarguen utilizando tácticas de phishing. Una vez que el usuario descarga la aplicación, los estafadores pueden recopilar datos confidenciales o infectar el dispositivo del usuario con malware.

Publicidad legítima enviada a terminales fraudulentos

Otra forma en que los estafadores se aprovechan de las aplicaciones multimedia es utilizando servicios publicitarios legítimos, pero enviándolos a puntos finales fraudulentos. Esto significa que, en lugar de mostrarse a usuarios reales, los anuncios se muestran a bots u otras fuentes de tráfico no humano. De este modo, los estafadores pueden beneficiarse de los ingresos publicitarios sin aportar realmente ningún valor a los anunciantes.

Según un estudio de 2021 de la Alianza de Ciudadanos Digitales, hasta el 40% de la publicidad que se difunde a través de las plataformas publicitarias en línea más dominantes se envía a aplicaciones piratas.

Los proveedores de contenidos de vídeo deben trabajar con socios publicitarios de confianza que dispongan de medidas antifraude. Esto incluye el uso de herramientas sofisticadas para detectar y bloquear fuentes de tráfico fraudulentas y colaborar estrechamente con los anunciantes para garantizar que sus anuncios solo se muestren a usuarios auténticos.

Ataques a la producción virtualizada

¿Qué es la "producción virtualizada"?

A medida que la industria de los medios de comunicación sigue avanzando hacia flujos de trabajo basados en la nube, la producción virtualizada se ha convertido en un área emergente de preocupación para los profesionales de la seguridad.

La producción moderna de vídeo depende cada vez más de la nube para permitir la colaboración entre grupos de trabajo dispersos geográficamente, intercambiar activos con proveedores externos de servicios relacionados con los contenidos y trabajar con socios comerciales y de fabricación.

¿Cómo puede aprovecharse la producción virtualizada para la piratería de contenidos de vídeo?

En el pasado, la producción de vídeo se realizaba en instalaciones y era fácil ocultar las plataformas de producción para que no tuvieran acceso a Internet. Sin embargo, las prácticas de producción actuales no pueden aislarse de la nube.

Como señalábamos en nuestro artículo anterior, la industria cinematográfica ha publicado directrices de distribución, e iniciativas como "Vision 2030" de MovieLabsestán normalizando el acceso, el flujo de trabajo y las prácticas de seguridad basadas en la nube. Sin embargo, a principios de 2023, las partes interesadas del sector aún estaban armonizando sus respectivas plataformas entre sí y presentando una cara coherente a los recursos externos.

La producción virtualizada crea nuevos vectores de ataque para los actores maliciosos. Por ejemplo, los atacantes pueden intentar obtener acceso no autorizado al almacenamiento basado en la nube o utilizar malware para robar datos confidenciales. Además, el uso de servicios de terceros para tareas como el subtitulado o la re-versión de audio también puede introducir nuevas vulnerabilidades.

Cómo proteger la producción virtualizada

Para hacer frente a estos retos, es importante que la industria del vídeo garantice la seguridad y la integridad de sus valiosos contenidos a lo largo de todo el proceso de producción.

Entre las medidas de seguridad más estrictas figuran el empleo de controles de acceso y cifrado, la supervisión periódica de actividades sospechosas y el mantenimiento del software y los sistemas al día con los últimos parches y actualizaciones. También es crucial realizar periódicamente auditorías de seguridad y evaluaciones de riesgos para identificar y abordar cualquier posible vulnerabilidad.

Navegar por el complejo mundo de la gestión de derechos digitales con conocimientos especializados y buenas prácticas

Verimatrix ofrece una guía titulada "Ecosistema DRM y buenas prácticas de seguridad" para ayudar a las personas implicadas en el sector de la distribución de contenidos de vídeo a comprender el complicado mundo de la DRM.

La guía está diseñada para ayudar a proteger los contenidos de vídeo de la piratería y garantizar un flujo de ingresos seguro. Contiene opiniones de expertos y consejos prácticos que cubren exhaustivamente todos los aspectos de la gestión de derechos digitales (DRM). La guía es un recurso esencial para quienes deseen mantener a salvo sus valiosos contenidos y adelantarse a los acontecimientos.

Aprende a proteger los contenidos de vídeo con esta guía GRATUITA

Suscríbase a nuestro boletín

Obtén lo último anti-piracy Información entregada directamente en su bandeja de entrada.

Hable con nosotros

Modernice la seguridad de la red, proteja los contenidos de la piratería y logre la conformidad de los estudios con Verimatrix. Obtenga su consulta gratuita rellenando el formulario.

Estamos aquí para ayudar

- Encuentre la solución adecuada para usted

- Indicarle los recursos pertinentes

- Explicar nuestros precios

Confianza y reconocimiento

Por analistas del sector, asociaciones y homólogos

Confianza y reconocimiento

Por analistas del sector, asociaciones y homólogos