Hable con un especialista sobre cómo proteger sus aplicaciones con Verimatrix XTD.

Hable con un especialista sobre cómo proteger sus aplicaciones con Verimatrix XTD.

La ingeniería inversa es el proceso de analizar una aplicación compilada para extraer información sobre su código fuente. El principal objetivo de un hacker en la ingeniería inversa es comprender su código para ejecutar un ataque. Proteger tu código fuente es tu primera línea de defensa contra amenazas como:

Aunque las consecuencias monetarias del robo de PI pueden ser indirectas y diferidas, el daño es significativo. Considere los costes de la interrupción de las operaciones, la pérdida de contratos, la devaluación de su nombre comercial y el aumento de las primas de seguros.

Si una aplicación comprometida conduce a la pérdida de información o a violaciones de la privacidad, se producirán cuantiosas multas reglamentarias y demandas judiciales. En los sectores muy regulados, el coste de una violación puede ascender rápidamente a millones de euros y dañar la reputación.

Las aplicaciones móviles se autentican comunicándose con servidores backend. Si no se protege este intercambio de datos y el algoritmo utilizado durante la autenticación, podrían producirse fugas de datos y, sin querer, dar acceso a los hackers a todo su ecosistema.

La ingeniería inversa permite a los hackers encontrar vulnerabilidades en su aplicación y utilizarlas para introducirse en sus servidores backend. La seguridad por capas de las aplicaciones detiene a los ciberdelincuentes e impide que se pongan en marcha.

El código fuente es el corazón de su negocio, el hogar de los datos confidenciales y la base de todas las demás funcionalidades de su aplicación. Debe recibir la misma atención -si no más- que cualquier otro aspecto crítico de tu negocio, incluidos los protocolos y protecciones de seguridad adecuados.

La pérdida de código fuente afecta a algo más que a su cuenta de resultados: permite a la competencia conocer el funcionamiento de sus innovadores productos de software. Los enfoques de seguridad adecuados garantizan que los competidores no puedan acceder a su código y sacar provecho de años de inversión en I+D.

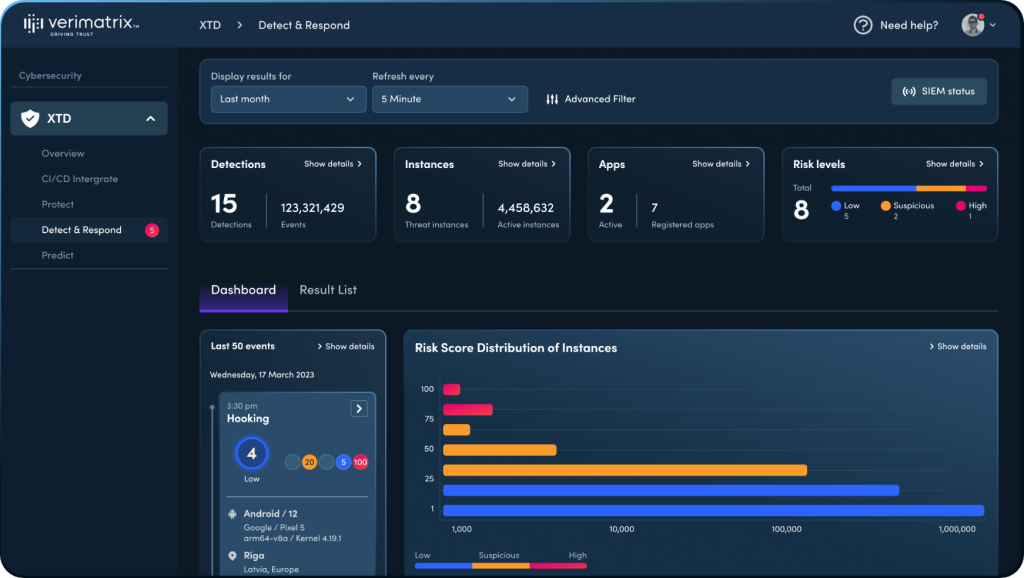

Verimatrix XTD

Sólo hace falta un malhechor para infiltrarse en los datos de su empresa a través de una aplicación desde un dispositivo no seguro.

XTD te ofrece la posibilidad de:

¿Cuáles son las 10 principales vulnerabilidades móviles de OWASP? ¿Qué impacto tienen? Lea nuestra guía para desarrolladores para obtener una visión completa de las amenazas a las que se enfrentan las aplicaciones móviles y cómo hacerles frente.

Descubra cómo Verimatrix XTD blinda sus aplicaciones para mantener su código fuera del alcance de las manos equivocadas.

3 Imperativos de seguridad para los fabricantes de aplicaciones para vehículos en 2024