L'année dernière, nous avons assisté à l'émergence de nombreuses menaces dans le secteur de la sécurité des applications mobiles. Le OWASP Mobile Top 10 décrit les plus grandes vulnérabilités en matière de sécurité auxquelles les applications mobiles sont confrontées. Le risque d'utilisation inappropriée des informations d'identification est nouveau dans le Top 10 2023 de l'OWASP Mobile et est devenu si important qu'il justifie de figurer en première position sur la liste.

Jetons un coup d'œil sur l'utilisation frauduleuse des identifiantsses implications et la meilleure façon pour les entreprises d'atténuer les risques.

Qu'est-ce qu'un usage abusif des informations d'identification ?

L'un des problèmes les plus courants est l'utilisation d'identifiants codés en dur. Bien qu'il s'agisse d'une pratique dépassée et dangereuse, on la retrouve encore dans de nombreuses applications mobiles.

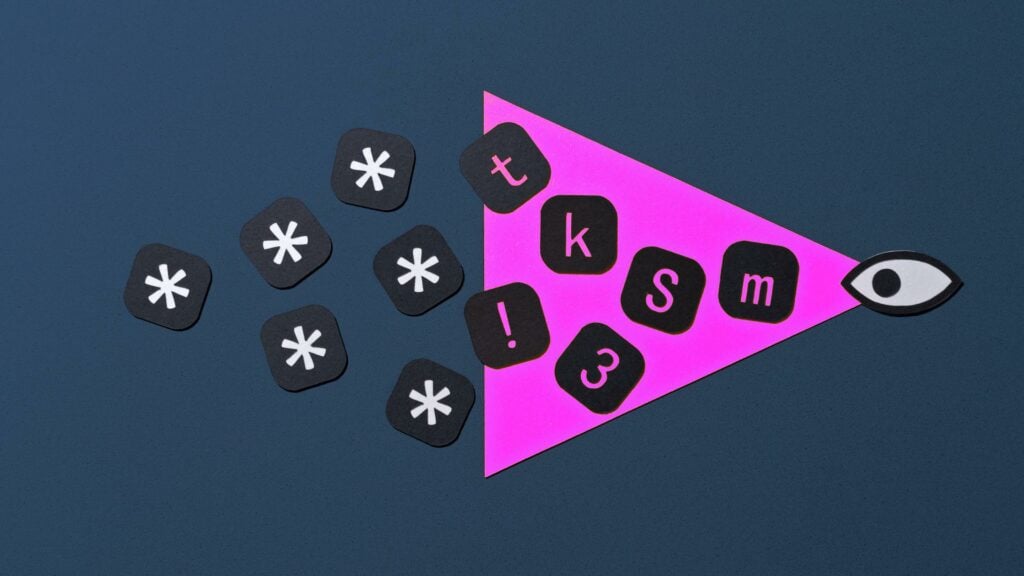

Lorsque les informations d'identification sont intégrées directement dans le code source ou les fichiers de configuration, elles deviennent vulnérables à l'exploitation. En outre, la transmission des d'informations d'identification sans cryptage ou les stocker en vrac sur l'appareil amplifie le risque. En outre, la faiblesse des protocoles d'authentification facilite l'accès des pirates aux informations sensibles.

Les agents de menace ciblant spécifiquement les applications permettent aux attaquants d'exploiter les informations d'identification codées en dur et de lancer des attaques automatisées à l'aide d'outils personnalisés.

Impacts techniques et commerciaux

Lorsque vos informations d'identification ne sont pas gérées correctement, cela peut avoir de graves conséquences techniques. Si un utilisateur non autorisé accède à des informations ou à une fonctionnalité spécifique de l'application ou du backend, il en résulte souvent des violations de données, une perte de la vie privée de l'utilisateur, des activités frauduleuses et un accès potentiel à des fonctionnalités administratives.

Les ramifications d'une mauvaise gestion des informations d'identification vont au-delà des vulnérabilités techniques et ont de graves répercussions sur l'activité de l'entreprise. L'érosion de la confiance des utilisateurs résultant de telles violations peut infliger des dommages durables à la réputation d'une organisation.

Le vol de propriété intellectuelle, la fraude et l'accès non autorisé aux données aggravent encore les risques.

Comment Verimatrix XTD peut-il vous aider ?

Tout d'abord, il faut des mesures de sécurité solides qui permettront de protéger les applications mobiles tout au long de leur cycle de vie. Verimatrix XTD offre des solutions complètes pour atténuer les risques.

Grâce à nos techniques avancées d'obfuscation de techniques avancées d'obscurcissement des chaînes de caractèresXTD est en mesure de protéger les applications mobiles contre l'utilisation frauduleuse des informations d'identification. Nos outils chiffrent les chaînes exposées dans le code source ou le binaire et garantissent que les informations d'identification restent sécurisées même lorsque l'application est au repos. Nous effectuons également vérifications de l'intégrité au moment de l'exécution pour contrecarrer les tentatives d'analyse dynamique, empêchant ainsi les attaquants d'exploiter les vulnérabilités pendant l'exécution de l'application.

Verimatrix XTD offre une protection contre les vecteurs d'attaque courants, tels que

- Attaques par superposition : Ces types d'attaques ajoutent une couche invisible à l'application ; l'utilisateur croit qu'il saisit des informations dans l'application d'origine alors qu'en réalité, elles sont toutes transmises à l'attaquant.

- Attaques de type "Man-in-the-Middle" (MitM): Les attaquants se font passer pour un navigateur ou un serveur afin de voler des informations sensibles.

Il est important de bien comprendre les risques associés aux informations d'identification et de mettre en œuvre les mesures de sécurité appropriées. Les entreprises commencent lentement à renforcer leurs applications contre ce type d'attaques, mais la plupart d'entre elles ne disposent pas d'experts spécialisés.

C'est là que Verimatrix XTD entre en jeu. C'est le paquet complet ! Il permet aux entreprises de protéger largement leurs applications et leurs clients.

Pour en savoir plus sur les menaces mobiles, consultez notre dernier Livre blanc OWASP Mobile Top 10.