Qu'il s'agisse d'attaques par ransomware ou de violations de données, les cybercriminels cherchent constamment de nouveaux moyens d'exploiter les vulnérabilités et de voler des informations sensibles. Les organisations de toutes tailles sont de plus en plus exposées au risque de subir des temps d'arrêt importants, des pertes financières et des atteintes à leur réputation en cas de cyberattaque.

Les organisations doivent donc être conscientes que, si les cyberattaques sont inévitables, le renforcement de la cyberrésilience est une approche nécessaire pour les contrer. La cyber-résilience désigne les mesures mises en place pour minimiser les cyber-incidents et s'en remettre le plus rapidement possible.

L'Union européenne (UE) a fait un grand pas en avant en adoptant la "loi sur la cyber-résilience" afin d'encourager l'adoption de protocoles de cyber-résilience en tant que procédure standard pour toutes les organisations. Dans les sections suivantes de ce billet de blog, nous examinerons plus en détail cette importante législation et explorerons son impact potentiel sur le développement technologique.

Qu'est-ce que la cyber-résilience ?

La cyber-résilience est la capacité d'une organisation à anticiper, à résister, à réagir et à se remettre des cyber-incidents et des perturbations susceptibles de compromettre les opérations, les actifs et les informations critiques de l'entreprise.

Les mesures de cyber-résilience comprennent des systèmes redondants et des sauvegardes, des plans d'intervention en cas d'incident, la formation des employés, ainsi que des plans de continuité des activités et de reprise après sinistre. Ces mesures permettent aux entreprises et aux organisations de détecter et de réagir rapidement aux cyberincidents, d'en minimiser l'impact et de se remettre de tout dommage.

Pourquoi les organisations ont-elles besoin d'une cyber-résilience ?

La liste des types de solutions de cybersécurité est longue et comprend les pare-feux, les logiciels antivirus, les systèmes de détection d'intrusion, threat defense et réponse étenduela sécurité des applications, les réseaux privés virtuels et bien d'autres encore. Chaque solution a un rôle distinct à jouer dans l'infrastructure de sécurité globale d'une organisation.

Malheureusement, quelle que soit la solidité de vos mesures de cybersécurité, il n'existe pas de système totalement infaillible.

- Selon les prévisions, le coût de la cybercriminalité atteindra 8 000 milliards de dollars en 2023 et atteindra 10 500 milliards de dollars en 2025..

- Un rapport conjoint d'IBM et de l'Institut Ponemon indique qu'il faut en moyenne 277 jours pour que le système soit opérationnel. 277 jours en moyenne pour que les équipes de sécurité identifient et maîtrisent une violation de données.

- En 2022, le nombre d'attaques de phishing a augmenté de 61 % le troisième trimestre de l'année ayant connu un total de 3 millions d'attaques de phishing.

La cyber-résilience est un élément essentiel de la stratégie de gestion des risques de toute organisation. Elle permet aux entreprises de poursuivre leurs activités malgré les cybermenaces, en veillant à ce que les clients, les employés et les partenaires ne subissent pas de conséquences négatives.

En planifiant les cyberincidents et en y répondant, les entreprises peuvent réduire l'impact de ces incidents et minimiser les coûts de récupération.

Cybersécurité et cyberrésilience : Principales différences

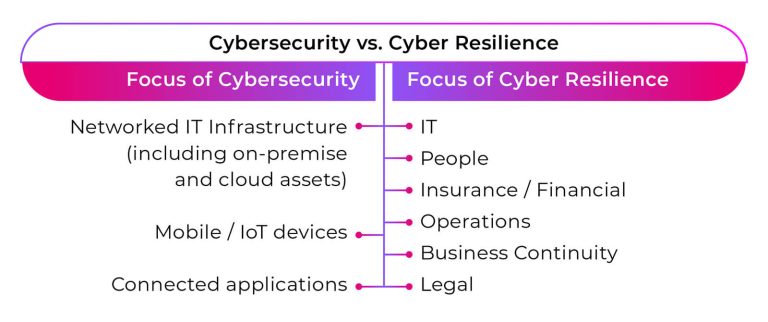

Si la cybersécurité et la cyberrésilience ont pour objectif commun la protection contre les cybermenaces, elles diffèrent dans leurs approches et leurs objectifs. Voici quelques différences essentielles entre ces deux concepts :

1. Focus

L'objectif premier de la cybersécurité est de prévenir les cyberattaques en mettant en œuvre des mesures telles que les pare-feu, le cryptage et les contrôles d'accès.

La cyber-résilience, quant à elle, vise à assurer la continuité de l'activité face aux cyber-incidents en mettant en œuvre des mesures telles que des plans de réponse aux incidents, des sauvegardes et des plans de continuité de l'activité et de reprise après sinistre.

2. Réponse

Dans le domaine de la cybersécurité, la réponse à une cyberattaque consiste généralement à identifier et à atténuer l'attaque, à restaurer les systèmes et les données et à prévenir d'autres attaques.

Dans le cadre de la cyber-résilience, la réponse à un cyber-incident consiste à identifier et à contenir l'incident, à activer les plans de réponse aux incidents et à mettre en œuvre des mesures de sauvegarde et de récupération afin d'assurer la continuité des activités.

3. Cadre temporel

Les mesures de cybersécurité fonctionnent généralement en temps réel, en surveillant constamment les systèmes et les données pour détecter les signes de cybermenaces.

Les mesures de cyber-résilience, quant à elles, sont axées sur la planification et la préparation à long terme, garantissant que les entreprises sont en mesure de répondre efficacement aux cyber-incidents et de se remettre des dommages subis.

Une stratégie globale de cyberprotection doit comprendre une combinaison de mesures de cybersécurité et de cyberrésilience adaptées aux besoins et aux risques spécifiques de chaque entreprise ou organisation.

En mettant en œuvre des mesures de cybersécurité et de cyberrésilience, les entreprises peuvent s'assurer qu'elles sont correctement protégées contre les cybermenaces et qu'elles sont en mesure de poursuivre leurs activités en cas de cyberincidents.

Qu'est-ce que la loi européenne sur la cyber-résilience ?

La loi sur la cyber-résilience de l'Union européenne (CRA) Loi sur la cyber-résilience de l'Union européenne (CRA) est une initiative législative visant à renforcer la résilience des États membres de l'UE face aux cybermenaces. L'ARC établit des normes minimales de cybersécurité et de cyberrésilience pour les entreprises et les organisations opérant dans l'UE.

Un nouveau terme est introduit dans l'ARC, à savoir "produits contenant des éléments numériques" (PDE)qui désigne tout logiciel, matériel ou dispositif qui traite des données ou a la capacité de se connecter à un réseau. Ce terme inclut également les composants individuels de ces produits.

Quelles sont les exigences de la loi européenne sur la cyber-résilience ?

Le principal objectif de la loi européenne sur la cyber-résilience est de renforcer la réglementation en matière de cybersécurité afin de garantir des produits matériels et logiciels plus sûrs, qui sont souvent la cible de cyber-attaques réussies.

Selon la Commission européenne, deux problèmes importants imposent des coûts supplémentaires aux utilisateurs finaux et à la société :

- Les produits matériels et logiciels présentent un faible niveau de cybersécurité, comme en témoignent les vulnérabilités persistantes et la fourniture inadéquate et irrégulière de mises à jour de sécurité pour y remédier.

- Les utilisateurs finaux manquent de connaissances et d'accès à l'information, ce qui les empêche de choisir des produits dotés de caractéristiques de cybersécurité adéquates ou de les utiliser en toute sécurité.

Principales dispositions de la loi européenne sur la cyber-résilience

La loi sur la cyber-résilience de l'UE définit un certain nombre de dispositions clés auxquelles les entreprises et les organisations doivent se conformer afin d'améliorer leur cyber-résilience. L'ARC met particulièrement l'accent sur les infrastructures critiques et les services essentiels, qui sont considérés comme les actifs les plus vitaux de l'UE et de ses États membres.

L'ARC s'appliquera aux fabricants, aux développeurs et aux distributeurs de produits matériels et logiciels dotés de composants numériques connectés. La législation proposée définit quatre objectifs spécifiques pour garantir que :

- Les produits vendus sur le marché de l'UE sont plus sûrs grâce à un cadre de cybersécurité cohérent auquel les fabricants et les développeurs doivent se conformer.

- Les fabricants sont tenus d'assurer la cybersécurité de leurs produits tout au long de leur cycle de vie, depuis la phase de conception jusqu'au retrait du marché.

- Les caractéristiques de sécurité des produits sont plus transparentes, ce qui permet aux entreprises et aux consommateurs de prendre des décisions éclairées sur la cybersécurité des produits qu'ils achètent et utilisent.

- Il existe des lignes directrices claires concernant la surveillance réglementaire et l'application des nouvelles règles et réglementations.

L'ARC ne s'applique pas aux produits suivants, car ils sont gérés dans le cadre d'une législation distincte :

- Dispositifs médicaux

- Véhicules à moteur

- Matériel militaire

Les fabricants, les développeurs et les distributeurs concernés par cette nouvelle loi devront faire face à des implications importantes. Certaines des exigences proposées stipulent que les produits doivent :

- être conçus, développés et produits avec des surfaces d'attaque limitées, garantissant un niveau de cybersécurité approprié en fonction des risques.

- être livré sans vulnérabilité exploitable connue et avec une configuration sécurisée par défaut.

- protéger contre les accès non autorisés par des mécanismes de contrôle appropriés.

En outre, les fabricants seront tenus de :

- préserver la confidentialité des données stockées, transmises ou traitées d'une autre manière, et ne traiter que les données nécessaires à l'utilisation prévue d'un produit connecté.

- identifier et documenter les vulnérabilités et les composants des produits, les résoudre rapidement et les divulguer dès que des mises à jour de sécurité sont disponibles.

- fournir des informations détaillées et des instructions d'utilisation concernant la cybersécurité d'un produit spécifique et la manière d'installer les mises à jour relatives à la sécurité.

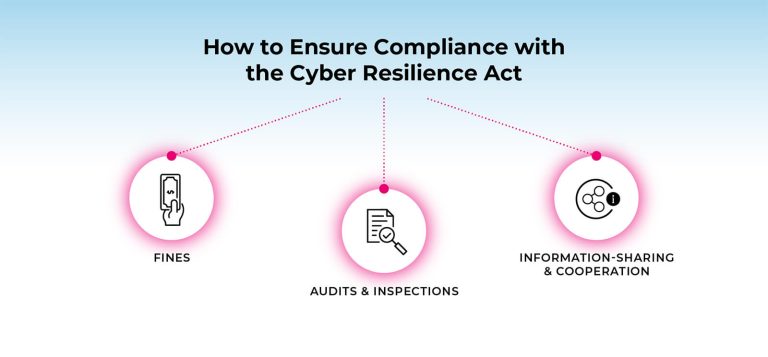

Comment la loi sur la cyber-résilience de l'UE traitera-t-elle les cas de non-conformité ?

La loi européenne sur la cyber-résilience prévoit un système de sanctions pour les entreprises et les organisations qui ne se conforment pas à ses exigences. En fonction de la gravité de la violation, les amendes pour non-conformité peuvent aller de (1) 5 à 15 millions d'euros ou (2) de 1 % à 2,5 % du chiffre d'affaires annuel global de l'organisation, le montant le plus élevé étant retenu.

L'ARC divise également les infractions en trois catégories :

- Violation des exigences essentielles ;

- Violation d'autres exigences de l'ARC ; ou

- Absence de communication d'informations exactes aux autorités.

Pour garantir le respect de l'ARC, les autorités nationales sont également tenues de procéder à des audits et à des inspections des entreprises et des organisations. Ces audits et inspections peuvent être menés de manière régulière ou en réponse à un incident de sécurité spécifique.

Lors d'un audit ou d'une inspection, l'autorité nationale peut examiner les mesures de cybersécurité et les sauvegardes de l'organisation, le plan de réponse et de récupération en cas d'incident et d'autres documents pertinents afin de s'assurer que l'organisation est en conformité avec les exigences de l'ARC.

Afin de renforcer l'efficacité de l'ARC, elle comprend également des dispositions relatives à la coopération qui encouragent l'échange d'informations et la coopération transfrontalière entre les autorités nationales et les entreprises et organisations.

Ces dispositions visent à faciliter l'échange rapide d'informations sur les cybermenaces et les incidents de sécurité et à permettre aux autorités nationales de collaborer pour répondre aux cyberattaques et en atténuer l'impact.

Exigences de certification de l'ARC par type de produit

Pour faire face aux risques de cybermenaces et d'attaques, la loi sur la cyberrésilience définit des exigences de certification pour différents types de produits, services et processus numériques. Ces exigences de certification visent à garantir que les produits numériques sont sécurisés, résilients et capables de résister aux cybermenaces et aux cyberattaques.

En certifiant des produits et des services conformément au cadre de l'ARC, les fabricants et les vendeurs peuvent démontrer que leurs produits répondent à certaines normes de cybersécurité et de cyberrésilience, ce qui peut contribuer à accroître la confiance des consommateurs à l'égard de ces produits.

L'ARC propose trois catégories de PDE en fonction de leur niveau de risque : Classe critique I, Classe critique IIet Défaut.

Défaut

La catégorie Défaut comprend les produits qui ne présentent pas de vulnérabilités critiques en matière de cybersécurité, tels que les traitements de texte, les disques durs, les jeux vidéo, les éditeurs de photos et les appareils électroménagers intelligents. Environ 90 % des produits vendus dans l'UE entrent dans cette catégorie.

Les fabricants de produits par défaut sont autorisés à évaluer et à certifier eux-mêmes leur conformité avec les exigences de l'ARC, mais ils doivent remplir une documentation technique, soumettre une déclaration écrite de conformité, apposer une "marque de conformité" et tester régulièrement les vulnérabilités.

Critique

Les produits critiques de classe I et II, tels que les appareils mobiles et de bureau, les appareils IoT et les microprocesseurs, sont considérés comme présentant un risque plus élevé. Les fabricants de ces produits doivent se soumettre à un processus de conformité avec l'organisme de réglementation désigné par chaque État membre de l'UE.

- Les produits de la classe I présentent un niveau de risque plus élevé que les produits par défaut, mais moins élevé que les produits de la classe II. La classe I exige l'application d'un formulaire standard ou l'évaluation d'un tiers pour démontrer la conformité.

- Les produits de classe II présentent le niveau de risque le plus élevé et doivent faire l'objet d'une évaluation par un tiers afin de démontrer qu'ils sont conformes aux obligations plus strictes de l'agence de notation.

Chaque État membre de l'UE doit désigner sa propre autorité de surveillance du marché afin de garantir une mise en œuvre efficace de l'ARC et la conformité des fabricants, ce qui peut nécessiter une coopération entre eux et avec l'ENISA en ce qui concerne les préoccupations relatives aux produits et l'application de l'ARC.

Comprendre la loi européenne sur la cyber-résilience : Une plongée plus profonde

Ebook

Obtenir des informations essentielles sur la loi européenne sur la cyber-résilience

Pour mieux comprendre l'ARC, Verimatrix a publié un livre blanc intitulé "La sécurité d'abord : La loi sur la cyber-résilience de l'Union européenne et son impact sur l'écosystème du développement d'applications mobiles.."

Ce livre blanc donne un aperçu plus approfondi des principales dispositions de la CRA et examine l'impact potentiel de la CRA sur les entreprises et les organisations opérant au sein de l'UE.

Si vous cherchez à comprendre l'ARC et ses implications pour la cybersécurité dans l'Union européenne, ce livre blanc est une ressource essentielle. Vous pouvez le télécharger gratuitement dès aujourd'hui !

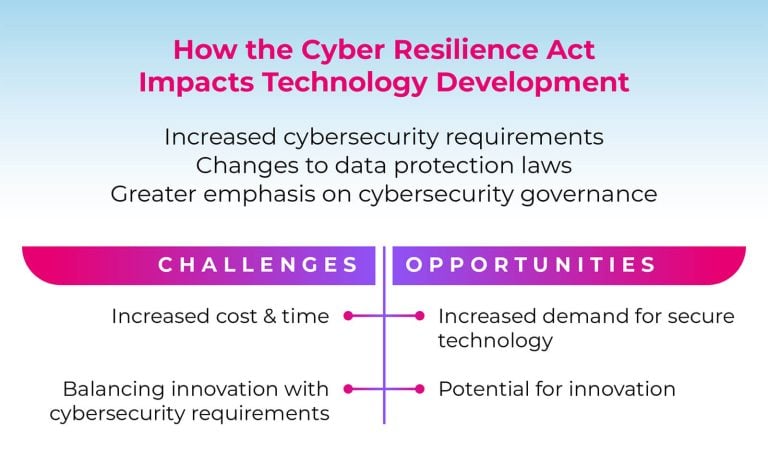

Quel sera l'impact de la loi européenne sur la cyber-résilience sur le développement technologique ?

La loi européenne sur la cyber-résilience exigera des développeurs et des fabricants de matériel et de logiciels qu'ils évaluent et modifient leurs pratiques afin de renforcer la sécurité de leurs produits.

1. Exigences accrues en matière de cybersécurité

L'un des principaux effets de l'ARC sur le développement technologique est l'introduction d'exigences obligatoires en matière de cybersécurité pour certains secteurs d'infrastructures critiques. Cela signifie que les entreprises technologiques qui développent des produits et des services pour ces secteurs devront s'assurer que leurs offres répondent aux nouvelles normes de cybersécurité.

Les nouvelles exigences en matière de cybersécurité sont susceptibles d'avoir un impact significatif sur le développement de logiciels. Les développeurs devront s'assurer que leurs logiciels sont sûrs et résistants aux cyberattaques. Cela peut impliquer l'intégration de fonctions de sécurité, telles que le cryptage et les contrôles d'accès, dans la conception du logiciel.

Les nouvelles exigences en matière de cybersécurité peuvent également avoir une incidence sur le développement du matériel. Par exemple, les composants matériels utilisés dans les secteurs des infrastructures critiques pourraient devoir être conçus avec des fonctions de sécurité intégrées, telles que l'inviolabilité et le démarrage sécurisé.

2. Modifications des lois sur la protection des données

L'ARC peut également avoir un impact sur le développement technologique en apportant des modifications aux lois sur la protection des données. La loi comprend des dispositions qui renforcent les exigences en matière de protection des données pour les secteurs d'infrastructures critiques.

Cela pourrait avoir un impact sur les technologies basées sur les données, telles que l'analyse des grandes données, qui sont utilisées dans les secteurs d'infrastructures critiques. Les développeurs devront s'assurer que leurs technologies basées sur les données sont conformes aux nouvelles exigences en matière de protection des données.

Les nouvelles exigences en matière de protection des données peuvent également avoir un impact sur les technologies d'intelligence artificielle et d'apprentissage automatique. Les développeurs devront s'assurer que leurs algorithmes et modèles sont formés sur des données conformes aux nouvelles exigences en matière de protection des données.

3. Une plus grande importance accordée à la gouvernance de la cybersécurité

L'ARC met davantage l'accent sur la gouvernance de la cybersécurité. Cela signifie que les entreprises technologiques devront mettre en place un cadre de gouvernance de la cybersécurité plus solide.

Cela pourrait avoir un impact sur la direction des entreprises technologiques. Les cadres supérieurs et les membres du conseil d'administration devront jouer un rôle plus actif dans la gouvernance de la cybersécurité, notamment en définissant des politiques de cybersécurité et en supervisant la gestion des risques liés à la cybersécurité.

L'importance accrue accordée à la gouvernance de la cybersécurité peut également avoir une incidence sur le rôle des professionnels de la cybersécurité. Ces professionnels devront s'assurer qu'ils disposent des compétences et de l'expertise nécessaires pour opérer dans un cadre de gouvernance de la cybersécurité solide.

Défis pour le développement technologique

Augmentation des coûts et du temps nécessaires au développement d'une technologie sécurisée

Les développeurs devront investir dans de nouvelles fonctions de sécurité et se soumettre à des processus de certification pour s'assurer que leurs produits répondent aux nouvelles normes de cybersécurité.

Pour les petites entreprises technologiques, cela pourrait être particulièrement difficile, car elles pourraient ne pas disposer des ressources financières ou de l'expertise nécessaires pour répondre aux nouvelles exigences en matière de cybersécurité. Il pourrait en résulter une consolidation de l'industrie technologique, les petites entreprises étant rachetées par des sociétés plus importantes disposant de plus de ressources à investir dans la cybersécurité.

Difficulté à concilier l'innovation et les exigences en matière de cybersécurité

Les développeurs pourraient hésiter à intégrer des fonctions nouvelles et innovantes dans leurs produits s'ils ne sont pas conformes aux nouvelles normes de cybersécurité. Cela pourrait étouffer l'innovation dans les secteurs des infrastructures critiques, car les entreprises pourraient donner la priorité à la conformité à la cybersécurité plutôt qu'à l'innovation.

Possibilités de développement technologique

Demande accrue de technologies sécurisées

Avec la mise en place des nouvelles exigences en matière de cybersécurité, la demande de produits et de services technologiques répondant à ces normes devrait augmenter. Cela pourrait créer des opportunités pour les entreprises technologiques spécialisées dans la cybersécurité de développer et de commercialiser de nouveaux produits et services qui répondent aux nouvelles normes de cybersécurité.

Potentiel d'innovation dans les technologies de cybersécurité

Avec l'introduction de nouvelles normes de cybersécurité, la demande de solutions de cybersécurité nouvelles et innovantes, telles que les systèmes de détection des menaces alimentés par l'intelligence artificielle ou les protocoles de sécurité basés sur la blockchain, devrait augmenter. Ces nouvelles technologies de cybersécurité pourraient contribuer à renforcer la sécurité et la résilience des systèmes d'infrastructures critiques.

5 étapes pour se préparer à la loi européenne sur la cyber-résilience

Pour les organisations qui ont l'intention de conserver l'UE dans leur marché, les étapes suivantes sont généralement utiles pour se préparer à la loi sur la cyber-résilience :

- Évaluez votre position actuelle en matière de cybersécurité: Réalisez une évaluation complète de la situation actuelle de votre organisation en matière de cybersécurité, y compris les systèmes, les processus et le personnel concernés. Cette évaluation vous aidera à identifier les lacunes dans vos pratiques de cybersécurité et à déterminer les domaines à améliorer.

- Identifier les lacunes potentielles dans le respect de l'ARC: Passez en revue les principales dispositions et exigences de l'ARC et identifiez les domaines dans lesquels votre organisation pourrait ne pas être en conformité. Il peut s'agir de mesures de protection des données, d'exigences en matière de signalement d'incidents ou d'autres dispositions relatives à la sécurité.

- Élaborer une feuille de route pour la conformité: Sur la base de votre évaluation et de l'identification des lacunes, élaborez un plan décrivant les mesures que votre organisation doit prendre pour se conformer à l'ARC. Cette feuille de route doit être spécifique, mesurable et réalisable dans un délai donné.

- Mettre en œuvre les changements et améliorations nécessaires: Une fois le plan mis en place, il est temps de commencer à mettre en œuvre les changements et les améliorations nécessaires à la posture de cybersécurité de votre organisation. Il peut s'agir de mettre à jour vos politiques de sécurité, de déployer de nouvelles technologies de sécurité ou de dispenser une formation supplémentaire à vos employés.

- Révisez et mettez à jour régulièrement vos mesures de cybersécurité: Les cybermenaces évoluent constamment et les mesures de cybersécurité de votre organisation doivent suivre. Examinez et mettez régulièrement à jour vos mesures de cybersécurité pour vous assurer qu'elles restent efficaces face aux nouvelles menaces.

Il s'agit de mesures plus spécifiques que les experts en cybersécurité peuvent prendre pour leur organisation :

- Audit d'inventaire: Réalisez un audit de l'inventaire de vos applications actuelles et ajoutez une protection in-app à toutes celles qui sont actives. Il est recommandé de n'autoriser que les applications à faible risque à se connecter à vos environnements cloud et serveur.

- Sécurité des applications : Incorporez la sécurité des applications dans vos processus d'intégration et de développement continus (CI/CD).

- Détection et réponse: Déployez des outils de détection et de réaction pour surveiller tous les appareils connectés, y compris les terminaux non gérés des consommateurs qui utilisent vos applications.

- Détection et prédiction de modèles d'attaques : Introduisez des capacités de détection et de prédiction des schémas d'attaque dans vos équipes SOC afin d'atténuer les menaces futures.

4 conseils utiles pour assurer une cyber-résilience à long terme

La loi européenne sur la cyber-résilience est une étape positive vers le renforcement de la cyber-protection dans l'UE, mais les entreprises et les organisations doivent aller au-delà des normes minimales fixées par la loi pour s'assurer qu'elles sont correctement protégées contre les cyber-menaces.

- Adopter une approche fondée sur les risques: Il s'agit d'identifier, d'évaluer et de hiérarchiser les menaces potentielles qui pèsent sur les systèmes et les données de votre organisation. En vous concentrant sur les risques les plus importants, vous pouvez allouer des ressources de manière efficace afin de minimiser la probabilité d'une cyberattaque réussie.

- Mettre en place un cadre de cybersécurité: Un cadre de cybersécurité fournit une approche complète, cohérente et structurée de la gestion des risques de cybersécurité. Le cadre de cybersécurité du NIST ou la norme ISO 27001 en sont des exemples.

- Former les employés aux meilleures pratiques en matière de cybersécurité: Les employés sont souvent le maillon faible des défenses de cybersécurité d'une organisation. Plus de 70 % des entreprises ne parviennent pas à trouver du personnel possédant les compétences numériques requises. En proposant régulièrement des programmes de formation et de sensibilisation, on peut s'assurer que les employés sont conscients des risques et qu'ils savent comment réagir aux menaces potentielles.

- Mettez en place un plan de réponse: Malgré tous vos efforts, il est possible que votre organisation soit victime d'une cyberattaque. La mise en place d'un plan d'intervention peut contribuer à minimiser les dommages et à faciliter un rétablissement rapide. Votre plan d'intervention doit comprendre des procédures claires pour la déclaration de l'incident, l'endiguement, l'enquête et la récupération.