Vivimos en un mundo mobile-first, y la explosión de aplicaciones móviles es poco menos que notable. Estamos hablando de 6-7 millones de aplicaciones solo en las tiendas Google Play y Apple App. Y lo más loco es que hay muchos otros mercados en los que se pueden descargar aplicaciones: desde la Amazon Appstore a las Microsoft y Samsung Galaxy Stores, pasando por Tencent MyApp, Baidu Mobile Assistant, Aptoide, Huawei AppGallery, Xiaomi's Mi App Store y muchas más.

La cuestión es que millones de organizaciones están ahora en el negocio de las aplicaciones, lo admitan o no. Muchas empresas utilizan sus aplicaciones para competir y captar nuevos clientes. ¿Y qué está impulsando este auge? El crecimiento acelerado del número de dispositivos. Se calcula que a finales de 2023 habrá tres veces más dispositivos conectados quepersonas1.

Cada día nos alejamos más de los datos, las comunicaciones y los procesos aislados para adentrarnos en un mundo conectado en el que todo está entrelazado. Y con esta conectividad llegan grandes oportunidades, pero también nuevos riesgos. El eslabón débil de la cadena de seguridad suele ser el cliente remoto: piense en teléfonos móviles, ordenadores portátiles y otros dispositivos que tienen acceso a datos confidenciales o pueden iniciar acciones valiosas.

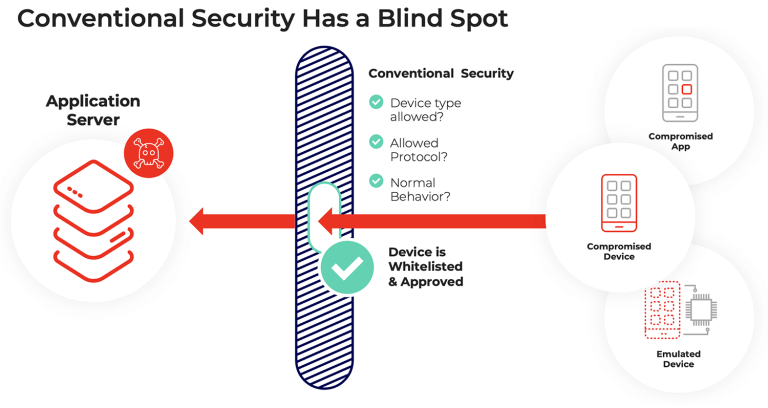

Ahora bien, la seguridad de red convencional se ocupa de la infraestructura de red, el tráfico, los protocolos, las direcciones IP y los servicios. No se deje engañar construyendo un cortafuegos de lujo para proteger la infraestructura de su servidor. El atacante siempre tomará el camino de menor resistencia. Y eso significa que proteger el software cliente es crucial. El reto es que estas aplicaciones se ejecutan en dispositivos abiertos, de los que no se puede esperar que proporcionen una seguridad completa.

A menudo se permite a las aplicaciones eludir el perímetro. Un dispositivo comprometido puede ser incluido erróneamente en la lista blanca para hablar con el servidor de aplicaciones.

Cómo un dispositivo comprometido puede pasar desapercibido

Imagine una entrada para un concierto de rock. Puede parecer auténtica, pero es falsa. Ahora, imagina que esa entrada falsa se utiliza para acceder al concierto de rock. Eso es exactamente lo que ocurre en un ataque a una aplicación móvil desde un dispositivo infectado. El atacante utiliza una aplicación de apariencia legítima para acceder a datos confidenciales y perturbar su negocio. Y las medidas de seguridad tradicionales no pueden detectarlo. Los llamamos puntos ciegos, y es crucial que se aborden.

Los dispositivos móviles procesan todo tipo de datos personales, desde datos de localización hasta transferencias de dinero, desde datos de inicio de sesión hasta secretos comerciales. Y estas aplicaciones móviles están conectadas a la infraestructura crítica de una empresa. Los ataques modernos pueden eludir la capa preventiva, lo que significa que los datos sobre amenazas y la supervisión de un compromiso son cruciales. La predicción de amenazas, la detección de anomalías y la respuesta a eventos maliciosos se están convirtiendo en componentes estándar de la arquitectura de seguridad. Por tanto, los datos de seguridad están en el punto de mira. Y desde la perspectiva de los datos recopilados, ¿estamos supervisando la creciente superficie de ataque desde la nube hasta las aplicaciones de consumo? La mayoría de las organizaciones que dan prioridad a la movilidad no lo hacen.

La solución es múltiple. Montamos aplicaciones que puedan protegerse a sí mismas con ciberseguridad integrada en el proceso CI/CD. Utilizamos herramientas, tecnologías y metodologías que permiten que las aplicaciones se protejan a sí mismas, independientemente del entorno del dispositivo. Supervisamos todos los dispositivos conectados a la empresa a través de la aplicación. Y utilizamos IA/ML y científicos de datos humanos para predecir, defender y responder. Así es como ganamos la lucha contra los ciberataques.

La conclusión es la siguiente: la confianza de los consumidores en las aplicaciones móviles conlleva una gran responsabilidad. Las empresas confían en las aplicaciones móviles para procesar datos críticos de la empresa. El riesgo que presentan los dispositivos no gestionados es cada vez más difícil de gestionar. Las aplicaciones de consumo conectadas están aportando nuevos tipos de amenazas a la infraestructura informática de las empresas. Y la falta de herramientas preventivas y de supervisión en tiempo real nos impide lograr una gestión holística de la ciberseguridad. Es hora de que intensifiquemos nuestro juego, porque lo que está en juego es más importante que nunca.

Vea cómo podemos ayudarle a proteger su empresa:

- Aplicaciones móviles y API

- Contenidos de vídeo

- Pagos digitales