Les cybercriminels sont sur la piste de l'argent - et le chemin mène tout droit aux applications mobiles non protégées dans les secteurs de la fintech et de la banque. Selon le rapport Mobile Security Index 2020 de Verizon, 39 % des organisations interrogées ont connu une compromission de la sécurité impliquant un dispositif de sécurité mobile en 2020, contre 33 % en 2019 et 27 % l'année précédente.

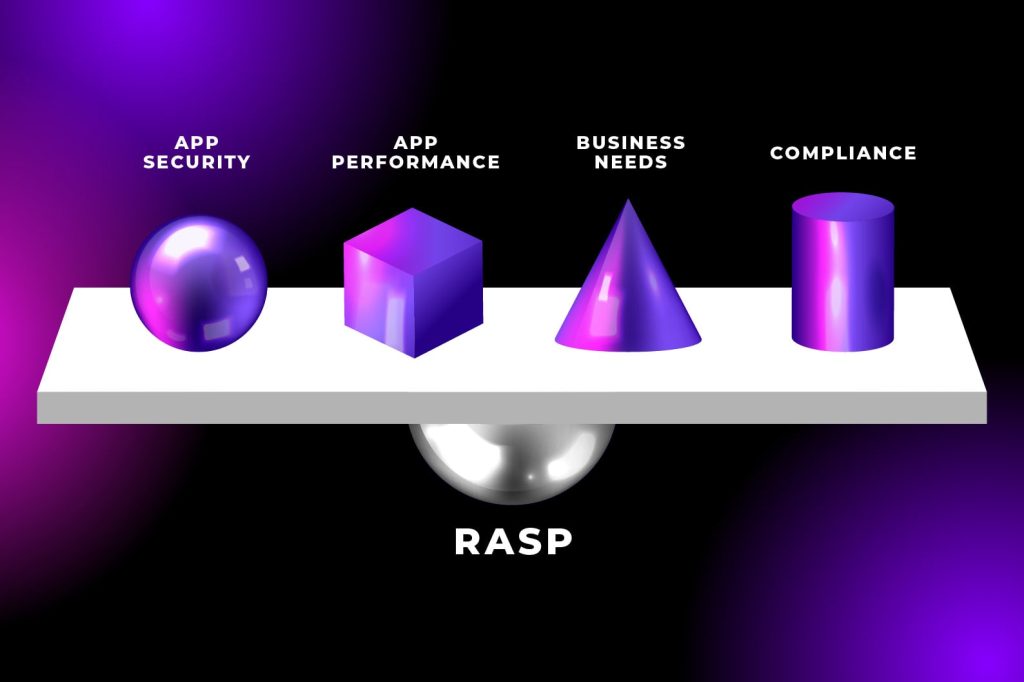

La sécurité périmétrique traditionnelle étant inefficace pour assurer la sécurité des applications mobiles utilisées en dehors du pare-feu, les entreprises se tournent vers des solutions qui protègent l'application plutôt que le réseau. Ces solutions de sécurité des applications peuvent être ajoutées aux applications mobiles afin de protéger les données stockées dans les appareils mobiles et de se conformer aux réglementations sur la confidentialité des données des consommateurs telles que le GDPR, le NY Shield ou le CCPA. Elles empêchent également les applications violées de devenir un vecteur d'attaque des ressources au sein de l'infrastructure plus large de l'entreprise.

Les solutions de sécurité des applications empêchent les attaquants de procéder à une rétro-ingénierie des applications mobiles afin de trouver des vulnérabilités dans le code et de les exploiter pour voler des données ou accéder au réseau de l'entreprise au sens large. Elles offrent une protection à trois niveaux :

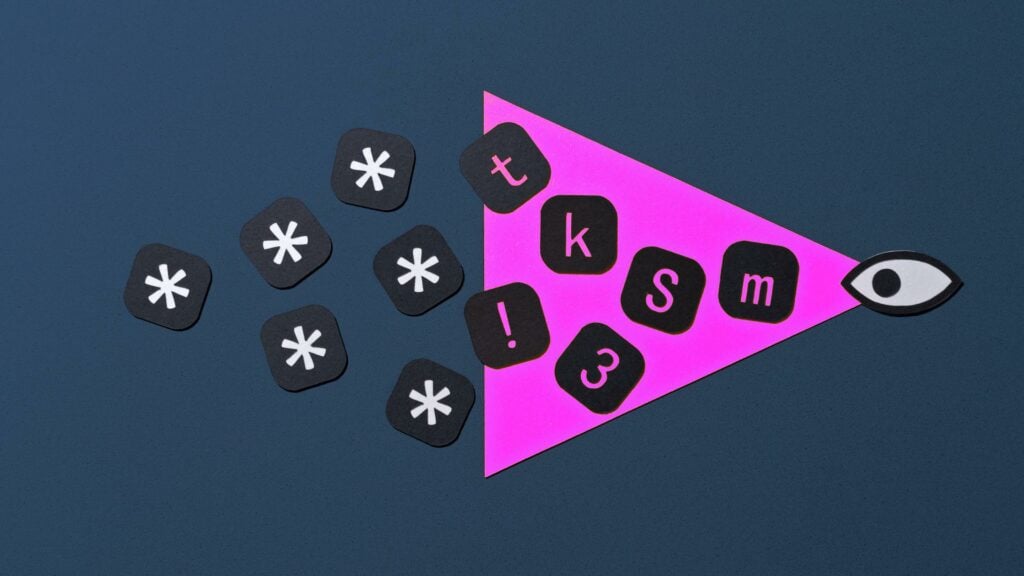

- L'obscurcissement du code empêche l'analyse statique de la structure du code.

- Les contrôles environnementaux garantissent que le code s'exécute dans un environnement sûr et fiable, et bloquent les tentatives d'analyse dynamique du fonctionnement du code.

- La technologie anti-tamper empêche les attaquants de modifier le code de l'application pour effectuer des activités malveillantes.

Alors que la sécurité des applications comble clairement une lacune importante en matière de sécurité, votre organisation peut se demander comment choisir le bon fournisseur. Si vous hésitez encore entre la création d'une sécurité applicative en interne et l'externalisation, notre nouvel eBook propose des listes d'avantages et d'inconvénients, des listes de contrôle de la conformité et des éléments à prendre en compte :

Ebook

Guide de planification essentiel pour la sécurisation des demandes de financement

Si vous êtes prêt à examiner les fournisseurs et à lancer le processus, l'ajout de ces dix questions à vos appels d'offres sur la sécurité des applications vous permettra de garantir que votre solution offre le plus haut niveau de sécurité en temps voulu, avec un impact minimal sur de sécurité en temps voulu, avec un impact minimal sur vos processus de développement d'applications.

1. Fournissez-vous une sécurité pour les applications Android et iOS afin d'éviter qu'elles ne soient modifiées par rétro-ingénierie ?

Si le code d'une application n'est pas correctement protégé, les pirates peuvent décompiler l'application, trouver ses faiblesses et créer une attaque. Une protection adéquate du code empêche une application mobile de devenir un vecteur d'attaque.

Une poignée de techniques spécifiques protègent les applications de l'ingénierie inverse et de la modification, comme les contrôles environnementaux, la technologie anti-tamper et l'obscurcissement. Il est toujours préférable que la solution d'un fournisseur mette en œuvre plusieurs méthodes de protection contre ces menaces.

2. Prenez-vous en charge les nouvelles versions d'Android et d'iOS avant qu'elles ne soient rendues publiques ? Veuillez indiquer votre cadence de publication dans les notes.

Si une nouvelle version d'Android ou d'iOS est mise à la disposition des utilisateurs finaux avant que le logiciel de protection des applications n'ait été modifié en conséquence, la protection ne fonctionnera pas avec la nouvelle version du système d'exploitation. En d'autres termes, lorsqu'Apple ou Google lancera une mise à jour, un grand pourcentage de votre base d'utilisateurs sera exclu.

Vous devez vous assurer de manière proactive que la protection fonctionne avec chaque nouvelle version avant que les utilisateurs ne reçoivent les mises à jour du système d'exploitation. Restez à jour en recherchant un fournisseur qui propose des versions fréquentes qui tiennent compte de ces évolutions. Idéalement, recherchez un fournisseur qui fournit des mises à jour au moins une fois par trimestre.

3. Votre protection est-elle disponible sous forme d'outils sur site que nous pouvons exécuter dans notre environnement de développement ?

De nombreuses organisations se sentent plus en sécurité lorsque les outils qu'elles utilisent pour assurer la protection des applications fonctionnent sur site. Une solution qui fournit des outils sur site permet à ces organisations de garder le contrôle sur leurs outils de sécurité des applications afin qu'aucune application ou donnée ne quitte leur environnement.

4. Votre protection est-elle disponible sous la forme d'un service cloud que nous pouvons utiliser ?

Alors que certaines organisations préfèrent le contrôle d'une mise en œuvre sur site, d'autres peuvent exiger les avantages d'une solution cloud . Les solutions Cloud permettent une mise en œuvre plus rapide, garantissent que vous disposez toujours de la dernière version sans avoir besoin de la mettre à jour et fonctionnent sur le matériel du fournisseur plutôt que de vous obliger à acheter, mettre en œuvre, configurer, gérer, maintenir et mettre à jour le logiciel, le matériel et un centre de données interne.

Un fournisseur qui propose à la fois une solution sur site et une solution basée sur cloudvous permet de choisir le modèle de mise en œuvre qui convient le mieux à votre entreprise et de passer de l'un à l'autre au fur et à mesure de l'évolution de votre entreprise.

5. Quelles sont les principales caractéristiques ou innovations qui distinguent votre produit de celui de vos concurrents ?

Découvrir les facteurs de différenciation d'un fournisseur devrait être la clé lorsqu'il s'agit d'appels d'offres sur la sécurité des applications. Il est clair que pour un produit de protection in-app, le niveau de sécurité qu'il peut fournir est primordial. Il est tout aussi important que cette sécurité soit facile à appliquer. La facilité d'utilisation permet à votre équipe de développement de consacrer moins de temps à la sécurité et plus au développement d'applications. Un tel outil permettra une meilleure sécurité ainsi qu'un processus de développement de produits plus rapide et plus fluide.

6. Est-il possible d'appliquer une protection sans modifier le code ? Existe-t-il des exceptions à cette règle ?

De nombreuses solutions de sécurité in-app imposent des contraintes aux développeurs d'applications quant à la manière dont ils codent pour tirer parti de la solution. Une solution sans code peut non seulement simplifier l'utilisation, mais aussi donner aux développeurs la souplesse nécessaire pour travailler comme ils l'entendent. Cette flexibilité permet aux développeurs de protéger les applications et de développer les capacités dont ils ont besoin, tout en les satisfaisant et en les faisant adhérer à la solution choisie.

Bien entendu, la plupart des environnements ne sont pas entièrement exempts de code. Il y a toujours des exceptions. Par exemple, vos développeurs peuvent vouloir créer une réponse personnalisée à une menace particulière plutôt que d'accepter la réaction par défaut de la solution. La solution idéale donnera aux développeurs la possibilité de créer des réponses personnalisées, si nécessaire.

7. Fournissez-vous une formation à l'utilisation de votre solution ?

Certains fournisseurs de logiciels de protection des applications n'incluent pas de formation avec leurs produits. Ils se contentent de vous vendre un produit, puis de vous fournir un lien pour télécharger le manuel. Si cette approche peut s'avérer moins onéreuse au départ, elle peut entraîner des coûts supplémentaires et inattendus à l'avenir, car il vous faudra peut-être un certain temps pour apprendre à utiliser le logiciel. Par ailleurs, vous risquez de payer plus cher pour la formation. Un fournisseur qui inclut la formation dans le prix du logiciel et qui vous donne tout ce dont vous avez besoin pour l'obtenir.

8. Veuillez fournir des détails sur l'assistance technique que vous fournissez.

Le support technique doit être de haute qualité et disponible quand et où vous en avez besoin. Idéalement, le fournisseur devrait offrir une assistance clientèle mondiale 24 heures sur 24, 7 jours sur 7 et 365 jours par an, mettre à disposition des agents ayant une expérience approfondie de la protection des applications qui peuvent rationaliser l'assistance à la mise en œuvre, à l'intégration, aux tests et à la maintenance, ainsi qu'un taux de satisfaction élevé de la clientèle. Demandez au fournisseur s'il a reçu des prix d'excellence en matière de service à la clientèle pour prouver ses dires.

9. Votre protection a-t-elle été utilisée dans des solutions de sécurité certifiées ou évaluées par des laboratoires de sécurité indépendants ? Dans l'affirmative, veuillez donner des détails.

La nature de la sécurité des applications étant de bas niveau et complexe, il est souvent difficile de valider les affirmations d'un fournisseur sur la force et la robustesse de ses solutions. Cela signifie que les clients qui ont besoin d'une sécurité applicative peuvent souvent finir par choisir simplement le fournisseur qui peut raconter la meilleure histoire.

Heureusement, des évaluateurs externes possédant un haut niveau d'expertise fournissent des évaluations objectives que vous pouvez utiliser pour comparer la sécurité offerte par différents fournisseurs. Des organisations comme Mastercard et Visa certifient les applications de paiement mobile qui fonctionnent sur leurs réseaux. Cela exige des niveaux de sécurité extrêmement élevés qui doivent être certifiés par des laboratoires indépendants agréés.

Il est à noter que ces organisations ne peuvent pas certifier que l'outil lui-même est sûr. Ils vérifient la sécurité de l'application lorsqu'elle utilise l'outil. Il est donc important de savoir si le fournisseur a plusieurs clients dont les applications (sécurisées à l'aide de son outil) ont été certifiées par l'une de ces organisations. Un fournisseur qui n'a pas l'habitude de passer et de réussir ces examens de sécurité indépendants doit donner l'alerte.

10. Combien de temps faut-il pour déployer le système ?

Le temps, c'est de l'argent. Si vos développeurs passent trop d'heures à intégrer des protections de sécurité dans votre produit, ce temps n'est pas utilisé pour créer de nouvelles fonctionnalités qui apportent une valeur ajoutée à vos clients. Demandez donc à votre fournisseur combien de temps il lui faut généralement pour ajouter la solution à votre application. Nous recommandons que la solution ne prenne qu'une journée par application.

Il ne suffit pas de se demander "quel niveau de sécurité ?

Comme on peut le constater, la question du niveau de sécurité n'est que le début des questions auxquelles vous devez répondre lorsque vous choisissez une solution de protection in-app. Les réponses d'un fournisseur à ces questions de l'appel d'offres devraient vous permettre de mieux comprendre ses solutions, notamment leurs capacités, leur cadence de mise à jour, leurs différentiateurs, leur mise en œuvre, leur support, leur formation et leur certification.

Il s'agit de la première étape pour définir les attentes et garantir le succès de votre relation de travail avec votre fournisseur. Vous ne savez pas comment tracer la voie à suivre ? Vous hésitez encore entre la création d'une sécurité d'application en interne et l'externalisation. Lisez notre eBook, "The Essential Planning Guide for Securing Financial Applications" pour obtenir des listes de pour et de contre, des considérations et des listes de contrôle de la conformité.

Ebook

Guide de planification essentiel pour la sécurisation des demandes de financement

Si vous vous demandez comment Verimatrix répond à ces questions sur nos solutions d'Application Shielding, contactez-nous dès aujourd'hui pour une démonstration et prenez rendez-vous avec un spécialiste de la sécurité.