Ces dernières années, le paysage numérique a connu une transformation remarquable, marquée par une augmentation sans précédent de l'utilisation des applications mobiles. Les applications mobiles sont devenues un élément indissociable de nos habitudes quotidiennes, répondant à divers besoins et améliorant la commodité.

Cependant, la popularité croissante des applications mobiles s'accompagne d'une inquiétude quant à leur sécurité. Les tactiques des cybercriminels, en constante évolution, présentent des risques importants, notamment des violations de données, des vols d'informations sensibles et des préjudices financiers et de réputation potentiels pour les utilisateurs et les développeurs d'applications.

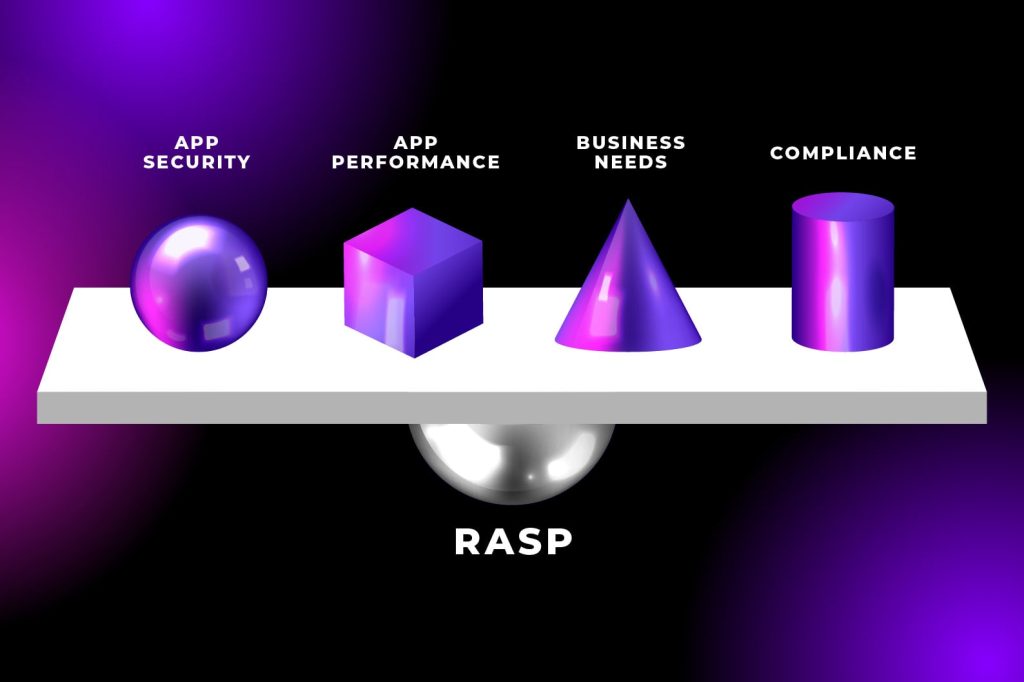

Pour lutter contre ces menaces croissantes, le domaine des solutions de sécurité a vu l'essor des solutions suivantes l'autoprotection des applications en temps réel (RASP) comme un formidable mécanisme de défense en temps réel pour la sécurité des applications mobiles.

Quels sont les défis auxquels sont confrontées les solutions RASP pour la protection des applications mobiles ?

Les solutions RASP se sont révélées prometteuses pour renforcer la sécurité des applications mobiles. Toutefois, elles se heurtent également à certains défis et limites qu'il convient de résoudre efficacement.

1. Diverses plates-formes mobiles et systèmes d'exploitation

L'écosystème des applications mobiles est très diversifié, avec des applications fonctionnant sur différentes plateformes, telles qu'Android et iOS, chacune avec ses propres versions de système d'exploitation et spécifications d'appareil. Cette diversité fait qu'il est difficile pour les solutions RASP de fournir une protection cohérente sur toutes les plateformes. Les implémentations RASP peuvent nécessiter une personnalisation pour chaque environnement, ce qui augmente la complexité et les efforts de maintenance.

2. Contrôle limité de l'environnement mobile

Contrairement aux applications web traditionnelles, les applications mobiles fonctionnent dans un environnement plus contrôlé et restreint en raison des directives de la plateforme et des politiques du magasin d'applications. Ce contrôle limité peut entraver la capacité du RASP à accéder aux données d'exécution critiques et à surveiller efficacement le comportement de l'application. Le RASP peut être confronté à des restrictions sur certains systèmes d'exploitation mobiles, ce qui limite sa capacité à protéger pleinement l'application.

3. Stockage et transmission sécurisés des données

Les applications mobiles traitent les données sensibles des utilisateurs, telles que les informations personnelles, les données financières et les identifiants de connexion. La sécurisation du stockage et de la transmission des données est essentielle pour prévenir les violations de données. Cependant, le RASP peut rencontrer des difficultés pour inspecter les données chiffrées, ce qui rend difficile la détection des attaques ciblant les données en transit ou stockées sous forme chiffrée.

4. Réputation des applications mobiles et bibliothèques tierces

Les applications mobiles s'appuient souvent sur des bibliothèques et des composants tiers, dont la fiabilité n'est pas toujours garantie. Des bibliothèques tierces malveillantes ou vulnérables peuvent introduire des risques de sécurité pour l'application, et le RASP peut avoir une visibilité limitée sur le comportement de ces composants externes, ce qui rend difficile l'identification et l'atténuation des menaces qui en découlent.

5. Vulnérabilités du mode hors ligne

Les applications mobiles fonctionnent souvent en mode déconnecté ou à faible connectivité, ce qui peut accroître les risques pour la sécurité. Dans de tels scénarios, le RASP peut ne pas avoir accès à des informations en temps réel sur les menaces ou ne pas être en mesure de communiquer avec un serveur de sécurité centralisé, ce qui peut exposer l'application à des attaques qui auraient été détectées dans un environnement en ligne.

6. Limites des appareils mobiles

Les appareils mobiles ont des limites inhérentes en termes de puissance de traitement, de mémoire et de durée de vie de la batterie. Les solutions RASP doivent trouver un équilibre entre la fourniture d'une protection efficace et la minimisation de l'impact sur les performances de l'appareil et la consommation de la batterie. Les implémentations RASP gourmandes en ressources risquent d'affecter négativement la convivialité de l'application et de vider rapidement la batterie de l'appareil.

7. Détection des attaques sophistiquées

Les cyberattaques avancées et sophistiquées sur les vulnérabilités des applications mobiles sont de plus en plus fréquentes. Les attaquants peuvent utiliser techniques telles que l'obscurcissement du code, le polymorphisme et les tactiques d'évasion pour contourner les mesures de sécurité, y compris le RASP.et des tactiques d'évasion pour contourner les mesures de sécurité, y compris le RASP. La détection et l'atténuation de ces attaques en temps réel constituent un défi important pour les solutions RASP.

8. Mises à jour et maintenance constantes

Pour rester efficaces, les solutions RASP doivent être régulièrement mises à jour afin de répondre aux nouvelles menaces et vulnérabilités. Cependant, la mise à jour des applications mobiles peut être un processus plus lent que celle des applications web, car les utilisateurs doivent télécharger et installer les mises à jour manuellement. Assurer un déploiement rapide et généralisé des mises à jour RASP peut être un défi pour les développeurs d'applications et les équipes de sécurité.

Les limites de la sécurité RASP

La mise en œuvre du RASP dans le contexte de la sécurité des applications mobiles présente certains inconvénients inhérents. Les développeurs d'applications et les équipes de sécurité doivent être conscients des limites suivantes lors de la mise en œuvre du RASP afin de s'assurer qu'ils créent une stratégie de sécurité bien équilibrée et efficace qui protège leurs applications contre un large éventail de menaces :

- Faux positifs et faux négatifs

- Frais généraux de performance

- Support limité pour les systèmes existants

- Évolution du paysage des menaces

- Questions de conformité

Limite n° 1 : faux positifs et faux négatifs

L'un des défis majeurs auxquels sont confrontées les solutions RASP dans le domaine de la sécurité des applications mobiles est l'équilibre délicat entre la minimisation des faux positifs et l'évitement des faux négatifs.

Faux positifs

Les faux positifs se produisent lorsque la solution RASP identifie par erreur un comportement légitime de l'application comme étant malveillant ou suspect. Par exemple, certaines fonctionnalités de l'application ou actions de l'utilisateur peuvent déclencher des alertes RASP en raison de leur similitude avec des schémas d'attaque, ce qui entraîne des alertes de sécurité inutiles. Les faux positifs fréquents peuvent frustrer les utilisateurs d'applications et entraîner une perte de confiance dans les mesures de sécurité, ce qui incite les utilisateurs à ignorer les alertes authentiques.

Un nombre excessif de faux positifs n'entame pas seulement la confiance des utilisateurs, mais crée également une charge administrative considérable. Les développeurs d'applications et les équipes de sécurité peuvent passer un temps précieux à enquêter sur les fausses alertes et à les atténuer, ce qui détourne leur attention des véritables menaces de sécurité. En outre, les faux positifs peuvent entraîner le blocage inutile de certaines fonctions de l'application, voire sa suspension temporaire, ce qui se traduit par une mauvaise expérience pour l'utilisateur et des pertes financières potentielles pour les entreprises.

Faux négatifs

D'autre part, les faux négatifs se produisent lorsque la solution RASP ne parvient pas à détecter de véritables menaces pour la sécurité. Cela peut être dû à des techniques d'attaque avancées, à des tactiques d'évasion ou à des limitations dans l'ensemble des règles du RASP. Les attaquants font constamment évoluer leurs stratégies, ce qui rend difficile pour le RASP de suivre l'évolution constante du paysage des menaces.

Les faux négatifs représentent un risque important pour la sécurité des applications mobiles, car ils permettent aux menaces réelles de ne pas être détectées et d'exploiter potentiellement les vulnérabilités. Une faille de sécurité non détectée peut entraîner des violations de données, des pertes financières, une atteinte à la réputation et le non-respect des réglementations. L'incapacité à identifier et à déjouer des attaques sophistiquées peut gravement nuire à la crédibilité de la sécurité RASP et à la posture de sécurité globale de l'application mobile.

Réflexion : Une approche équilibrée

L'équilibre entre les faux positifs et les faux négatifs est une tâche complexe qui nécessite un ajustement continu des règles et des algorithmes du RASP. Il est essentiel de trouver le bon équilibre pour que le RASP identifie et réponde efficacement aux véritables menaces de sécurité tout en minimisant les perturbations inutiles du fonctionnement normal de l'application. Cela implique des mises à jour régulières et une collaboration avec des fournisseurs de renseignements sur les menaces afin de rester informé des nouveaux schémas d'attaque.

- Apprentissage automatique et analyse comportementale: Pour améliorer la précision de la détection des menaces, certaines solutions RASP avancées intègrent des algorithmes d'apprentissage automatique et d'analyse comportementale. L'apprentissage automatique permet au RASP d'apprendre à partir de données historiques, améliorant ainsi sa capacité à distinguer le comportement authentique d'une application des menaces potentielles. L'analyse comportementale surveille les activités de l'application au fil du temps, en créant des lignes de base pour un comportement normal et en émettant des alertes en cas d'écart.

- Personnalisation et ajustement : Les développeurs d'applications et les équipes de sécurité peuvent personnaliser les règles RASP en fonction du comportement spécifique de leur application et du paysage des menaces. L'affinement des paramètres RASP peut contribuer à réduire les faux positifs et à accroître la sensibilité à la détection d'attaques plus sophistiquées adaptées au contexte de l'application. Toutefois, pour trouver le bon équilibre, il faut bien comprendre les fonctionnalités de l'application et les risques de sécurité potentiels.

Limitation n°2 : surcharge de performance

La surcharge de performance est un élément important à prendre en compte lors de la mise en œuvre de solutions RASP pour la sécurité des applications mobiles. Le RASP peut avoir des répercussions sur les performances, ce qui peut avoir un impact sur l'expérience globale de l'utilisateur et la réactivité de l'application.

Contrôle et analyse en temps réel

Les solutions RASP surveillent en permanence le comportement de l'application mobile pendant son exécution et analysent l'exécution du code à la recherche de menaces potentielles pour la sécurité. Cette surveillance en temps réel nécessite des ressources informatiques supplémentaires, notamment des cycles de l'unité centrale et une utilisation de la mémoire. L'analyse constante du comportement de l'application peut entraîner une surcharge, en particulier dans les environnements à ressources limitées tels que les appareils mobiles dotés d'une puissance de traitement et d'une mémoire limitées.

Impact sur la réactivité de l'application

Pour les applications mobiles, la réactivité est essentielle pour garantir une expérience utilisateur fluide et homogène. Tout retard ou décalage dans la réactivité de l'application peut frustrer les utilisateurs et conduire à l'abandon de l'application. La surcharge de performance introduite par le RASP peut affecter le temps de réponse de l'application, la rendant plus lente à charger, à traiter les entrées de l'utilisateur ou à exécuter certaines tâches. Il est donc essentiel de trouver un équilibre entre une sécurité solide et des performances optimales de l'application.

Consommation de la batterie

Les appareils mobiles sont souvent alimentés par des batteries, et les utilisateurs attendent de leurs applications qu'elles soient économes en énergie. Les activités de surveillance et d'analyse continues de RASP peuvent augmenter la consommation d'énergie de l'application et vider plus rapidement la batterie de l'appareil. Les utilisateurs d'applications mobiles accordant la priorité à l'autonomie de la batterie, une consommation d'énergie excessive due à la surcharge de RASP peut les inciter à désinstaller ou à éviter les applications qui ont un impact notable sur les performances de la batterie.

Contraintes en matière de ressources

De nombreux appareils mobiles disposent de ressources limitées, telles que la mémoire vive et le processeur, par rapport aux ordinateurs de bureau traditionnels. Les exigences supplémentaires de RASP en matière de ressources peuvent exacerber les contraintes de ressources, entraînant des plantages de l'application ou une stabilité réduite. Dans les cas extrêmes, la consommation élevée de ressources peut même entraîner un dysfonctionnement ou un blocage de l'application, ce qui se traduit par une mauvaise expérience utilisateur et des critiques négatives.

Impact de la latence du réseau

Les solutions RASP peuvent interagir avec des serveurs de sécurité externes ou des sources de renseignements sur les menaces pour obtenir des mises à jour en temps réel et des données sur les menaces. Les problèmes de latence du réseau et de connectivité peuvent accroître les performances, car les retards de communication avec les serveurs distants peuvent affecter la réactivité du RASP et ses capacités de détection des menaces en temps réel.

Mises à jour et maintenance continues

Les solutions RASP doivent être mises à jour en permanence pour rester efficaces contre les menaces nouvelles et en constante évolution. Des mises à jour régulières sont nécessaires pour que les règles et les algorithmes RASP soient adaptés aux dernières techniques d'attaque. Cependant, des mises à jour fréquentes peuvent entraîner une augmentation de l'utilisation des données et de la taille des téléchargements d'applications, ce qui pourrait affecter les utilisateurs dont les plans de données sont limités.

Considération : Équilibrer la sécurité et la performance

Il est essentiel de trouver un équilibre entre une sécurité solide et une performance optimale des applications. Les développeurs d'applications et les équipes chargées de la sécurité doivent évaluer soigneusement l'impact du RASP sur les performances de l'application et ajuster les paramètres RASP en conséquence. Trouver le bon équilibre permet de s'assurer que les mesures de sécurité ne compromettent pas l'expérience de l'utilisateur ou les fonctionnalités de l'application.

- Stratégies d'optimisation: Pour minimiser les surcharges de performance, les développeurs de RASP emploient diverses stratégies d'optimisation. Il peut s'agir d'optimiser les algorithmes pour plus d'efficacité, de réduire la fréquence des contrôles dans les zones moins critiques de l'application, ou de fournir des paramètres configurables pour permettre aux utilisateurs d'ajuster le niveau de protection du RASP en fonction des capacités de leur appareil.

Limite n° 3 : Prise en charge limitée des systèmes existants

Les systèmes hérités font référence à d'anciennes applications mobiles développées à l'aide de technologies, de langages de programmation et de cadres dépassés. Ces applications peuvent avoir été utilisées pendant une longue période et n'ont pas fait l'objet de mises à jour significatives ou d'efforts de modernisation. Les applications patrimoniales peuvent présenter des défis uniques en termes de sécurité, de compatibilité et de maintenabilité pour les solutions RASP.

Questions de compatibilité

Les solutions RASP sont généralement conçues pour s'intégrer de manière transparente aux applications modernes qui adhèrent aux pratiques de programmation contemporaines. Cependant, les systèmes existants peuvent ne pas disposer des crochets, API ou interfaces nécessaires sur lesquels le RASP s'appuie pour la surveillance et l'analyse en temps réel. Ce manque de compatibilité peut entraver l'intégration harmonieuse de la sécurité RASP dans ces applications.

Complexité du code et dette technique

Les applications patrimoniales sont souvent caractérisées par des bases de code complexes et monolithiques qui se sont accumulées au fil du temps. La dette technique, résultant de pratiques de codage sous-optimales et d'une documentation insuffisante, peut rendre difficile la compréhension et la modification efficace du comportement de l'application. Cette complexité peut entraver la personnalisation et la mise au point du RASP pour répondre aux besoins spécifiques de l'application en matière de sécurité.

Soutien limité des fournisseurs

Au fur et à mesure que la technologie progresse, les fournisseurs de logiciels peuvent se concentrer sur le soutien de technologies plus récentes, laissant les systèmes existants sans soutien adéquat de la part des fournisseurs. Ce manque d'assistance de la part des fournisseurs peut poser des problèmes pour obtenir des mises à jour RASP, des correctifs de sécurité et des conseils techniques pour les applications patrimoniales.

Risques liés à l'adaptation

Tenter d'intégrer la sécurité RASP dans une application existante peut s'avérer une tâche décourageante. Le processus peut nécessiter des modifications importantes de la base de code de l'application, ce qui risque d'introduire de nouveaux bogues et de nouvelles vulnérabilités en matière de sécurité. En outre, la modification d'un code existant sans tests complets peut avoir des conséquences inattendues qui compromettent la fonctionnalité et la sécurité de l'application.

Allocation des ressources

L'allocation de ressources pour la mise en œuvre de la RASP dans les systèmes existants peut être une question controversée. Les organisations peuvent être confrontées à un compromis entre l'investissement en temps et en efforts pour sécuriser les anciennes applications et la migration vers des plates-formes plus récentes et plus sûres. Pour donner la priorité au déploiement de la RASP dans les systèmes existants, il faut tenir compte de la criticité de l'application, de la base d'utilisateurs et des risques de sécurité potentiels.

Considération : Équilibrer la sécurité et les besoins de l'entreprise

Les applications mobiles, même les plus anciennes, peuvent continuer à remplir des fonctions essentielles pour l'entreprise ou avoir une base d'utilisateurs importante. Trouver un équilibre entre la nécessité de sécuriser ces applications et l'intérêt pratique de les mettre à niveau ou de les moderniser peut être une décision difficile à prendre pour les entreprises. La mise en œuvre du RASP peut être considérée comme une mesure palliative pour protéger les applications existantes jusqu'à ce que des stratégies de sécurité plus complètes soient mises en place.

- Gérer le défi de la fin de vie: Pour certaines applications patrimoniales qui ont atteint leur fin de vie, les entreprises sont confrontées à un dilemme encore plus complexe. Il peut être nécessaire de continuer à s'appuyer sur ces applications pour assurer la continuité des activités, mais l'absence d'assistance et de mises à jour permanentes soulève des problèmes de sécurité. Dans ce cas, les entreprises doivent gérer soigneusement les risques et mettre en œuvre des mesures de sécurité compensatoires supplémentaires.

Limite n° 4 : l'évolution du paysage des menaces

L'évolution du paysage des menaces est un défi dynamique et persistant qui a un impact significatif sur l'efficacité des solutions RASP en matière de sécurité des applications mobiles.

Exploits du jour zéro

Les exploits du jour zéro sont des vulnérabilités inconnues de nombreux développeurs et fournisseurs d'applications, ce qui les rend particulièrement dangereuses. Les attaquants recherchent activement et exploitent ces vulnérabilités non divulguées des applications mobiles avant qu'elles ne puissent être corrigées. Les solutions RASP doivent être capables de détecter et d'atténuer les attaques de type "zero-day", même sans connaissance préalable des vulnérabilités spécifiques.

Attaques polymorphes et évasives

Les attaques polymorphes consistent à modifier constamment les schémas d'attaque et les caractéristiques des logiciels malveillants afin d'échapper à la détection par les mesures de sécurité, y compris le RASP. Les attaques évasives utilisent des tactiques pour entraver ou tromper la surveillance et l'analyse du RASP, ce qui les rend difficiles à détecter en temps réel. Les solutions RASP doivent utiliser des techniques de détection avancées pour identifier et contrer efficacement ces tactiques d'évasion.

Attaques ciblées sur les applications mobiles

Les applications mobiles qui traitent des données sensibles ou qui ont un grand nombre d'utilisateurs deviennent des cibles attrayantes pour les attaquants. Les attaques personnalisées visant des applications mobiles spécifiques exigent que le RASP soit adaptable et capable d'identifier des modèles et des comportements de menace spécifiques à l'application.

Considération : Déploiement rapide des mises à jour du RASP

Pour rester efficaces face à l'évolution des menaces, les solutions RASP doivent disposer d'un mécanisme de déploiement rapide des mises à jour. Des mises à jour opportunes comprenant de nouvelles signatures de menaces, des algorithmes de détection et des correctifs de sécurité sont essentielles pour maintenir le plus haut niveau de sécurité.

- Intégration avec le renseignement sur les menaces: L'accès aux renseignements sur les menaces en temps réel est essentiel pour que le RASP puisse identifier rapidement les menaces émergentes. Les solutions RASP doivent s'intégrer aux sources de renseignements sur les menaces afin de recevoir des informations actualisées sur les nouvelles techniques d'attaque, les logiciels malveillants et les vulnérabilités.

- Collaboration et partage d'informations: La communauté de la cybersécurité bénéficie des efforts de collaboration et du partage d'informations. Les fournisseurs de RASP, les développeurs d'applications et les professionnels de la sécurité doivent partager leurs idées et les résultats de leurs recherches afin d'améliorer collectivement la technologie RASP et de garder une longueur d'avance sur l'évolution des menaces.

- Contrôle et analyse continus: Le comportement des applications mobiles change au fil du temps en raison des mises à jour logicielles, du comportement des utilisateurs et des configurations du système. Les solutions RASP doivent surveiller et analyser en permanence le comportement des applications pour s'adapter à ces changements et maintenir des capacités de détection des menaces précises.

- Intégration de l'apprentissage automatique et de l'IA: L'intégration de capacités d'apprentissage automatique et d'intelligence artificielle (IA) dans le RASP peut améliorer sa capacité à détecter et à répondre à des menaces complexes. Le RASP piloté par l'IA peut apprendre à partir de données historiques, identifier des modèles et prédire des attaques potentielles, renforçant ainsi la posture de sécurité globale des applications mobiles.

- Sensibilisation et éducation des utilisateurs: Les solutions RASP sont plus efficaces lorsque les utilisateurs d'applications sont conscients des risques de sécurité potentiels et prennent les précautions qui s'imposent. L'éducation des utilisateurs aux pratiques d'utilisation sûres des applications, telles que l'évitement des liens suspects ou l'octroi de permissions inutiles, peut réduire la probabilité d'attaques réussies.

Limite n° 5 : Questions de conformité

Les solutions RASP jouent un rôle crucial dans le renforcement de la sécurité des applications mobiles, mais leur mise en œuvre peut poser certains problèmes liés à la conformité réglementaire.

Réglementations spécifiques à l'industrie

Différents secteurs, tels que la finance, les soins de santé et l'administration, sont soumis à des réglementations spécifiques et à des lois sur la protection des données. Ces réglementations imposent des mesures de sécurité strictes pour protéger les données sensibles des utilisateurs et garantir la conformité. Si le RASP peut renforcer la sécurité des applications mobiles, il peut ne pas couvrir toutes les exigences spécifiques énoncées dans les réglementations sectorielles.

Respect de la confidentialité des données

Les réglementations relatives à la confidentialité des données, telles que le Règlement général sur la protection des données (RGPD) en Europe ou le California Consumer Privacy Act (CCPA) aux États-Unis, imposent des règles strictes en matière de collecte, de stockage et de traitement des données des utilisateurs. Les organisations doivent s'assurer que la mise en œuvre du RASP s'aligne sur ces réglementations pour protéger de manière adéquate la vie privée des utilisateurs.

Exigences en matière de journalisation et d'audit

Certaines normes de conformité exigent une journalisation et un audit détaillés des événements de sécurité. Les solutions RASP doivent fournir des journaux complets pour suivre les incidents de sécurité et faciliter les audits. Des capacités de journalisation incomplètes ou inadéquates peuvent empêcher une organisation de démontrer sa conformité lors d'un audit.

Transmission sécurisée des données

Les normes de conformité exigent souvent une transmission sécurisée des données, en particulier lorsque des informations sensibles sont échangées entre l'application et des serveurs distants. Les solutions RASP doivent être en mesure d'inspecter et de sécuriser la transmission des données pour se conformer efficacement à ces exigences.

Certification des applications mobiles

Dans certains cas, les applications mobiles doivent faire l'objet d'une certification ou d'une évaluation de la sécurité avant d'être approuvées pour la distribution ou l'utilisation. Les implémentations de RASP doivent être soigneusement examinées afin de répondre aux critères de certification et aux normes de sécurité exigés par les places de marché d'applications ou les organismes de réglementation.

Mises à jour en temps réel des changements de conformité

Les exigences de conformité réglementaire peuvent changer au fil du temps, ce qui nécessite des mises à jour des mesures et des pratiques de sécurité. Les solutions RASP doivent fournir des mises à jour opportunes pour s'adapter à ces changements et garantir une conformité continue.

Transfert transfrontalier de données

Pour les organisations présentes dans le monde entier, le transfert transfrontalier de données peut constituer un problème de conformité. Les solutions RASP doivent être capables de gérer les transferts de données dans le respect des lois et réglementations applicables dans les différents pays.

Réflexion : Concilier conformité et sécurité

Si le RASP peut renforcer la sécurité des applications mobiles, il est essentiel de trouver un équilibre entre les exigences de conformité et les besoins globaux de sécurité de l'application. Les organisations devraient évaluer l'efficacité du RASP pour atteindre des objectifs de conformité spécifiques et envisager des mesures de sécurité complémentaires pour satisfaire pleinement aux obligations réglementaires.

- Traitement transparent des données: Les solutions RASP peuvent traiter les données de l'application afin de surveiller et d'analyser le comportement en cours d'exécution. Les développeurs d'applications et les organisations doivent être transparents sur les pratiques de traitement des données et garantir la conformité avec les lois sur la protection des données et les exigences en matière de consentement des utilisateurs.

- Conformité des fournisseurs RASP: Lors de la sélection d'une solution RASP, les organisations doivent évaluer la conformité du fournisseur aux normes du secteur et aux réglementations en matière de protection des données. S'assurer que le fournisseur de RASP adhère aux meilleures pratiques en matière de sécurité et de protection de la vie privée ajoute une couche supplémentaire de confiance dans la solution.

En adoptant une stratégie de sécurité globale et en tenant compte des limites et des défis de la RASP, les organisations peuvent renforcer la sécurité de leurs applications mobiles et protéger les données sensibles des utilisateurs. En travaillant en harmonie avec d'autres mesures de sécurité, le RASP peut devenir un élément essentiel d'une approche de sécurité holistique qui protège les applications mobiles contre un large éventail de cybermenaces.

La vigilance et l'adaptabilité permanentes sont essentielles pour rester à l'avant-garde des menaces en constante évolution et offrir aux utilisateurs des expériences mobiles sécurisées. Contactez l'un de nos spécialisteset nous pourrons commencer à protéger votre application mobile ensemble.