Le paysage numérique a révolutionné la façon dont nous consommons les médias, en particulier le contenu vidéo. Avec l'essor des plateformes de streaming et des services à la demande, la demande de contenu vidéo de haute qualité et facilement accessible n'a jamais été aussi forte.

Cependant, la facilité d’accès au contenu vidéo en ligne s’accompagne du défi de le protéger contre l’accès, la copie et la distribution non autorisés. D’où le besoin croissant de gestion des droits numériques (DRM) et anti-piracy dispositions.

La gestion des droits numériques (DRM) est un ensemble de technologies et de techniques utilisées pour protéger le contenu numérique contre la copie ou la distribution sans autorisation. Anti-piracy Les mesures, quant à elles, font référence aux mesures prises pour empêcher la distribution et le partage non autorisés de matériel protégé par le droit d’auteur. Les DRM et les anti-piracy sont essentiels au maintien de l’intégrité de la distribution de contenu vidéo, en veillant à ce que les créateurs et les fournisseurs de contenu soient en mesure de monétiser leur travail et de protéger leurs investissements.

Les entreprises peuvent créer des modèles de distribution de contenu vidéo réussis et durables si elles savent ce qu'il faut faire pour lancer un service vidéo sécurisé. Dans cet article de blog, nous allons explorer l'importance de comprendre les besoins du marché et les défis de la mise en œuvre de solutions de sécurité dans le contexte de la distribution de contenu vidéo numérique.

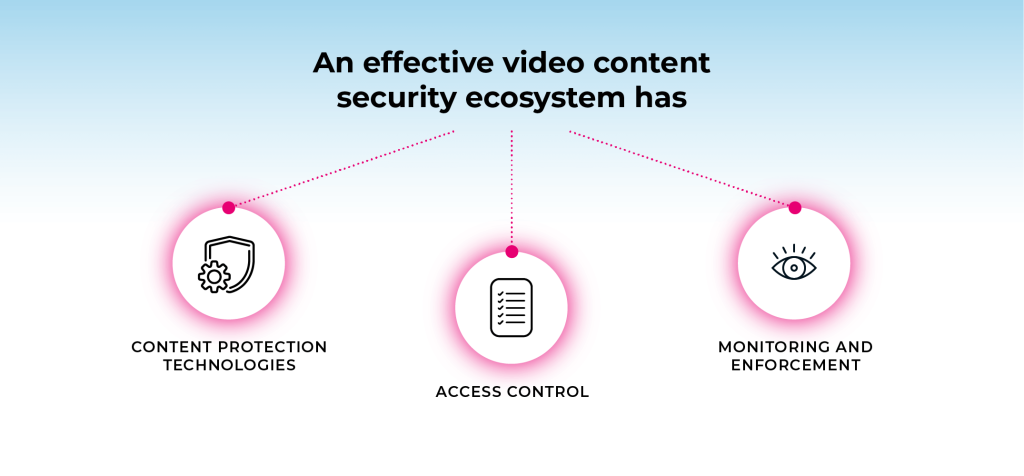

Composants d'un écosystème de sécurité pour les services vidéo

Un écosystème de sécurité est un ensemble de technologies, de processus et de personnes interconnectés qui travaillent ensemble pour fournir et protéger les services vidéo. Un écosystème de sécurité efficace doit comporter plusieurs couches de protection qui englobent divers composants.

Voici quelques-uns des éléments clés d'un écosystème de sécurité pour les services vidéo :

Technologies de protection du contenu

Les technologies de protection du contenu constituent l'épine dorsale de tout écosystème de sécurité pour les services vidéo. Elles sont chargées de protéger le contenu vidéo contre l'accès, la copie et la distribution non autorisés. Les technologies de protection du contenu les plus couramment utilisées sont les suivantes :

- Cryptage: Processus de conversion d'un contenu vidéo en une forme brouillée qui ne peut être consultée que par les utilisateurs autorisés. Le cryptage utilise un ensemble d'algorithmes pour générer une clé unique qui est nécessaire pour déverrouiller le contenu. Sans cette clé, le contenu reste illisible et inutilisable.

- Watermarking: Processus d’ajout d’un identifiant unique à un contenu vidéo qui peut être utilisé pour retracer sa source en cas de piratage. Les filigranes peuvent être visibles ou invisibles et peuvent être intégrés dans différentes parties du contenu vidéo, telles que l’audio, la vidéo ou les métadonnées.

Contrôle d'accès

Le contrôle d'accès permet de s'assurer que seuls les utilisateurs autorisés peuvent accéder au contenu vidéo et l'utiliser. Le contrôle d'accès comprend deux processus principaux :

- Authentification: Le processus de vérification de l'identité d'un utilisateur qui tente d'accéder à un contenu vidéo. Elle peut se faire à l'aide de différentes méthodes, telles que les mots de passe, les données biométriques ou les certificats numériques.

- Autorisation: Processus consistant à accorder ou à refuser l'accès au contenu vidéo en fonction de l'identité et des autorisations de l'utilisateur. L'autorisation peut être effectuée à l'aide de différentes méthodes, telles que le contrôle d'accès basé sur les rôles, le contrôle d'accès basé sur les attributs ou le contrôle d'accès discrétionnaire.

Contrôle et application

Le contrôle et l'application permettent de détecter et de réagir à tout accès ou utilisation non autorisé du contenu vidéo. Le contrôle et l'application comprennent deux processus principaux :

- Détection: Le processus d'identification de tout accès ou utilisation non autorisé du contenu vidéo. Elle peut être réalisée à l'aide de différentes méthodes, telles que les systèmes de détection d'intrusion, l'analyse des journaux ou l'analyse du comportement des utilisateurs.

- Réponse: Le processus consistant à prendre les mesures appropriées pour atténuer l'impact de tout accès non autorisé à un contenu vidéo ou de son utilisation. La réponse peut inclure diverses actions, telles que la révocation de l'accès, la désactivation des comptes ou l'engagement d'une action en justice contre les pirates.

En déployant un écosystème de sécurité intégré comprenant ces composants, les propriétaires et distributeurs de contenu peuvent protéger leur contenu vidéo contre le piratage et s'assurer qu'il n'est utilisé que de la manière qu'ils autorisent. Dans la section suivante, nous verrons comment ces composants fonctionnent ensemble pour fournir et protéger les services vidéo.

Fournir et protéger les services vidéo grâce à un écosystème de sécurité

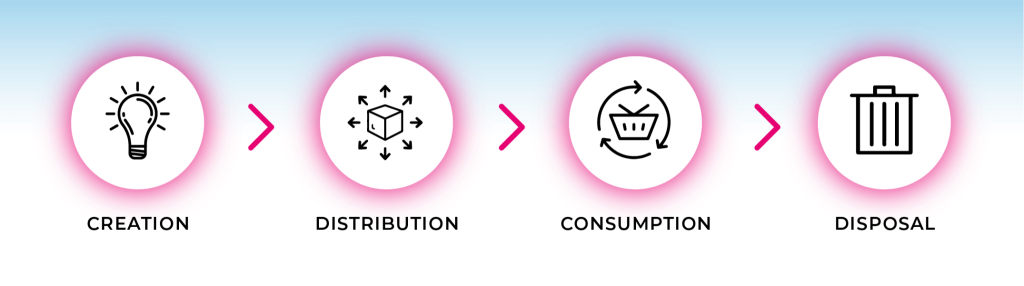

Un écosystème de sécurité efficace pour les services vidéo doit fournir et protéger le contenu tout au long de son cycle de vie, de la création à l'élimination.

Voici comment les différents composants d'un écosystème de sécurité travaillent ensemble pour atteindre cet objectif :

Création

La première étape de la fourniture et de la protection des services vidéo est la création du contenu vidéo. Les propriétaires et les distributeurs de contenu doivent s'assurer que le contenu est créé à l'aide de processus et de technologies sécurisés. Il s'agit notamment d'utiliser des logiciels sécurisés pour le montage et la post-production, de se protéger contre les menaces internes et de veiller à ce qu'il n'y ait pas de fuite de contenu pendant le processus de création.

Distribution

Une fois le contenu vidéo créé, il doit être distribué aux utilisateurs autorisés. C'est là que les technologies de protection du contenu interviennent pour empêcher l'accès non autorisé et la copie du contenu pendant la distribution.

Consommation

Lorsque les utilisateurs consomment le contenu vidéo, les propriétaires et les distributeurs de contenu doivent s'assurer que le contenu n'est utilisé que de la manière qu'ils autorisent. Cela implique la mise en œuvre de technologies DRM telles que des mécanismes de contrôle d'accès pour contrôler la manière dont le contenu peut être consulté, par exemple en limitant le nombre de fois qu'il peut être visionné ou les appareils sur lesquels il peut être lu.

Élimination

Lorsque le contenu vidéo n'est plus nécessaire, les propriétaires et distributeurs de contenu doivent s'assurer qu'il est éliminé en toute sécurité. Il s'agit notamment de supprimer ou de détruire toute copie du contenu et de veiller à ce qu'il ne puisse pas être récupéré par des utilisateurs non autorisés.

En déployant un écosystème de sécurité intégré qui englobe tous ces éléments, les propriétaires et distributeurs de contenu peuvent s'assurer que leur contenu vidéo est diffusé et protégé de manière sécurisée. Cela permet non seulement de protéger leurs revenus et leur réputation, mais aussi de faire en sorte que les utilisateurs puissent profiter du contenu vidéo sans craindre le piratage ou d'autres menaces pour la sécurité.

Défis et limites de la mise en œuvre de services vidéo sécurisés

Si les écosystèmes de sécurité sont une composante essentielle de la fourniture et de la protection des services vidéo, les propriétaires de contenu et les distributeurs doivent relever certains défis et se heurter à certaines limites.

1. La course aux armements entre les propriétaires de contenu et les pirates

Le premier défi est la course aux armements entre les propriétaires de contenu et les pirates. Les pirates développent constamment de nouvelles méthodes pour contourner les mesures de sécurité, comme l'utilisation de VPN, de proxies et d'autres technologies pour dissimuler leur identité et leur localisation.

Les propriétaires et distributeurs de contenus doivent constamment mettre à jour et améliorer leurs mesures de sécurité pour garder une longueur d'avance sur les pirates. Il s'agit notamment d'utiliser des technologies avancées, telles que l'apprentissage automatique et l'intelligence artificielle, pour détecter les nouvelles menaces et y répondre.

2. La difficulté de trouver un équilibre entre la sécurité et l'expérience de l'utilisateur

Un autre défi est la difficulté de trouver un équilibre entre la sécurité et l'expérience de l'utilisateur. Si des mesures de sécurité robustes sont essentielles pour protéger le contenu, elles peuvent aussi créer des frictions et des frustrations pour les utilisateurs. Par exemple, le fait d'exiger des utilisateurs qu'ils saisissent à plusieurs reprises des mots de passe ou qu'ils utilisent des méthodes d'authentification lourdes peut les décourager d'utiliser le service.

Les propriétaires et distributeurs de contenu doivent trouver un équilibre entre la sécurité et l'expérience de l'utilisateur, en veillant à ce que leurs mesures de sécurité n'entravent pas la capacité des utilisateurs à accéder au contenu vidéo et à l'apprécier.

3. La nécessité d'investir en permanence dans la sécurité

Enfin, un investissement continu dans la sécurité est nécessaire pour maintenir un écosystème de sécurité robuste. Il s'agit d'investir à la fois dans la technologie et dans les ressources humaines, par exemple en recrutant des experts en sécurité et en procédant à des audits de sécurité réguliers.

Les propriétaires et les distributeurs de contenu doivent être prêts à consacrer des ressources à la sécurité, même s'ils n'obtiennent pas un retour sur investissement immédiat. Le fait de ne pas investir dans la sécurité peut entraîner une perte de revenus, une atteinte à la réputation et des responsabilités juridiques.

Besoins du marché

Les consommateurs veulent un contenu vidéo de haute qualité, facilement accessible et pouvant être regardé sur n'importe quel appareil et à n'importe quel moment. Cette demande a conduit à l'essor des plateformes de streaming et des services à la demande, avec des sociétés telles que Netflix, Hulu et Amazon Prime qui dominent le marché.

Spécifiquement lié aux DRM et anti-piracy, les exigences du marché en matière de protection du contenu sont les suivantes :

- Empêcher le partage et la distribution non autorisés du contenu

- Veiller à ce que seuls les utilisateurs autorisés puissent accéder au contenu

- Protéger le contenu contre le téléchargement, la copie ou l'altération de quelque manière que ce soit

- Fournir une plateforme sécurisée et fiable pour la distribution de contenu

En comprenant ces besoins spécifiques, les entreprises peuvent élaborer des stratégies efficaces de distribution de contenu vidéo qui répondent aux demandes des consommateurs tout en protégeant la propriété intellectuelle des créateurs et des fournisseurs de contenu.

Droit d'auteur et réglementation dans le domaine de la sécurité des services vidéo

Les lois et réglementations sur les droits d'auteur jouent un rôle essentiel dans les mesures de sécurité des services vidéo. Ces lois offrent une protection juridique aux créateurs et aux distributeurs de contenu en établissant leurs droits exclusifs de reproduction, de distribution et d'affichage de leurs œuvres. Cependant, ces mêmes lois peuvent également poser des problèmes importants aux fournisseurs de services vidéo pour sécuriser leur contenu.

Voici deux des principales lois et réglementations sur les droits d'auteur qui ont un impact sur les fournisseurs de services vidéo :

Loi sur les droits d'auteur du millénaire numérique (DMCA)

Le DMCA est une loi américaine qui fournit un cadre juridique pour la protection des droits d'auteur à l'ère numérique. Elle comprend des dispositions qui obligent les fournisseurs de services à supprimer les contenus illicites dès qu'ils en sont informés par le détenteur des droits d'auteur. Cette loi prévoit également des protections de type "safe harbor" pour les fournisseurs de services qui suivent des procédures spécifiques pour répondre aux plaintes pour infraction.

Directive de l'Union européenne sur le droit d'auteur

La directive européenne sur le droit d'auteur est un ensemble de réglementations récentes qui visent à actualiser la législation sur le droit d'auteur pour l'adapter à l'ère numérique. L'une des dispositions les plus importantes est l'article 17, qui impose aux plateformes en ligne de prendre des mesures pour empêcher le téléchargement sans autorisation de contenus protégés par le droit d'auteur.

Si ces lois et réglementations fournissent un cadre juridique pour la protection des contenus vidéo, elles peuvent également poser des problèmes aux fournisseurs de services vidéo. Par exemple, le respect des procédures de retrait DMCA peut être long et coûteux pour les fournisseurs de services. L'article 17 de la directive européenne sur le droit d'auteur exige des fournisseurs de services qu'ils prennent des mesures pour empêcher le téléchargement sans autorisation de contenus protégés par le droit d'auteur, ce qui peut s'avérer difficile à mettre en œuvre de manière efficace.

En outre, les lois et réglementations sur les droits d'auteur varient d'un pays à l'autre, ce qui peut compliquer la tâche des fournisseurs de services vidéo qui doivent se conformer à toutes les lois pertinentes. En outre, il n'existe pas d'accord mondial sur les lois relatives aux droits d'auteur, et les lois sont souvent sujettes à l'interprétation des tribunaux.

Considérations commerciales

Pour définir et exploiter un service vidéo, qu'il s'agisse d'une plateforme de diffusion en continu ou non, il est nécessaire d'établir des règles commerciales. Ces règles peuvent être influencées par des facteurs externes ou internes.

Les facteurs externes sont influencés par divers éléments tels que les accords de licence, les conditions contractuelles avec les fournisseurs, les relations avec les revendeurs, les attentes des consommateurs, les pressions concurrentielles et les conditions du marché.

Voici quelques exemples de règles de gestion d'origine externe :

- Exiger que le contenu soit publié dans des délais spécifiques en fonction de facteurs tels que le territoire du marché, la région géographique ou le pays.

- Accorder l'accès au contenu ou aux services au sein d'un ménage, y compris aux utilisateurs qui ne vivent pas à l'adresse principale du service mais qui sont autorisés à utiliser le service en tant que membres de la famille.

- Limitation du nombre de flux simultanés pouvant être utilisés dans un foyer d'abonnés ou dans le cadre d'un plan de partage, ce qui peut avoir un impact significatif sur les informations d'identification partagées ou volées.

- Restreindre le nombre d'appareils actifs autorisés dans un foyer de consommateurs et les autorisations d'accès simultané au contenu au sein d'un même foyer.

- Déterminer les types d'appareils autorisés à accéder au contenu et les profils vidéo qui peuvent être fournis à ces appareils, qui peuvent varier en fonction du niveau d'abonnement du consommateur.

- Et bien d'autres encore...

Considérations relatives au fonctionnement de la plate-forme

- Équilibrage de la charge opérationnelle: La plateforme doit intégrer des outils et des capacités permettant de programmer une capacité supplémentaire afin de surveiller les performances et d'effectuer les ajustements nécessaires (manuellement ou automatiquement) pour gérer les pics de charge en douceur. Il est important de tester minutieusement et de confirmer que les capacités offertes par un fournisseur de technologie sont adaptées à l'objectif visé.

- Séparation géographique: Dans la mesure du possible, veillez à ce que les données soient séparées géographiquement afin d'atténuer l'impact des défaillances localisées.

- Tests de pénétration (AKA pen-testing): Effectuer des tests de pénétration sur toutes les plates-formes et tous les composants des services avant leur déploiement, et prévoir des tests annuels pour garantir une sécurité permanente.

- Et bien d'autres encore...

Considérations relatives à la gestion

- Désigner un sponsor exécutif au sein de l'unité opérationnelle de la plate-forme de services qui possède suffisamment d'ancienneté et d'influence budgétaire pour diriger les pratiques de sécurité de l'organisation. Il peut s'agir d'un directeur technique ou d'un membre du conseil d'administration.

- Mettre en œuvre des procédures relatives aux opérations, aux rôles du personnel et aux protocoles d'escalade.

- Documenter ces procédures et procéder à des révisions annuelles pour s'assurer de leur actualité et de leur efficacité.

- Examiner régulièrement les données opérationnelles et documenter les résultats. Par exemple, comparez les données relatives aux revenus et aux abonnés avec les schémas d'utilisation afin d'identifier tout comportement anormal et d'enquêter rapidement sur de tels événements.

Maîtriser la sécurité des contenus vidéo en démystifiant le monde de la technologie DRM

Malgré les défis énumérés ci-dessus, la mise en œuvre de solutions DRM efficaces présente plusieurs avantages. Ces avantages sont les suivants

- Protéger la propriété intellectuelle des créateurs et des fournisseurs de contenu

- Fournir une plateforme sécurisée et fiable pour la distribution de contenu vidéo

- Instaurer un climat de confiance avec les consommateurs en démontrant un engagement en faveur de la sécurité

- Garantir le respect des exigences légales en matière de protection des contenus

En outre, des mesures de sécurité efficaces peuvent également accroître les revenus et les bénéfices en réduisant le piratage et en garantissant que les créateurs et les fournisseurs de contenu sont en mesure de monétiser leur travail.

Verimatrix a élaboré un guide complet intitulé "Écosystème DRM et meilleures pratiques de sécurité" afin d'aider les personnes impliquées dans la distribution de contenu vidéo. L'objectif de ce guide est de faciliter une meilleure compréhension du DRM et de fournir des suggestions pratiques pour utiliser efficacement la technologie DRM, à la fois indépendamment et en conjonction avec d'autres technologies et approches recommandées.

Le guide présente des idées d'experts qui couvrent de manière approfondie les différents aspects de la gestion des droits numériques (DRM). Il constitue un outil précieux pour les personnes qui cherchent à protéger leur contenu de valeur et à maintenir une source de revenus sûre. En tirant parti de ce guide, les particuliers peuvent garder une longueur d'avance sur la concurrence et assurer la protection de leur contenu vidéo.

L'effet Counterspy : L'efficacité opérationnelle et la fin des pertes dues au piratage