L'industrie de la vidéo a connu une croissance constante ces dernières années, alimentée par l'explosion du contenu vidéo et l'omniprésence de l'internet. La protection de ce contenu et la sécurisation de sa diffusion sont plus importantes que jamais.

La gestion des droits numériques (DRM) est universellement reconnue comme le moyen de sécuriser le contenu vidéo, les services, etc. Elle protège également l'offre commerciale au sens large, les données privées et les relations avec les partenaires commerciaux.

Dans cet article de blog, nous allons discuter de l'importance de la gestion des droits numériques pour les fournisseurs de vidéo. Nous aborderons différents aspects tels que la préservation des revenus des services, la réduction des pertes, l'optimisation de la distribution vidéo, etc.

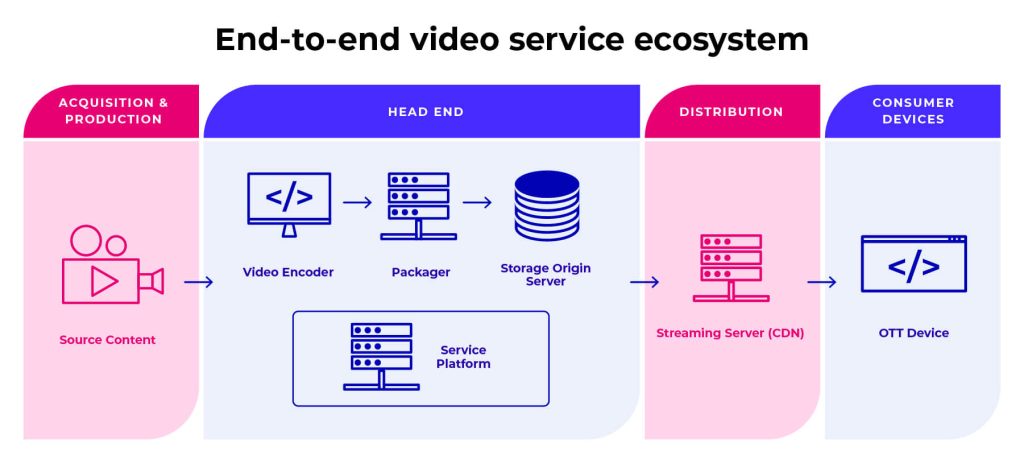

Une vision de bout en bout de l'écosystème de diffusion des médias

Pour se protéger contre le piratage, il est essentiel d'avoir une vue d'ensemble de l'écosystème de diffusion des médias. Il faut d'abord comprendre cet écosystème pour savoir comment le protéger efficacement.

Le processus d'ingestion du contenu est au cœur de l'écosystème. Il implique une série de traitements médiatiques, de stockages et de logiciels interdépendants qui doivent fonctionner ensemble de manière transparente.

Une fois que le contenu est intégré dans la plateforme de services et traité, il doit être livré aux utilisateurs finaux. Cependant, il ne s'agit pas simplement d'envoyer le contenu sur l'internet.

La diffusion elle-même doit être sécurisée et l'utilisateur final doit être reconnu et authentifié. C'est là que les droits sur le contenu, les contraintes de distribution et les rôles opérationnels entrent en jeu. Ces règles garantissent que le contenu est diffusé correctement. Il doit être envoyé au bon utilisateur, au bon moment, dans le bon format et avec la bonne qualité.

En outre, les appareils grand public sont des cibles de choix pour le piratage. Cela pose d'autres problèmes, car il existe de nombreuses catégories d'appareils, chacune ayant son propre système d'exploitation, son propre environnement de puces, son propre profil vidéo et ses propres exigences en matière d'emballage vidéo. Les fournisseurs de vidéo doivent maintenir plusieurs cadres de protection pour garantir la sécurité du contenu sur tous les appareils.

En outre, l'écosystème de diffusion des médias est en constante évolution, avec l'introduction régulière de nouvelles technologies et de nouveaux dispositifs. Cela signifie que les mesures de sécurité doivent être mises à jour et adaptées pour suivre le rythme des changements dans l'écosystème.

Une stratégie globale de protection des contenus multimédias doit couvrir tous les aspects de la diffusion des médias, de l'ingestion du contenu à la diffusion au point final. Grâce au logiciel de gestion des droits numériques, les fournisseurs de vidéo peuvent préserver leur réputation. Ils renforcent également la confiance des consommateurs dans leurs services.

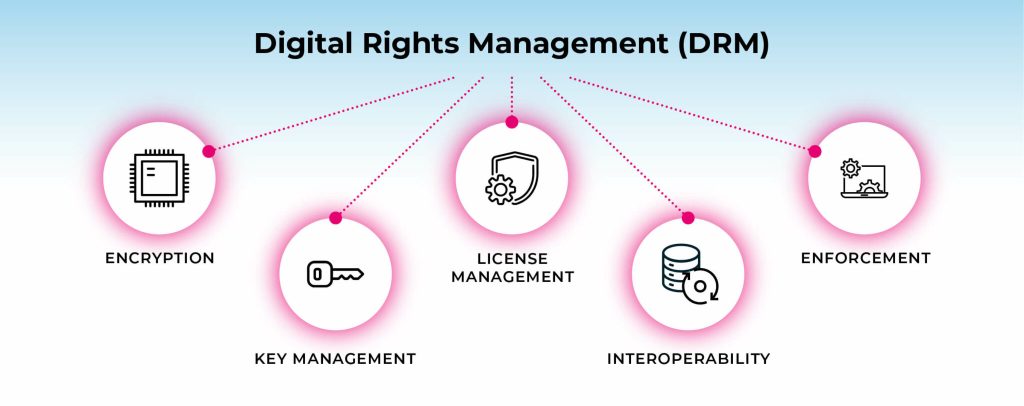

Comment fonctionnent les DRM ?

- Cryptage: Les logiciels DRM utilisent des algorithmes de cryptage pour brouiller le contenu numérique, le rendant illisible sans la clé de décryptage appropriée.

- Gestion des clés: La clé de décryptage est généralement stockée sur un serveur contrôlé par le propriétaire ou le distributeur du contenu. Les utilisateurs qui achètent le contenu ou en acquièrent la licence ont accès à la clé, ce qui leur permet de décrypter le contenu et d'y accéder.

- Gestion des licences: Le système DRM utilise également des licences pour contrôler la manière dont les utilisateurs peuvent accéder au contenu et l'utiliser. La licence définit les conditions d'utilisation, notamment le nombre d'appareils sur lesquels le contenu peut être lu, la durée d'accès et la possibilité de le copier ou de le partager.

- Application: L'application des conditions de la licence est gérée par le logiciel DRM. Ce logiciel contrôle l'accès à la clé de décryptage nécessaire et limite le nombre d'appareils pouvant accéder au contenu. Le DRM peut également inclure des mesures anti-piracy , telles que watermarking ou l'empreinte numérique, pour aider à identifier et à suivre les copies illégales du contenu.

- Interopérabilité: Les systèmes DRM peuvent également inclure des normes d'interopérabilité afin de garantir l'accès au contenu sur différents appareils et plateformes.

Quels sont les principaux avantages des DRM ?

La sécurité doit être correctement mise en œuvre grâce à des mesures de protection internes, des procédures et de la documentation. Cela aidera les fournisseurs de vidéo à réduire leurs coûts opérationnels.

Préserver les recettes des services

Il est essentiel de donner la priorité à la sécurité en respectant les paramètres d'accès des consommateurs pour garantir la continuité des revenus des services. Pour ce faire, les autorisations d'accès ne doivent être accordées qu'aux utilisateurs finaux dont la légitimité et l'authenticité ont été vérifiées. Cette vérification peut être effectuée à l'aide de diverses techniques, notamment l'authentification à deux facteurs et l'authentification par mot de passe.

Il est également important d'imposer un nombre total ou simultané d'utilisateurs au sein d'un ménage. Vous éviterez ainsi le partage des mots de passe et garantirez que seuls les utilisateurs autorisés utilisent le service. L'application de restrictions géographiques peut également empêcher l'accès indésirable à partir de zones où votre service n'est pas autorisé à fonctionner.

Pour mieux comprendre et modéliser les paramètres d'utilisation autorisés, les fournisseurs de vidéo peuvent établir des critères de base pour les ménages types, tels que

- Nombre maximal de dispositifs

- Utilisateurs simultanés sur un compte

- Niveau autorisé de demandes de licences

- Localisation du consommateur

La comparaison de cette base avec l'utilisation réelle peut aider à identifier des schémas d'utilisation anormaux qui peuvent être le signe d'un piratage. Une fois les anomalies identifiées, il est possible de mettre en œuvre des tactiques d'atténuation selon deux options : la carotte ou le bâton.

Une offre commerciale amicale peut être faite pour encourager les utilisateurs à se conformer aux paramètres d'utilisation établis. Il est également possible d'adapter le service pour qu'il soit plus conforme aux paramètres établis ou d'intenter une action en justice contre les pirates.

Ces mesures permettent aux fournisseurs de vidéo de protéger les revenus de leurs services grâce à une stratégie proactive qui bloque les accès non autorisés et surveille les schémas d'utilisation anormaux.

Respect des obligations

Pour fournir du contenu aux utilisateurs finaux, il est essentiel que les fournisseurs de vidéo se conforment aux exigences de sécurité du contenu et aux calendriers de protection du contenu. La sécurité du contenu protège les intérêts des créateurs et des distributeurs de contenu en garantissant que leur contenu reste sécurisé et accessible uniquement aux utilisateurs autorisés.

Outre les mesures de protection destinées aux consommateurs, il est tout aussi important de protéger les conditions commerciales, telles que celles qui existent entre les fournisseurs de contenu et leurs distributeurs. Le respect de vos obligations est essentiel pour maintenir des relations positives avec vos distributeurs de contenu.

Les listes de protection du contenu sont conçues pour garantir que les fournisseurs de vidéo respectent les obligations en matière de sécurité du contenu. Les spécifications de Movielabs relatives à la protection renforcée du contenu et à la distribution numérique en sont un exemple. Elles aident les fournisseurs de vidéos à mettre en œuvre un système de sécurité solide qui protège le contenu contre le piratage et l'accès non autorisé.

En plus de ces calendriers, l'industrie cinématographique a également introduit de nouvelles lignes directrices en matière de sécurité de la production. Ces lignes directrices sécurisent l'échange d'actifs entre les producteurs de contenu et leurs partenaires tout au long du processus de production.

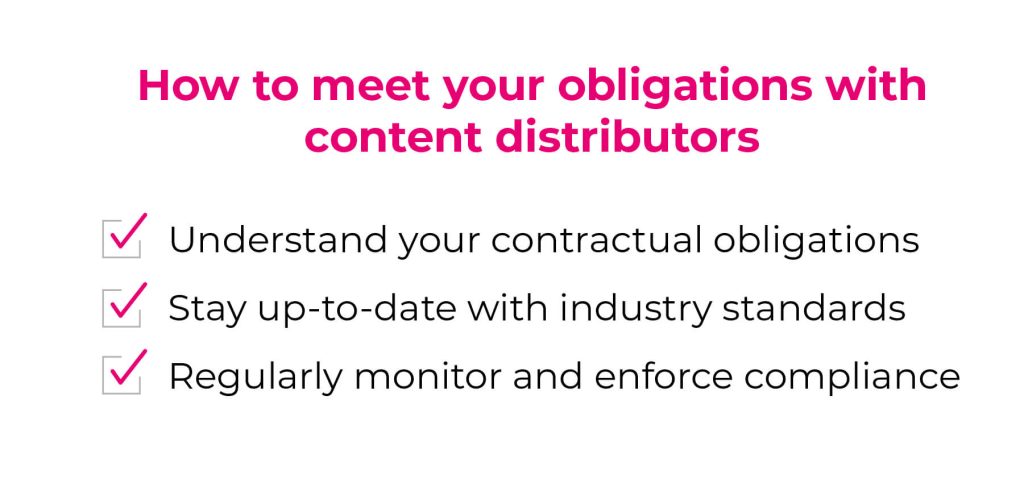

Voici quelques conseils pour vous aider à respecter vos obligations :

- Comprenez vos obligations contractuelles: Vos accords de distribution décriront les exigences et obligations spécifiques que vous devez respecter en tant que fournisseur de contenu. Il peut s'agir d'adhérer aux exigences de sécurité du contenu, de respecter les lignes directrices en matière de sécurité de la production et de fournir des rapports réguliers sur l'utilisation du contenu.

- Restez au fait des normes de l'industrie: L'industrie de la vidéo est en constante évolution et de nouvelles normes et lignes directrices en matière de sécurité sont régulièrement publiées. Pour rester en conformité, il est important de se tenir au courant de ces normes et de mettre en œuvre tous les changements nécessaires à vos mesures de sécurité.

- Contrôler régulièrement et faire respecter la conformité: Suivez les schémas d'utilisation, effectuez des audits de sécurité et prenez des mesures en cas d'utilisation non autorisée ou de violation de vos mesures de sécurité.

Si les obligations ne sont pas respectées, des violations potentielles des accords de distribution peuvent se produire, ce qui peut entraîner l'absence totale de service.

Réduire les pertes

Les fournisseurs de contenu vidéo sont confrontés à des défis importants lorsqu'il s'agit de protéger leur contenu contre le vol et la distribution non autorisée. Le vol de contenu peut se produire de différentes manières, et il est essentiel de réduire les pertes en mettant en œuvre des mesures efficaces sur le site anti-piracy .

Pour réduire les pertes, il est essentiel de protéger les droits sportifs exclusifs contre le vol et la redistribution dans des territoires sans licence. Si le fournisseur de vidéos ne parvient pas à prévenir de tels incidents, le donneur de licence peut refuser d'accorder ou de renouveler les droits de distribution de sa programmation. Par conséquent, les fournisseurs de vidéo doivent démontrer qu'ils mettent en œuvre des plans visant à empêcher le vol et la distribution non autorisée de leur contenu.

Dans certains cas, les distributeurs vidéo ont refusé de diffuser des programmes originaux pour des raisons de piratage, car les programmateurs ne peuvent pas se prémunir contre le piratage. Payer le prix de l'exclusivité dans de tels cas ne serait pas justifiable. Un exemple de cette situation s'est produit en 2020, lorsque beIN Media a refusé de renouveler son contrat avec la Deutsche Bundesliga pour des raisons de piratage.

Pour réduire les pertes et protéger les droits exclusifs, l'un des moyens les plus efficaces consiste à surveiller le piratage numérique et à détecter les accès non autorisés à leur contenu. Les fournisseurs doivent identifier les sources de piratage et utiliser ces informations pour réduire les risques d'accès non autorisé. Ils peuvent utiliser divers outils de surveillance numérique pour détecter et prévenir le piratage, tels que les robots d'indexation, watermarking, et les empreintes digitales.

En donnant la priorité à la prévention des pertes, les fournisseurs de vidéo peuvent préserver leur potentiel de revenus tout en protégeant leur contenu. Cela leur permet également de respecter leurs obligations envers les fournisseurs de contenu et les distributeurs, et de conserver une bonne réputation dans le secteur.

Atténuer les risques pour les recettes publicitaires

Pour inciter les utilisateurs à s'abonner à leurs services, les distributeurs de vidéos proposent souvent des programmes de qualité supérieure à des prix réduits, voire gratuitement, le coût étant compensé par les recettes publicitaires. Cependant, certains risques de sécurité peuvent nuire à la réputation d'un fournisseur de vidéos, comme l'existence d'applications et de publicités frauduleuses.

Certaines personnes travaillant pour des opérations illégales pourraient recréer l'apparence d'une application légitime par rétro-ingénierie ou par copie. Avec cette fausse application, les acteurs malveillants peuvent proposer du contenu et des services volés, intégrer des logiciels nuisibles ou afficher des publicités trompeuses qui conduisent l'utilisateur vers d'autres dangers.

L'un des moyens de prévenir les applications frauduleuses consiste à mettre en œuvre des mesures telles que le cryptage DRM, qui peut empêcher les pirates de voler et de redistribuer le contenu. En outre, les fournisseurs de vidéos doivent être vigilants et surveiller toute utilisation non autorisée de leur contenu ou de leur marque. Si des applications frauduleuses sont découvertes, elles doivent être signalées aux autorités compétentes et retirées des canaux de distribution dès que possible.

Un autre défi dans la lutte contre le piratage est la publicité frauduleuse, qui peut conduire les utilisateurs vers d'autres menaces ou escroqueries. Pour lutter contre ce problème, les distributeurs de vidéos peuvent utiliser des technologies telles que la vérification des publicités, qui permet de s'assurer que les publicités sont légitimes et qu'elles sont diffusées au bon public. Les annonceurs peuvent également utiliser des outils anti-fraude tels que les logiciels de détection et de prévention des fraudes publicitaires pour identifier et bloquer les publicités frauduleuses.

En outre, les distributeurs de vidéos peuvent prendre des mesures pour empêcher les utilisateurs de manipuler ou de sauter des publicités. Pour ce faire, ils peuvent renforcer l'application de visionnage contre les attaques malveillantes et surveiller tout comportement inhabituel.

En prenant ces mesures, les fournisseurs de vidéos peuvent s'assurer que leur contenu est protégé et que leur activité n'est pas compromise par des activités frauduleuses.

Optimiser la distribution des vidéos

L'optimisation de la distribution est un aspect crucial de la diffusion de contenu vidéo qui nécessite une attention particulière pour garantir une diffusion efficace du contenu aux utilisateurs finaux. Cependant, ce processus comporte de nombreux risques, tels que l'accès illégal au contenu et les pics de trafic qui peuvent entraîner une perte de revenus, une dégradation de la qualité du service et une augmentation des coûts.

Une stratégie d'optimisation de la distribution consiste à réduire le coût de la capacité CDN en détectant et en atténuant le trafic illégal sur le réseau du fournisseur de vidéo. En réduisant le trafic illégal, le coût du transport peut être considérablement réduit, libérant ainsi des ressources pour le trafic légitime. Pour ce faire, plusieurs méthodes sont possibles, comme l'analyse des schémas de trafic et la mise en œuvre de mesures visant à bloquer les requêtes suspectes.

Une autre stratégie pour optimiser la distribution consiste à contrôler l'accès au CDN par le biais de la tokenisation. Cela signifie que l'accès au contenu est accordé au moyen de jetons uniques qui sont cryptés et transmis en toute sécurité tout au long de la chaîne de distribution. Cependant, la tokenisation peut également être vulnérable aux attaques des pirates qui tentent de voler des actifs. Pour atténuer ce risque, des mesures doivent être mises en place pour renforcer la protection contre le vol et détecter les tentatives de vol de données d'authentification.

Outre la protection contre l'accès illégal, les fournisseurs de vidéo doivent également s'assurer que leur infrastructure peut gérer les pics de trafic sans dégrader la qualité du service. Le surapprovisionnement du réseau est une solution coûteuse qui n'est pas toujours nécessaire. Au contraire, l'optimisation de la diffusion de contenu nécessite une compréhension approfondie des schémas de trafic et la capacité d'adapter les ressources à la demande.

Enfin, les fournisseurs de vidéo doivent être vigilants dans la détection et l'atténuation des attaques contre l'écosystème de distribution de contenu OTT par des acteurs clandestins ayant des intentions illégales. Pour ce faire, ils doivent surveiller en permanence l'activité du réseau et mettre en œuvre des mesures pour détecter les activités suspectes et y répondre.

La distribution vidéo nécessite une approche à multiples facettes qui concilie la nécessité d'une diffusion efficace du contenu avec la nécessité de se protéger contre le piratage et d'assurer la qualité du service. En mettant en œuvre les stratégies décrites ci-dessus, les fournisseurs de vidéos peuvent réduire leurs coûts, améliorer la qualité du service et protéger leur contenu contre l'accès illégal et le piratage.

Préserver la réputation

Le maintien d'une bonne réputation est essentiel pour les fournisseurs de vidéos qui veulent rester compétitifs sur le marché. Le piratage constitue l'une des menaces les plus importantes pour la réputation d'un fournisseur de vidéos. Les consommateurs attendent des sources légitimes qu'elles fournissent un contenu de qualité, et le piratage va à l'encontre de cette attente.

Il est donc essentiel que les fournisseurs de vidéo prennent des mesures pour préserver leur réputation. L'un des éléments essentiels d'une bonne sécurité est la prévention de la fraude aux identifiants, qui peut entraîner de nombreuses menaces.

- Les pirates informatiques volent souvent des bases de données d'identifiants et de mots de passe de consommateurs, qu'ils revendent ensuite sur des marchés clandestins pour une fraction du coût initial. Les pirates peuvent utiliser l'automatisation pour tester ces identifiants sur les comptes des médias, et ceux qui fonctionnent sont mis de côté.

- Après avoir obtenu des informations d'identification valides, les pirates peuvent les utiliser pour mener des attaques par hameçonnage, qui peuvent conduire à des attaques de logiciels malveillants contre le titulaire du compte qui ne se doute de rien. Le fournisseur de vidéos peut alors être tenu pour responsable de l'attaque.

- En détectant les fraudes aux identifiants par une utilisation anormale, les fournisseurs de vidéo peuvent prévenir de telles attaques, réduisant ainsi le risque d'atteinte à leur réputation.

Renforcer la confiance des consommateurs dans le contenu et les services vidéo

La mise en œuvre des mesures DRM et anti-piracy ne suffit pas. Il est également important de communiquer aux consommateurs que leur contenu est protégé et que leur vie privée est respectée. Les bonnes pratiques de sécurité ne protègent pas seulement le contenu vidéo, elles renforcent aussi la confiance des consommateurs.

L'un des moyens d'établir la confiance avec les consommateurs est de s'assurer que vos mesures DRM et anti-piracy sont à jour et qu'elles sont mises en œuvre de manière efficace. Il s'agit notamment d'utiliser le cryptage DRM pour protéger le contenu, de veiller à ce que l'authentification de l'utilisateur soit sécurisée et de mettre en œuvre des mesures visant à empêcher la copie et la distribution non autorisées du contenu.

Un autre aspect important des bonnes pratiques de sécurité est la transparence. Les consommateurs doivent être informés de la manière dont leurs informations personnelles sont collectées, stockées et utilisées. Cela inclut des informations sur le fonctionnement des mesures DRM et anti-piracy , sur les données collectées et sur la manière dont elles sont utilisées pour améliorer l'expérience de l'utilisateur.

Les consommateurs sont plus enclins à s'abonner à un service ou à acheter du contenu s'ils ont le sentiment que leur vie privée est respectée et que leur contenu est protégé. En établissant cette confiance, les créateurs et les distributeurs de contenu peuvent créer une base de clients fidèles, ce qui se traduit par une augmentation des revenus et un renforcement de l'entreprise dans son ensemble.

Un guide complet pour comprendre l'écosystème des DRM

Pour aider les créateurs de contenu, les distributeurs et les autres acteurs de l'industrie à naviguer dans le monde complexe des DRM, Verimatrix est fière de proposer son guide desmeilleures pratiques en matière d'écosystème et de sécurité des DRM!

Si vous cherchez à protéger votre contenu vidéo du piratage et à sécuriser vos flux de revenus, notre ebook est une ressource essentielle. Grâce à des avis d'experts, des conseils pratiques et une couverture complète de tous les aspects de la gestion des droits numériques, ce guide vous aidera à garder une longueur d'avance et à préserver la sécurité de vos précieux contenus.

Questions fréquemment posées

1. Qu'est-ce que le DRM ?

La gestion des droits numériques (DRM) est un outil essentiel pour protéger les contenus numériques protégés par des droits d'auteur. Elle implique l'utilisation de diverses technologies et mesures pour contrôler et limiter l'accès au contenu numérique, en veillant à ce que seuls les utilisateurs autorisés puissent y accéder et l'utiliser.

2. Quels sont les contenus protégés par des DRM ?

Le type de contenu protégé par DRM varie en fonction du système DRM utilisé. Toutefois, en général, tout contenu numérique protégé par la loi sur le droit d'auteur peut être protégé par DRM.

Il s'agit notamment de

- Vidéos (films, émissions de télévision, etc.)

- Musique

- Ebooks

- Logiciel

Outre la protection de certains types de contenus, la GDN peut également être utilisée pour protéger des informations personnelles telles que les noms d'utilisateur, les mots de passe et les informations de paiement. Cela permet d'éviter l'usurpation d'identité et la fraude.

3. Quel est un exemple de DRM ?

Un exemple de DRM en action est l'utilisation de filigranes numériques. Un filigrane numérique est un identifiant unique intégré dans le contenu numérique lui-même, souvent de manière invisible à l'œil nu. Ce filigrane peut être utilisé pour identifier la source originale du contenu, suivre son utilisation et empêcher la copie et la distribution non autorisées.

Outre les filigranes numériques, le DRM peut également impliquer l'utilisation de technologies de cryptage. Le cryptage implique l'utilisation d'algorithmes pour brouiller les données afin qu'elles soient illisibles sans la clé de décryptage appropriée. Cette technique peut être utilisée pour protéger le contenu numérique, comme les vidéos, contre l'accès par des utilisateurs non autorisés.

Il ne s'agit là que de deux exemples de la technologie DRM qui peut être utilisée par les créateurs et les fournisseurs de contenu pour protéger leur précieuse propriété intellectuelle et garder le contrôle de sa distribution et de son utilisation.

4. Les DRM peuvent-ils être contournés ?

Les personnes déterminées peuvent souvent trouver des moyens de contourner les protections DRM, mais cela est illégal et peut avoir des conséquences juridiques.

L'effet Counterspy : L'efficacité opérationnelle et la fin des pertes dues au piratage