Après avoir abordé la nature complexe de l'écosystème de diffusion des médias et la question du piratage en ligne dans d'autres articles, nous pouvons maintenant nous pencher sur la technologie DRM utilisée pour protéger la distribution des contenus vidéo. Plus précisément,

- Tokenisation

- Géofiltrage

- Médico-légal watermarking

- Protections statiques et dynamiques

Avec la transition de la diffusion vidéo vers des modèles de services de diffusion en continu sur Internet, la gestion des droits numériques (DRM) a permis aux fournisseurs de vidéos de maintenir leur audience auprès des publics qui ne dépendent plus de la télévision payante traditionnelle ou des supports physiques pour la consommation de contenu, et d'en atteindre de nouveaux.

Les opérateurs considèrent que la technologie DRM offre une sécurité solide pour le contenu et les services. Cependant, les attaques de sécurité peuvent se produire avant et après le cryptage par la plateforme DRM, ainsi que sur le contenu crypté lui-même. Cela signifie que la technologie DRM ne peut pas, à elle seule, protéger totalement la diffusion, les points de terminaison des services ou l'infrastructure de fourniture de services d'un opérateur.

L'importance des systèmes multi-DRM dans la protection des contenus

Les systèmes multi-DRM sont conçus pour permettre à plusieurs technologies DRM de fonctionner en harmonie, offrant ainsi une approche complète et solide de la protection du contenu.

Les risques des systèmes DRM uniques

Si les systèmes DRM uniques peuvent offrir un certain niveau de protection, ils ne sont pas dépourvus de limites et de vulnérabilités. Il existe deux risques majeurs :

- L'incapacité à se protéger contre toutes les formes de piratage ou de hacking: Par exemple, certains systèmes DRM uniques sont plus efficaces pour empêcher le piratage par le biais du partage de fichiers, tandis que d'autres protègent mieux contre la capture d'écran ou le piratage de flux.

- L'obsolescence au fil du temps. Au fur et à mesure que la technologie évolue et que de nouvelles méthodes de piratage sont mises au point, les technologies DRM uniques peuvent devenir moins efficaces pour protéger le contenu numérique. Dans certains cas, un système DRM unique peut même être craqué ou contourné, ce qui le rend inutile pour protéger le contenu.

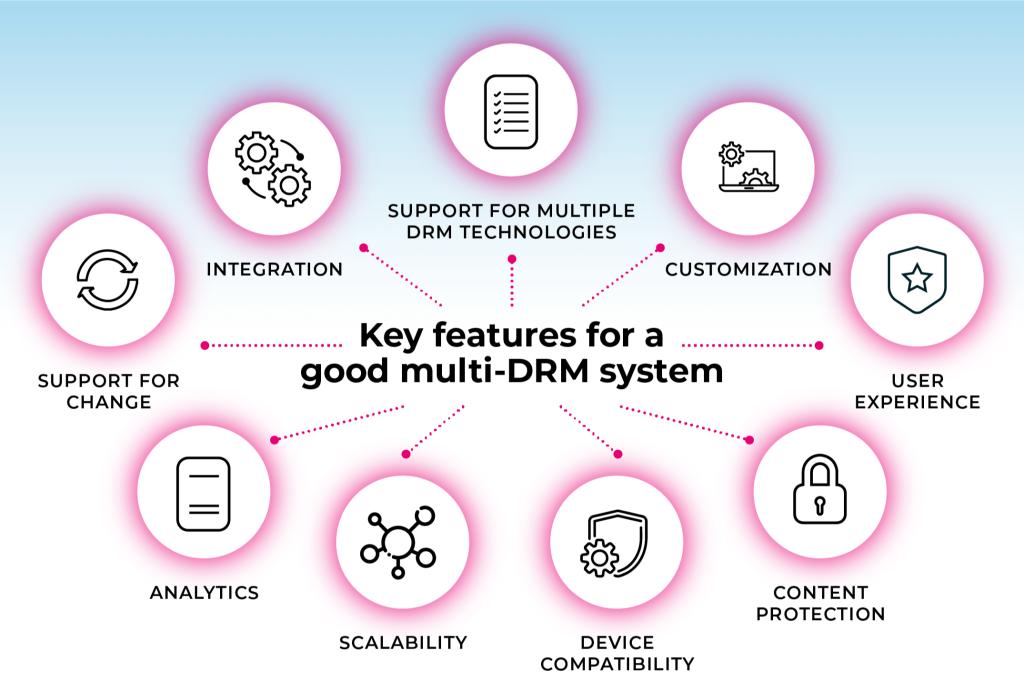

Comment choisir le bon système multi-DRM ?

Les systèmes multi-DRM sont dotés d'une série de fonctions qui permettent une protection efficace du contenu. Voici quelques-unes des neuf caractéristiques clés à rechercher lors du choix d'un système multi-DRM :

- Expérience de l'utilisateur: Le système multi-DRM doit offrir une expérience utilisateur transparente aux téléspectateurs, en leur permettant d'accéder au contenu et de le visionner sur leurs appareils et plateformes préférés.

- Protection du contenu: La capacité d'atténuer et/ou de prévenir une série de menaces, y compris la capture d'écran, l'extraction de flux et le partage de fichiers.

- Compatibilité avec les appareils: Prise en charge de la lecture sur plusieurs appareils et plateformes, y compris les ordinateurs de bureau, les appareils mobiles et les téléviseurs intelligents.

- Évolutivité: La capacité à s'adapter à l'évolution de vos besoins en matière de distribution de contenu. Cela inclut la prise en charge de gros volumes de contenu, de multiples plateformes de distribution et de différentes options de licence.

- Prise en charge de plusieurs technologies DRM: La caractéristique la plus importante d'un système multi-DRM est la prise en charge d'une série de technologies DRM, y compris celles qui sont largement utilisées sur vos marchés cibles.

- Soutien au changement: Les systèmes multi-DRM sont conçus pour s'adapter aux changements apportés aux technologies DRM individuelles au fur et à mesure de leur évolution et aux nouvelles technologies qui apparaissent.

- Analyse: Le système doit fournir des analyses détaillées sur l'utilisation et la consommation du contenu, y compris des données sur les spectateurs et des modèles d'utilisation. Cela vous permettra d'optimiser la diffusion du contenu et d'améliorer l'engagement des utilisateurs.

- Personnalisation: Le système doit être personnalisable pour répondre à vos besoins spécifiques en matière de protection du contenu, y compris la possibilité de choisir les technologies DRM à utiliser pour chaque plateforme.

- Intégration: La capacité à s'intégrer à vos systèmes existants de gestion et de distribution de contenu, tels qu'un réseau de diffusion de contenu (CDN) ou un lecteur vidéo. Cela facilitera la gestion et la diffusion de votre contenu numérique et garantira une expérience utilisateur fluide pour vos téléspectateurs.

En choisissant un système multi-DRM comme Verimatrix Streamkeeper Multi-DRM qui offre ces caractéristiques clés, les propriétaires de contenu peuvent s'assurer que leur contenu numérique est protégé contre un large éventail de menaces tout en permettant aux utilisateurs légitimes d'y accéder et de le visionner facilement.

Qu'est-ce que la tokenisation ?

À l'ère du numérique, le piratage des contenus est devenu un problème majeur, entraînant une perte de revenus pour les créateurs et les distributeurs de contenus. La gestion des droits numériques (DRM) est une technologie cruciale utilisée pour protéger les contenus numériques en contrôlant leur accès et en empêchant leur distribution non autorisée.

La tokenisation est une méthode qui a gagné en popularité ces dernières années. La tokenisation est devenue une méthode populaire de sécurisation du contenu numérique parce qu'elle implique la création de jetons uniques qui sont utilisés pour accéder au contenu numérique, ce qui renforce la sécurité et améliore l'expérience de l'utilisateur.

Avantages de la tokenisation dans le cadre de la gestion des droits numériques

- Sécurité accrue et protection contre le piratage: Les jetons sont uniques pour chaque utilisateur ou appareil et sont créés à l'aide d'algorithmes complexes, ce qui les rend difficiles à reproduire ou à contrefaire.

- Amélioration de l'expérience utilisateur et de la commodité: Lorsque les utilisateurs ont accès à des jetons, ils peuvent facilement et commodément accéder au contenu numérique qu'ils souhaitent sans avoir à passer par un long processus d'authentification.

Inconvénients de la tokenisation dans le DRM

- Complexité et coût de la mise en œuvre: La tokenisation peut être un processus complexe, nécessitant des connaissances spécialisées et une expertise technique. La mise en œuvre de la tokenisation peut également être coûteuse, en particulier pour les petits fournisseurs de contenu qui n'ont pas forcément les ressources nécessaires pour investir dans cette technologie. En outre, la tokénisation nécessite une maintenance et des mises à jour permanentes pour garantir que les jetons restent sécurisés et efficaces au fil du temps.

- Possibilité que la tokenisation entrave l'accessibilité du contenu: La tokenisation peut potentiellement entraver l'accès au contenu, en particulier pour les utilisateurs qui n'ont pas accès à la technologie nécessaire pour générer ou utiliser des jetons. En outre, la tokenisation peut restreindre l'accès au contenu en fonction de la localisation de l'utilisateur ou d'autres facteurs, ce qui peut limiter la disponibilité du contenu numérique pour certains utilisateurs.

Qu'est-ce que le géofiltrage ?

Le géofiltrage est une technique de protection du contenu qui restreint l'accès au contenu numérique en fonction de la situation géographique de l'utilisateur. L'objectif du géofiltrage est de limiter l'accès au contenu numérique sur la base de considérations légales, réglementaires ou commerciales.

Une entreprise peut n'avoir les droits de distribution d'un film ou d'une émission de télévision que dans certains pays ou certaines régions, et elle utilisera donc le géofiltrage pour s'assurer que les utilisateurs situés en dehors de ces zones ne peuvent pas accéder au contenu.

Le géofiltrage est-il légal ?

Oui, le géofiltrage est légal. Il est largement utilisé dans divers secteurs, notamment les médias, les jeux et le commerce électronique.

Parmi les exemples de géofiltrage en action, on peut citer les plateformes de streaming qui restreignent l'accès à leur contenu en fonction de la localisation de l'utilisateur, les magasins en ligne qui limitent la vente de certains produits à des régions spécifiques, et les sociétés de jeux qui restreignent l'accès à certains jeux en fonction de la localisation de l'utilisateur.

Cependant, le géofiltrage peut être controversé car il peut limiter l'accès des utilisateurs légitimes. Par exemple, un utilisateur qui voyage en dehors de son pays d'origine peut être incapable d'accéder au contenu pour lequel il a payé en raison du géofiltrage. En outre, le géofiltrage peut être facilement contourné en utilisant un réseau privé virtuel (VPN) ou un serveur proxy, ce qui le rend inefficace contre les pirates déterminés.

Comment fonctionne le géofiltrage ?

Le géofiltrage fonctionne en identifiant l'adresse IP de l'utilisateur et en la comparant à une liste de lieux approuvés ou restreints. Plusieurs techniques peuvent être utilisées pour le géofiltrage.

- Basé sur le DNS: Redirection des utilisateurs vers différents serveurs en fonction de leur situation géographique.

- Détection VPN/proxy: Identifier les utilisateurs qui accèdent à des contenus par l'intermédiaire d'un VPN ou d'un serveur proxy et bloquer leur accès.

- La correspondance entre l'adresse IP et la localisation est la technique la plus couramment utilisée pour le géofiltrage. Elle consiste à mettre en correspondance l'adresse IP de l'utilisateur avec sa localisation géographique en utilisant une base de données d'adresses IP et de localisations associées.

Limites du géofiltrage

- Imprécisions dans la correspondance entre l'adresse IP et la localisation: Les adresses IP peuvent être dynamiques et changer fréquemment, ce qui peut rendre difficile l'établissement d'une correspondance précise avec un lieu spécifique.

- Facile à contourner: Le géofiltrage peut être facilement contourné en utilisant un VPN ou un serveur proxy. Ces services permettent aux utilisateurs de masquer leur adresse IP et de donner l'impression qu'ils se trouvent dans une autre région, ce qui peut leur permettre d'accéder à des contenus qui seraient autrement restreints.

- Limité aux contenus basés sur l'IP: Le géofiltrage est limité aux contenus diffusés sur l'internet et dont les données de localisation sont basées sur les adresses IP. Cela signifie que les contenus diffusés par d'autres canaux, tels que les supports physiques ou les émissions par satellite, ne peuvent pas être géofiltrés.

Bonnes pratiques pour le géofiltrage

- Comprenez votre public et ses besoins. Une bonne compréhension de la répartition géographique de votre public vous permettra de ne pas restreindre inutilement les utilisateurs légitimes.

- Utiliser plusieurs techniques de géofiltrage pour améliorer la précision. Bien que le mappage IP-localisation soit la technique la plus couramment utilisée pour le géofiltrage, l'utilisation de plusieurs techniques peut améliorer la précision du processus de filtrage.

- Contrôler et ajuster les règles de géofiltrage. Les règles de géofiltrage doivent être contrôlées régulièrement pour s'assurer qu'elles fonctionnent de manière efficace et précise.

Qu’est-ce que la criminalistique ? watermarking?

Médico-légal watermarking Il s’agit d’une technique qui consiste à intégrer un identifiant unique et invisible dans un contenu numérique, comme des vidéos, afin d’identifier la source de la distribution non autorisée afin que chaque instance et chaque flux individuel puisse être associé à un utilisateur autorisé et authentifié ou identifié comme étant potentiellement volé.

Contrairement aux watermarking, qui est destiné à être visible et peut être facilement enlevé, watermarking est conçu pour être indétectable et résister à toute tentative d’enlèvement ou d’altération.

Médico-légal watermarking est devenu de plus en plus populaire ces dernières années, et de nombreuses industries l’utilisent pour protéger leur contenu contre le piratage. Par exemple, les industries du cinéma et de la télévision et les ligues sportives ont toutes recours à des watermarking pour protéger leur contenu protégé par le droit d’auteur.

Il existe de nombreux cas réels où les watermarking a joué un rôle crucial dans l’identification du piratage. Par exemple, en 2015, un groupe de pirates a été arrêté aux États-Unis pour avoir distribué des films et des émissions de télévision protégés par le droit d’auteur. Le filigrane médico-légal intégré dans le contenu a été utilisé comme preuve devant le tribunal, ce qui a permis d’obtenir gain de cause.

Avantages de la criminalistique watermarking

- Identifier la source du piratage: Lorsqu'une copie pirate d'une vidéo est découverte, le filigrane peut être extrait et utilisé pour identifier la source de la fuite dans la chaîne de distribution. Cela permet aux propriétaires de contenu et aux distributeurs d'intenter une action en justice contre les pirates.

- Polyvalent : Médico-légal watermarking peuvent être appliqués à différentes étapes du processus de création et de distribution de contenu. Par exemple, des filigranes médico-légaux peuvent être ajoutés pendant la post-production ou la livraison de contenu.

- Fiable: Les filigranes judiciaires sont intégrés à un bas niveau dans le contenu, ce qui les rend difficiles à supprimer ou à modifier.

Limites de la criminalistique watermarking

- Faux positifs : Forensic watermarking peut parfois entraîner des faux positifs, où un contenu légitime est signalé comme piraté. Cela peut se produire si le filigrane est endommagé ou supprimé pendant le processus de distribution, ou s’il n’est pas correctement configuré.

- Protection limitée contre le piratage physique : Forensic watermarking est conçu pour protéger le contenu numérique contre le piratage. Il ne peut pas protéger contre le piratage physique, comme la création de DVD ou de disques Blu-ray contrefaits.

- Efficacité limitée contre la diffusion en direct : Forensic watermarking est moins efficace pour identifier le piratage à partir d’événements de diffusion en direct, car les pirates peuvent utiliser différents appareils et plateformes pour diffuser le contenu.

Meilleures pratiques pour la mise en œuvre de la criminalistique watermarking

- Choisissez un médecin légiste fiable watermarking fournisseur de services financiers. Choisissez un fournisseur qui offre des services médico-légaux fiables watermarking et a fait ses preuves dans la lutte contre le piratage.

- Personnaliser le filigrane. L'inclusion d'identifiants uniques et de métadonnées dans le filigrane peut aider à identifier plus précisément la source du piratage.

- Intégrer le filigrane au début du processus de distribution. Il est recommandé de le faire pendant la phase d'encodage ou de transcodage pour s'assurer qu'il est présent tout au long de la chaîne de distribution.

- Tester et mettre à jour régulièrement le filigrane. Assurez-vous que les filigranes sont toujours efficaces pour identifier le piratage et qu'ils ne sont pas contournés par les pirates.

Maîtriser les DRM : pour en savoir plus sur le monde complexe de la technologie des DRM

Verimatrix a créé un guide intitulé "DRM Ecosystem and Security Best Practices" afin de guider les personnes impliquées dans la distribution de contenu vidéo. Ce guide vise à aider les personnes à mieux comprendre les DRM et à fournir des conseils pratiques sur la manière d'utiliser plus efficacement la technologie DRM, à la fois seule et en combinaison avec d'autres technologies et meilleures pratiques.

Ce guide offre des conseils d'experts qui couvrent de manière exhaustive plusieurs aspects de la gestion des droits numériques (DRM). Il s'agit d'une ressource inestimable pour ceux qui cherchent à protéger leur contenu de valeur et à maintenir un flux de revenus sûr. En utilisant ce guide, les particuliers peuvent garder une longueur d'avance et garantir la sécurité de leur contenu vidéo.

Protéger les logiciels et applications légitimes contre les pirates et le piratage

Il est essentiel de protéger les logiciels et les applications, tant au repos que pendant leur fonctionnement, afin d'éviter qu'ils ne soient exploités à des fins malveillantes. Si cette étape n'est pas sérieusement prise en compte, les développeurs de logiciels et d'applications risquent fort de perdre le temps, l'argent et les ressources qu'ils ont consacrés à la création de contenu numérique.

L'état actuel du piratage et du hacking dans le secteur des logiciels et des applications est alarmant. Les pirates et les hackers analysent et font de la rétro-ingénierie sur des applications légitimes pour créer des applications frauduleuses qui ressemblent à leurs homologues authentiques. Ces applications frauduleuses sont ensuite utilisées pour attaquer les consommateurs et voler leurs informations personnelles identifiables (PII) ou pour accéder à l'infrastructure du fournisseur de vidéos afin de voler du contenu et des services.

Pour s'assurer que les logiciels et les applications sont bien protégés, deux types de mesures de protection sont nécessaires : les protections statiques et les protections dynamiques. Les protections statiques cachent la structure interne de l'application, les composants logiciels et les interfaces afin de dissimuler toute tentative d'altération. Les protections dynamiques, quant à elles, détectent toute tentative d'interception des clés et des données pendant l'exécution.

Que sont les protections statiques ?

Les protections statiques dans le DRM sont un ensemble de techniques utilisées pour protéger les applications contre l'ingénierie inverse et la falsification. Ces techniques sont appliquées au moment du développement de l'application et de la compilation. Une fois l'application compilée, ces protections deviennent partie intégrante de l'application, ce qui rend plus difficile la rétro-ingénierie et la falsification par les pirates.

Types de protection statique

Il existe différents types de protections statiques, tels que l'obscurcissement du code, la cryptographie en boîte blanche et la résistance à l'altération des logiciels. Chaque technique a ses propres forces et faiblesses, et le choix de la technique dépend des exigences de l'application et du niveau de protection nécessaire.

- Obfuscation du code: Utilisée pour obscurcir le code et le rendre difficile à comprendre. Cette technique modifie la structure du code, remplace les noms de fonctions et de variables par des noms sans signification et supprime les commentaires du code. Ce faisant, elle rend le code plus difficile à comprendre et, par conséquent, plus difficile à désosser.

- Cryptographie en boîte blanche: Utilisée pour chiffrer et déchiffrer les données au sein de l'application tout en gardant les clés de chiffrement et de déchiffrement secrètes. Cette technique garantit que même si un pirate accède au code de l'application, il ne sera pas en mesure d'extraire les clés et de déchiffrer les données.

- Résistance à l'altération du logiciel: Utilisée pour protéger l'application contre la falsification en détectant et en empêchant toute tentative de modification du code de l'application. Cette technique consiste à ajouter des contrôles d'intégrité au code de l'application, qui vérifient que le code n'a pas été modifié depuis sa compilation.

Bonnes pratiques pour la mise en œuvre de protections statiques

- Examinez et mettez à jour régulièrement vos protections statiques pour vous assurer qu'elles sont à jour et efficaces contre les menaces les plus récentes.

- Testez soigneusement vos protections statiques pour vous assurer qu'elles fonctionnent comme prévu et qu'elles n'interfèrent pas avec le fonctionnement normal de votre application.

- Utilisez une combinaison de protections statiques pour une sécurité à plusieurs niveaux.

- Sensibilisez votre équipe et les utilisateurs à l'importance de la sécurité et aux meilleures pratiques pour protéger les données sensibles.

- Respecter les normes industrielles et les meilleures pratiques en matière de sécurité des applications.

Que sont les protections dynamiques ?

Contrairement aux protections statiques, les protections dynamiques sont un ensemble de techniques mises en œuvre pendant l'exécution, ce qui signifie qu'elles sont appliquées au fur et à mesure de l'accès au contenu et de sa visualisation. Cela permet une plus grande souplesse d'adaptation aux nouvelles menaces et attaques.

Les protections dynamiques sont utilisées dans un grand nombre de secteurs au-delà de la distribution de contenu vidéo, notamment le développement de logiciels, les services financiers et les jeux en ligne. Dans ces secteurs, les protections dynamiques sont utilisées pour prévenir le piratage, la fraude et d'autres formes de cyberattaques.

Dans le secteur de la distribution de contenu vidéo, les protections dynamiques sont utilisées pour détecter les tentatives d'interception de clés et de données pendant l'exécution. Cela permet d'empêcher l'accès non autorisé au contenu, ce qui est essentiel pour protéger la propriété intellectuelle des propriétaires de contenu et s'assurer qu'ils peuvent monétiser leur contenu.

Types de protection dynamique

Chaque technique de protection dynamique présente ses propres avantages et inconvénients, et les propriétaires de contenu doivent soigneusement réfléchir aux techniques à utiliser en fonction de leurs besoins et ressources spécifiques.

- Protection contre les manipulations: Ajouter des contrôles au système DRM pour détecter si le code a été modifié ou altéré.

- Cryptage: Chiffrer les clés et les données afin de rendre plus difficile leur interception par des pirates.

- Analyse comportementale: Surveiller le comportement de l'utilisateur et du système DRM afin de détecter tout comportement anormal susceptible d'indiquer une attaque.

- Surveillance en temps réel: Surveiller le système en temps réel afin de détecter les attaques et d'y répondre dès qu'elles se produisent.

Avantages des protections dynamiques pour les propriétaires de contenu

- Sécurité renforcée: En utilisant une combinaison de techniques, les protections dynamiques offrent un niveau de sécurité beaucoup plus élevé que les solutions DRM traditionnelles. Il est donc beaucoup plus difficile pour les pirates d'accéder au contenu vidéo et de le distribuer sans autorisation.

- Meilleur contrôle de la distribution du contenu: Les propriétaires de contenu peuvent utiliser des protections dynamiques pour faire respecter les accords de licence et les contrôles d'accès. Ils s'assurent ainsi que leur contenu n'est accessible qu'aux utilisateurs autorisés, ce qui contribue à protéger leur chiffre d'affaires et la réputation de leur marque.

- Augmentation des revenus: En empêchant l'accès non autorisé au contenu vidéo, les protections dynamiques contribuent à garantir que les propriétaires de contenu reçoivent un paiement pour leur contenu.

- Des informations précieuses sur la consommation de contenu: Les propriétaires de contenu peuvent utiliser des outils d'analyse pour suivre l'engagement et le comportement des utilisateurs, ce qui peut les aider à prendre de meilleures décisions concernant la distribution et le marketing du contenu.

Bonnes pratiques pour la mise en œuvre de protections dynamiques

La mise en œuvre de protections dynamiques peut être un processus complexe qui nécessite une planification et une réflexion approfondies. Voici quelques éléments à prendre en compte pour intégrer les protections dynamiques dans les systèmes DRM existants :

- Identifiez vos besoins en matière de sécurité. Avant de mettre en œuvre des protections dynamiques, il est important d'identifier vos exigences en matière de sécurité et le niveau de protection requis pour votre contenu vidéo. Cela vous aidera à sélectionner les techniques de protection dynamique appropriées et à vous assurer que votre système DRM est correctement sécurisé.

- Choisir les bonnes techniques de protection dynamique. Il existe plusieurs techniques de protection dynamique, chacune ayant ses propres avantages et inconvénients. Il est important d'évaluer soigneusement chaque technique et de choisir celles qui conviennent le mieux à vos besoins spécifiques.

- Intégrer les protections dynamiques dans votre système DRM existant. L'intégration des protections dynamiques dans un système DRM existant peut être difficile, car elle peut nécessiter des modifications de l'architecture et du code du système.

- Surveillez et mettez à jour vos protections dynamiques. Les protections dynamiques ne sont pas une solution ponctuelle. Elles doivent être contrôlées et mises à jour en permanence afin de rester efficaces contre les menaces nouvelles et en constante évolution.

L'effet Counterspy : L'efficacité opérationnelle et la fin des pertes dues au piratage