Une clé cryptographique transforme un texte en clair en texte chiffré, puis à nouveau en texte en clair. Les clés cryptographiques sont des chaînes de caractères aléatoires placées dans un ordre particulier.

L'objectif des clés cryptographiques est de modifier les données pour les protéger contre le vol. On peut parler de cryptage, d'altération, de transformation ou de brouillage, qui sont tous des descripteurs exacts. L'idée est de transformer un texte clair (normalement un code) en un charabia déchiffrable, du moins aux yeux de quiconque tente de le voler ou de l'intercepter.

Sans la clé, l'observateur ne peut pas comprendre ce qu'il regarde. Naturellement, cela présente de nombreux avantages en matière de cybersécurité. La prévention de la fraude, du vol de propriété intellectuelle et de l'ingénierie inverse sont parmi les plus importants. C'est pourquoi les clés cryptographiques sont omniprésentes dans la vie de la plupart des gens, qu'ils en soient conscients ou non.

Les clés cryptographiques peuvent être produites et utilisées de différentes manières. Passons en revue ces types de clés cryptographiques, la science qui les sous-tend, ainsi que leurs applications et leur importance.

Types de clés cryptographiques

Les différents types de clés cryptographiques ont des exigences de sécurité différentes et, par conséquent, des cas d'utilisation différents.

Clés symétriques : définition et utilisation

Les clés symétriques permettent un cryptage symétrique. Cela signifie que les clés de chiffrement et de déchiffrement sont identiques. Vous utilisez une seule clé pour verrouiller et déverrouiller la même chose.

Il s'agit d'un type de cryptage très simple, mais suffisant dans de nombreux cas. Les clés symétriques conviennent lorsque la rapidité est essentielle et que les risques de sécurité sont faibles. Les données peuvent être cryptées et décryptées plus rapidement et avec moins de risques de confusion.

Parmi les nombreux cas d'utilisation des clés symétriques, on peut citer la sécurisation des données au repos ou le chiffrement rapide et temporaire de gros volumes de données. Toutefois, le fait de s'appuyer trop longtemps sur des clés symétriques peut induire un faux sentiment de sécurité.

Clés asymétriques : définition et utilisation

Les clés cryptographiques asymétriques sont des paires non appariées : il y a une clé publique et une clé privée.

- La clé publique est distribuée et utilisée pour crypter les données.

- La clé privée est une clé secrète utilisée pour décrypter les données chiffrées.

Les autorités de certification (AC) fournissent des combinaisons de clés publiques/privées à l'aide d'une infrastructure de clés publiques. Le processus d'enregistrement commence avant que le statut du certificat de l'utilisateur ne soit transmis à l'autorité de certification.

Les clés asymétriques offrent un niveau de sécurité plus élevé que les clés symétriques, c'est pourquoi elles sont largement utilisées pour les échanges sécurisés. Les cas d'utilisation comprennent de nombreux éléments tels que les signatures numériques, les communications sécurisées et les certificats SSL/TLS pour les communications sécurisées sur les sites web.

Clés cryptographiques spécifiques à un cas d'utilisation

Hachage des clés

Les clés de hachage sont de taille fixe et sont des résultats irréversibles obtenus à partir d'entrées de taille variable. Le hachage ne nécessite ni n'implique le cryptage ou le décryptage. Ces clés sont utilisées pour des fonctions telles que le hachage de mots de passe ou l'authentification.

Clés de signature numérique

Il s'agit d'un cas d'utilisation spécifique des clés asymétriques. Les clés de signature numérique sont utilisées pour vérifier l'intégrité des données et des communications.

Touches One-Time Pad (OTP)

Il s'agit de clés cryptographiques aléatoires à usage unique. Elles sont utilisées pour des cas uniques, normalement des sessions de communication. Comme ces clés sont autodestructrices, elles sont utiles lorsque la répétition n'est pas nécessaire, en particulier dans les cas où la confidentialité et le secret sont de la plus haute importance.

La science derrière les clés cryptographiques

D'un point de vue conceptuel, les clés cryptographiques ne sont pas complexes et sont donc faciles à comprendre. Mais elles sont rendues possibles par des processus sous-jacents complexes. C'est la science qui les sous-tend qui en fait un outil de sécurité aussi puissant.

Algorithmes de génération de clés

Les algorithmes de génération de clés sont des processus mathématiques qui créent des clés cryptographiques sécurisées pour le cryptage, le décryptage ou les deux.

Les clés symétriques nécessitent des algorithmes pour créer des nombres aléatoires sûrs. Il s'agit essentiellement d'un générateur de nombres aléatoires, qui fournit un seul nombre pour le cryptage et le décryptage. C'est un peu comme un lancer de dés, sauf que les dés ont des surfaces illimitées et qu'il y en a beaucoup.

La génération de clés asymétriques consiste à générer une paire de clés. L'une est privée, l'autre est publique. La clé privée est gardée secrète et n'est utilisée que pour décrypter les données qui ont été cryptées avec la clé publique. Dans ce cas, la clé publique peut être partagée sans risque.

Aléatoire et entropie dans la génération de clés

La génération de clés décrite ci-dessus tient compte de l'importance de l'aléatoire dans la théorie de la cryptographie. Pour que la génération de clés reste réellement aléatoire, les générateurs s'appuient sur des sources d'entropie. Celles-ci sont soit

- Générateurs de nombres aléatoires (RNG)

- Générateurs de nombres pseudo-aléatoires (PRNG)

L'entropie matérielle peut prendre la forme d'une reproduction de sources physiques telles que les mouvements de la souris ou d'autres signaux électriques. L'entropie logicielle provient de données aléatoires collectées à partir des données du système d'exploitation, comme les paquets réseau ou les frappes au clavier.

En général, plus l'entropie est importante dans la génération des clés, plus les clés sont sûres.

Les PRNG sont moins véritablement aléatoires que les RNG (d'où le terme "pseudo" qui précède le RNG). (Les ordinateurs sont des machines déterministes et ne peuvent donc pas être véritablement aléatoires. Au lieu de cela, les PRNG sont initialisés avec une source d'entropie, mais ils ne sont pas entièrement aléatoires parce qu'ils sont déterminés par une graine initiale, et leurs clés sont donc reléguées à une sélection plus restreinte.

La longueur des clés et son impact sur la sécurité

La longueur d'une clé cryptographique se mesure en bits. En général, plus la clé est longue (plus il y a de bits), plus elle est protégée contre les attaques.

La longueur de la clé a une incidence :

- La durabilité du chiffrement contre les attaques

- La faisabilité des attaques par force brute

Ce dernier point est important car les attaques par force brute sont assez courantes. Il est souvent possible d'utiliser des générateurs aléatoires pour tenter des attaques par force brute. Des clés plus longues rendent cette méthode d'attaque moins réalisable.

Meilleures pratiques en matière de gestion et de stockage des clés

Le respect de ces bonnes pratiques en matière de clés cryptographiques réduit les chances de réussite des attaques :

- Centralisation de la gestion des clés pour un meilleur contrôle et une meilleure sécurité

- Utilisation de générateurs de nombres aléatoires

- Éviter les algorithmes faibles

- L'utilisation d'un stockage sécurisé (inviolable HSM inviolables, dispositifs matériels dédiés au stockage à froid, etc.)

- Mise en œuvre de l'accès basé sur les rôles

- Réutilisation et rotation régulière des clés cryptographiques afin de réduire la surface d'attaque plausible.

- Ajouter l'authentification multi-facteurs (MFA)

- Contrôler et auditer régulièrement

Algorithmes cryptographiques courants et échange de clés

Les algorithmes cryptographiques les plus couramment utilisés sont fiables et efficaces. Ils peuvent servir de référence pour les bonnes pratiques en matière d'algorithmes de génération de clés.

Algorithmes de chiffrement symétrique populaires

Voici quelques exemples populaires d'algorithmes de cryptage symétrique passés et présents :

- Norme de chiffrement avancée (AES)

- Norme de cryptage des données (DES)

- Algorithme international de cryptage des données (IDEA)

- Blowfish & TwoFish

- RC6

AES est l'algorithme de cryptage symétrique le plus utilisé aujourd'hui. Il a été développé pour remplacer le DES, qui a été piraté en 2005. Jusqu'à présent, l'AES a résisté à l'épreuve du temps. Par rapport au DES, il offre des clés de chiffrement beaucoup plus longues, de sorte qu'il échoue rarement contre les attaques par force brute.

Blowfish et sa version plus moderne, TwoFish, sont également des successeurs de DES. Ce sont des algorithmes de chiffrement par bloc comme AES, mais avec des clés plus longues (de 32 bits à 448 bits pour Blowfish et de 128 bits à 256 bits pour TwoFish).

Algorithmes de chiffrement asymétrique populaires

Les algorithmes de cryptage asymétrique les plus courants, anciens et actuels, sont les suivants :

- Rivest-Shamir-Adleman (RSA)

- Diffie-Hellman

- Cryptographie à courbe elliptique (ECC)

RSA est le plus ancien de ces algorithmes, développé en 1977. Il utilise la factorisation du produit de deux nombres premiers pour fournir un cryptage allant de 1024 bits à 2048 bits. Il s'agit d'une méthode puissante, dont le principal inconvénient réside dans les exigences de cette puissance. En effet, elle offre l'un des processus de décryptage les plus lents, mais cette lenteur s'accompagne d'un niveau de sécurité incomparable.

Une courbe ECC peut potentiellement atteindre un niveau de cryptage encore plus puissant, jusqu'à 15 360 bits. Elle est plus largement considérée comme l'avenir du cryptage.

L'importance de la sécurité des clés : Meilleures pratiques pour l'utilisation des clés cryptographiques

La sécurité des clés est cruciale si vous voulez que vos clés cryptographiques servent l'objectif pour lequel elles ont été conçues. Pour garantir cette sécurité, vous devez comprendre quelques facteurs.

Nous avons abordé la plupart des bonnes pratiques dans des circonstances spécifiques. Pour rappel, il s'agit des meilleures pratiques qui doivent être observées pour toute utilisation de clé cryptographique afin de garantir un niveau de sécurité maximal.

Protéger les clés cryptographiques contre les accès non autorisés

Pour éviter tout accès non autorisé, il suffit de garder ses clés secrètes. Un accès non autorisé peut compromettre toutes les données chiffrées. Plusieurs actions malveillantes sont alors possibles.

Une sécurité robuste peut être offerte par le biais de :

- Modules de sécurité matérielle

- Systèmes de permissions solides

- Une formation de qualité et une vigilance constante

Distribution et transmission sécurisées des clés

La distribution et la transmission des clés constituent un domaine de vulnérabilité. Il est donc crucial d'établir des connexions sécurisées entre les parties concernées. Pendant l'échange, l'interception est possible, ce qui met en péril les données cryptées.

Les protocoles d'échange sécurisés tels que l'échange de clés Deffie-Hellman constituent une étape cruciale pour garantir la sécurité. En outre, n'utilisez que des canaux sécurisés (TLS) pour vous défendre contre les tentatives d'attaques de type "Man-In-The-Middle" (MITM).

Grâce à ces mesures, vous avez toutes les chances de vous assurer que seules les personnes autorisées reçoivent les bonnes clés.

Stratégies de révocation et de rotation des clés

Même en respectant les meilleures pratiques, vous risquez d'être victime d'une attaque ou même d'une exposition accidentelle.

Des plans de sauvegarde pour la révocation et la rotation des clés doivent être mis en place pour faire face à ces menaces, qui peuvent survenir à tout moment.

La rotation régulière des clés et la révocation des clés compromises limitent la surface d'attaque possible. En d'autres termes, cela réduit la fenêtre d'opportunité dans laquelle les attaquants pourraient tirer parti des vulnérabilités. La rotation des clés est donc l'une des rares mesures permanentes permettant de protéger les données et les communications au fil du temps.

Utiliser des touches différentes pour des objectifs différents

La compartimentation est le mot d'ordre du jour. Il s'agit d'une mesure de gestion des clés destinée à diversifier votre sécurité et à traiter les zones à haut risque de manière plus appropriée.

Utiliser des touches différentes pour :

- Isolement des objectifs spécifiques

- Réduire l'impact de la compromission d'une clé

- Compartimentage des accès

- Assouplir la rotation des clés

Utilisation de mécanismes sécurisés de stockage des clés

Outre la rotation et le remplacement des clés, vous devez les placer dans un lieu de stockage sécurisé. Plusieurs options s'offrent à vous à cette fin :

- Plates-formes de confiance

- Modules de sécurité matérielle

- Cartes à puce

- Coffres-forts de clés (par exemple, Azure Key Vault)

- Services sécurisés de gestion de l'informatique en nuage

- Dispositifs physiques, hors ligne

- Centres de données sécurisés

- Plus d'informations

Mise en œuvre de l'authentification multifactorielle

L'authentification multifactorielle (AMF) constitue un niveau de sécurité supplémentaire pour vos systèmes et vos comptes d'utilisateurs. Elle exige plusieurs formes d'authentification avant d'accorder l'accès à des zones sensibles.

L'AMF entretient une relation synergique et complémentaire avec les clés cryptographiques. Leur utilisation judicieuse et combinée permet de maximiser la sécurité contre les attaques par force brute et autres.

Applications des clés cryptographiques dans le monde réel

Les clés cryptographiques font partie intégrante de nombreuses fonctionnalités quotidiennes.

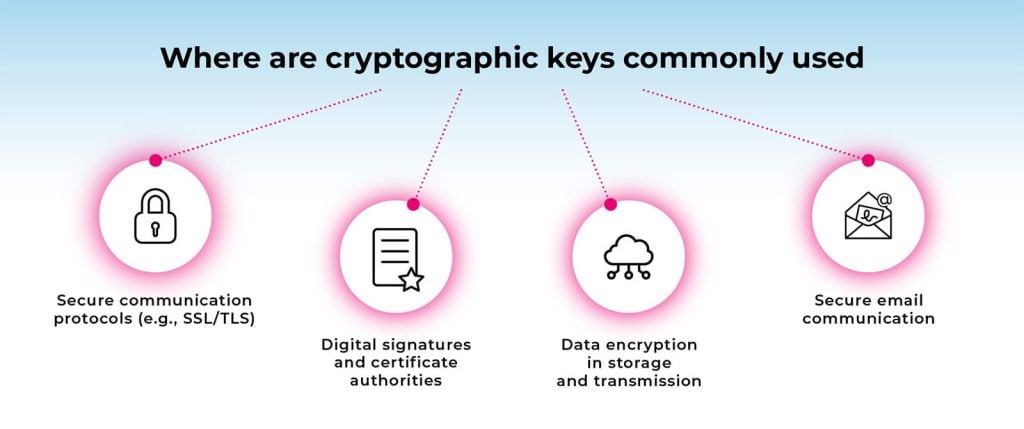

Protocoles de communication sécurisés (par exemple, SSL/TLS)

Les clés cryptographiques sont essentielles pour créer des canaux de communication sécurisés sur l'internet. Les clés publiques et privées sont utilisées ensemble pour le cryptage asymétrique au cours du processus d'échange SSL/TLS.

Signatures numériques et autorités de certification

Les signatures numériques reposent sur des échanges de clés cryptographiques pour vérifier l'authenticité. Elles sont utilisées pour signer numériquement des documents ou vérifier l'authenticité des communications. Normalement, l'expéditeur fournit une clé privée pour générer une signature numérique unique. La clé publique correspondante peut la vérifier.

Cryptage des données lors du stockage et de la transmission

Les clés cryptographiques symétriques et asymétriques sont toutes deux utilisées pour sécuriser les données au repos et/ou pendant la transmission. L'une ou l'autre peut être utilisée à ces fins.

Communication sécurisée par courrier électronique

Les clés cryptographiques peuvent être utilisées pour permettre le cryptage de bout en bout du courrier électronique et d'autres types de communication. Les clés privées et publiques asymétriques sont utilisées pour crypter puis décrypter le message.

Ces mesures garantissent que seul le destinataire prévu peut lire le contenu du message. L'écoute et l'interception sont rendues beaucoup plus difficiles.

Le bilan

Les clés cryptographiques constituent un élément important de la cybersécurité. Les applications que les utilisateurs utilisent normalement en tirent parti d'une manière que la plupart d'entre eux ne peuvent ni voir ni comprendre. Néanmoins, ceux qui proposent des applications aux utilisateurs finaux doivent connaître les meilleures pratiques pour s'assurer que les informations ne sont accessibles qu'aux destinataires prévus.

Les clés cryptographiques sont un élément essentiel de la sécurité des données. Elles empêchent l'interception, les attaques MITM et les attaques par force brute.

Pour renforcer votre sécurité, vérifiez vos propres processus de clés cryptographiques. Testez leur sécurité à l'aide de tests de pénétration et cherchez des moyens de sécuriser davantage vos communications. Quel que soit le niveau de sécurité de vos données, vous devez toujours vous efforcer de les rendre plus sûres contre les cyberattaques.