Una clave criptográfica transforma un texto plano en texto cifrado y luego de nuevo en texto plano. Las claves criptográficas son cadenas de caracteres aleatorios colocados en un orden determinado.

La finalidad de las claves criptográficas es alterar los datos para protegerlos del robo. Se le puede llamar cifrar, alterar, transformar o codificar; todos ellos son descriptores precisos. La idea es convertir el texto plano (normalmente código) en un galimatías descifrable, al menos a los ojos de cualquiera que intente robarlo o interceptarlo.

Sin la clave, un espectador no puede entender lo que está viendo. Naturalmente, esto ofrece muchas ventajas en materia de ciberseguridad. La prevención del fraude, el robo de propiedad intelectual y la ingeniería inversa son algunas de las más importantes. Por eso las claves criptográficas están omnipresentes en la vida de la mayoría de las personas, se den cuenta o no.

Las claves criptográficas pueden producirse y utilizarse de varias maneras. Repasemos esos tipos de claves criptográficas, la ciencia que las sustenta y sus aplicaciones e importancia.

Tipos de claves criptográficas

Los distintos tipos de claves criptográficas tienen diferentes requisitos de seguridad y, por tanto, diferentes casos de uso.

Claves simétricas: definición y uso

Las claves simétricas permiten el cifrado simétrico. Esto significa que las claves de cifrado y descifrado son las mismas. Se utiliza una misma clave para cifrar y descifrar lo mismo.

Se trata de un tipo de cifrado criptográfico muy sencillo, pero suficiente en muchos escenarios. Las claves simétricas son adecuadas cuando la velocidad es esencial y los riesgos de seguridad son bajos. Los datos pueden cifrarse y descifrarse más rápidamente y con menos posibilidades de confusión.

Dos de los muchos casos de uso de las claves simétricas son la seguridad de los datos en reposo o el cifrado rápido y temporal de grandes volúmenes de datos. Sin embargo, confiar en las claves simétricas durante demasiado tiempo puede inducir una falsa sensación de seguridad.

Claves asimétricas: definición y uso

Las claves criptográficas asimétricas son pares no coincidentes: hay una clave pública y una clave privada.

- La clave pública se distribuye y se utiliza para cifrar datos.

- La clave privada es una clave secreta que se utiliza para descifrar los datos cifrados.

Las autoridades de certificación (CA) proporcionan combinaciones de claves públicas y privadas utilizando una infraestructura de clave pública. El proceso de registro comienza antes de que el estado del certificado del usuario se transmita a la CA.

Las claves asimétricas ofrecen un mayor nivel de seguridad que las simétricas, por lo que se utilizan mucho para intercambios seguros. Los casos de uso incluyen muchas cosas, como firmas digitales, comunicación segura y certificados SSL/TLS para la comunicación segura de sitios web.

Claves criptográficas específicas para cada caso

Claves hash

Las claves hash tienen un tamaño fijo y son resultados irreversibles derivados de entradas de tamaños variables. El hashing no requiere ni implica cifrado ni descifrado. Estas claves se utilizan para funciones como el hashing de contraseñas o la autenticación.

Claves de firma digital

Se trata de un caso de uso específico de las claves asimétricas. Las claves de firma digital se utilizan para verificar la integridad de los datos y las comunicaciones.

Teclas de un solo uso (OTP)

Son claves criptográficas aleatorias de un solo uso. Se utilizan para casos puntuales, normalmente sesiones de comunicación. Como estas claves se autodestruyen, son útiles cuando no es necesaria la repetición, especialmente en casos en los que la privacidad/secreto son de suma importancia.

La ciencia de las claves criptográficas

Conceptualmente, las claves criptográficas no son complejas y, por tanto, son fáciles de entender. Pero son posibles gracias a complejos procesos subyacentes. La ciencia que las sustenta es lo que las convierte en una herramienta de seguridad tan poderosa.

Algoritmos de generación de claves

Los algoritmos de generación de claves son procesos matemáticos que crean claves criptográficas seguras para el cifrado, el descifrado o ambos.

Las claves simétricas requieren algoritmos para crear números aleatorios seguros. Básicamente, se trata de un generador de números aleatorios que proporciona un número tanto para cifrar como para descifrar. Es como tirar un dado, con la diferencia de que los dados tienen superficies ilimitadas y hay muchos dados.

Con la generación de claves asimétricas, se genera un par de claves. Una es privada y la otra pública. La clave privada se mantiene en secreto y sólo se utiliza para descifrar los datos cifrados con la clave pública. En estos casos, la clave pública puede compartirse sin riesgo.

Aleatoriedad y entropía en la generación de claves

La generación de claves descrita anteriormente sigue la importancia de la aleatoriedad en la teoría de la criptografía. Para que la generación de claves sea realmente aleatoria, los generadores recurren a fuentes de entropía. Éstas son:

- Generadores de números aleatorios (RNG)

- Generadores de números pseudoaleatorios (PRNG)

La entropía basada en hardware puede venir en forma de réplicas de fuentes físicas como los movimientos del ratón u otras señales eléctricas. La entropía basada en software procede de datos aleatorios recogidos de datos del sistema operativo, como paquetes de red o pulsaciones de teclas.

En general, cuanta más entropía se emplee en la generación de claves, más seguras serán éstas.

De los dos, los PRNG son menos verdaderamente aleatorios. (Los ordenadores son máquinas deterministas y, por tanto, no pueden ser verdaderamente aleatorios. En cambio, los PRNG se inicializan con una fuente de entropía, pero no son totalmente aleatorios porque están determinados por una semilla inicial y, por tanto, sus claves quedan relegadas a una selección más pequeña.

Longitud de la clave y su impacto en la seguridad

La longitud de una clave criptográfica se mide en bits. En general, cuanto más larga es la clave (más bits), más segura es frente a los ataques.

La longitud de la clave afecta:

- La durabilidad del cifrado frente a los ataques

- Viabilidad de los ataques de fuerza bruta

Esto último es significativo, ya que los ataques de fuerza bruta son bastante comunes. A menudo es posible utilizar generadores aleatorios para intentar ataques de fuerza bruta. Las claves más largas hacen que esto sea menos factible como método de ataque.

Mejores prácticas de gestión y almacenamiento de claves

Seguir estas buenas prácticas con las claves criptográficas reduce las posibilidades de éxito de los ataques:

- Centralizar la gestión de claves para un mayor control y seguridad

- Uso de generadores de números aleatorios por hardware

- Evitar algoritmos débiles

- Utilizar un almacenamiento seguro (a prueba de manipulaciones HSM, dispositivos de hardware dedicados al almacenamiento en frío, etc.)

- Acceso basado en funciones

- Retirar y rotar las claves criptográficas con regularidad para reducir la superficie de ataque plausible.

- Añadir autenticación multifactor (MFA)

- Supervisión y auditoría periódicas

Algoritmos criptográficos comunes e intercambio de claves

Los algoritmos criptográficos más utilizados son fiables y eficaces. Puede utilizarlos como referencia de buenas prácticas en algoritmos de generación de claves.

Algoritmos populares de cifrado simétrico

Algunos ejemplos populares de algoritmos de cifrado simétrico pasados y presentes son:

- Estándar de cifrado avanzado (AES)

- Estándar de cifrado de datos (DES)

- Algoritmo Internacional de Cifrado de Datos (IDEA)

- Blowfish y TwoFish

- RC6

AES es el algoritmo de cifrado simétrico más utilizado en la actualidad. Se desarrolló como sustituto de DES, que fue descifrado en 2005. Hasta ahora, AES ha resistido el paso del tiempo. En comparación con DES, ofrece claves de cifrado mucho más largas, por lo que rara vez falla frente a ataques de fuerza bruta.

Blowfish y su versión más moderna, TwoFish, también son sucesores de DES. Ambos son cifradores de bloques como AES, pero con claves más largas (de 32 a 448 bits para Blowfish y de 128 a 256 bits para TwoFish).

Algoritmos populares de cifrado asimétrico

Los algoritmos de cifrado asimétrico más comunes en el pasado y el presente son:

- Rivest-Shamir-Adleman (RSA)

- Diffie-Hellman

- Criptografía de curva elíptica (ECC)

RSA es el más antiguo de estos algoritmos, desarrollado en 1977. Utiliza la factorización del producto de dos números primos para ofrecer un cifrado de entre 1024 y 2048 bits. Es un método potente, cuyo principal inconveniente es la exigencia de esa potencia. Es decir, ofrece uno de los procesos de descifrado más lentos, pero esa lentitud viene acompañada de un nivel de seguridad incomparable.

Una curva ECC puede alcanzar potencialmente un nivel de cifrado aún más potente, hasta 15.360 bits. Se considera el futuro del cifrado.

La importancia de la seguridad de las claves: Buenas prácticas en el uso de claves criptográficas

La seguridad de las claves es crucial si quieres que tus claves criptográficas sirvan para el propósito para el que fueron diseñadas. Para garantizar esta seguridad, debes comprender algunos factores.

Hemos tocado la mayoría de las mejores prácticas para circunstancias específicas. Para reiterar, estas son las mejores prácticas que deben observarse con todo uso de claves criptográficas para garantizar el máximo nivel de seguridad.

Proteger las claves criptográficas de accesos no autorizados

Evitar el acceso no autorizado consiste simplemente en mantener las claves en secreto. Un acceso no autorizado puede poner en peligro todos los datos encriptados. En ese momento son posibles varias acciones maliciosas.

Se puede ofrecer una seguridad robusta mediante:

- Módulos de seguridad de hardware

- Sistemas de permisos sólidos

- Formación de calidad y vigilancia constante

Distribución y transmisión seguras de claves

La distribución y transmisión de claves es un área de vulnerabilidad. Por eso es crucial establecer conexiones seguras entre las partes implicadas. Durante el intercambio, la interceptación es posible, dejando los datos cifrados en peligro.

Los protocolos de intercambio seguro, como el intercambio de claves Deffie-Hellman, son un paso crucial para garantizar la seguridad. Además, utilice únicamente canales seguros (TLS) para defenderse de los intentos de ataques Man-In-The-Middle (MITM).

Con estos pasos, tendrá más posibilidades de asegurarse de que sólo las partes autorizadas reciben las claves correctas.

Estrategias de revocación y rotación de claves

Incluso si se observan las mejores prácticas, existe la posibilidad de que se produzca un ataque o incluso una exposición accidental.

Para hacer frente a estas amenazas, que pueden surgir de un momento a otro, hay que disponer de planes de seguridad de revocación y rotación de claves.

La rotación periódica de las claves y la revocación de las claves comprometidas limitan la posible superficie de ataque. En otras palabras, esto presenta una ventana de oportunidad más pequeña en la que los atacantes podrían aprovecharse de las vulnerabilidades. La rotación de claves es, por tanto, una de las pocas medidas permanentes que pueden proteger los datos y las comunicaciones a lo largo del tiempo.

Utilizar distintas teclas para distintos fines

Compartimentación es la palabra del día. Piense en ella como una medida de gestión de claves destinada a diversificar su seguridad y gestionar las áreas de mayor riesgo de forma más adecuada.

Utiliza diferentes teclas para:

- Aislar objetivos específicos

- Reducir el impacto de una clave comprometida

- Compartimentación de los accesos

- Flexibilidad en la rotación de llaves

Utilización de mecanismos seguros de almacenamiento de claves

Además de rotar y sustituir las llaves, debe guardarlas en un lugar seguro. Para ello tiene varias opciones:

- Plataformas de confianza

- Módulos de seguridad de hardware

- Tarjetas inteligentes

- Bóvedas de claves (por ejemplo, Azure Key Vault)

- Servicios seguros de gestión de la nube

- Dispositivos físicos sin conexión

- Centros de datos seguros

- Más

Implantación de la autenticación multifactor

La autenticación multifactor (MFA) proporciona una capa adicional de seguridad para sus sistemas y cuentas de usuario. Requiere más formas de autenticación antes de conceder el acceso a cualquier área sensible.

La AMF tiene una relación sinérgica y complementaria con las claves criptográficas. Utilizarlas sabiamente y de forma combinada maximiza la seguridad contra la fuerza bruta y otros ataques.

Aplicaciones reales de las claves criptográficas

Las claves criptográficas son una parte común de muchas funcionalidades cotidianas.

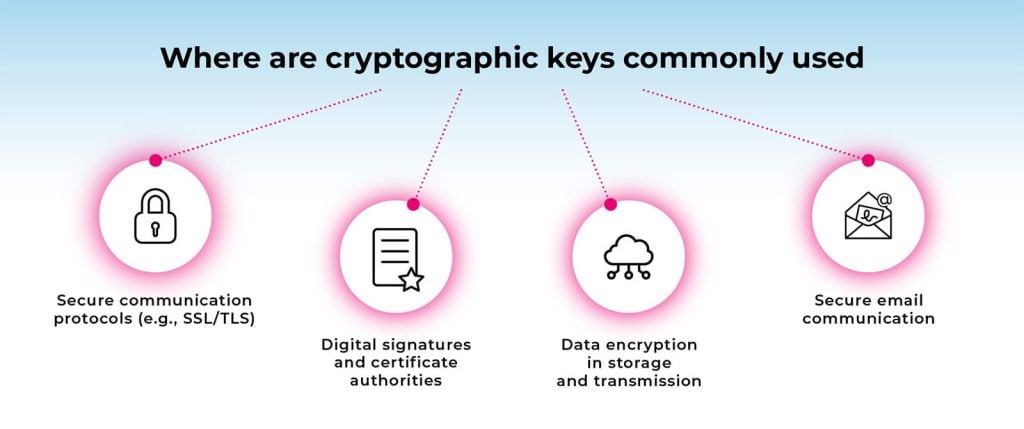

Protocolos de comunicación seguros (por ejemplo, SSL/TLS)

Las claves criptográficas son cruciales para crear canales de comunicación seguros en Internet. Las claves públicas y privadas se aplican conjuntamente para el cifrado asimétrico durante el proceso de intercambio SSL/TLS.

Firmas digitales y autoridades de certificación

Las firmas digitales se basan en intercambios de claves criptográficas para verificar la autenticidad. Se aplican al firmar digitalmente documentos o verificar la autenticidad de las comunicaciones. Normalmente, el remitente proporciona una clave privada para generar una firma digital única. La clave pública correspondiente puede verificarla.

Cifrado de datos en almacenamiento y transmisión

Tanto las claves criptográficas simétricas como las asimétricas se utilizan para proteger los datos en reposo y/o durante su transmisión. Cualquiera de las dos opciones puede servir para estos fines.

Comunicación segura por correo electrónico

Las claves criptográficas permiten cifrar de extremo a extremo el correo electrónico y otros tipos de comunicación. Las claves públicas y privadas asimétricas se utilizan para cifrar y descifrar el mensaje.

Estas medidas garantizan que sólo el destinatario previsto pueda leer el contenido del mensaje. Las escuchas y la interceptación resultan mucho más difíciles.

Lo esencial

Las claves criptográficas son una parte importante de la ciberseguridad. Las aplicaciones que utiliza la gente normalmente se aprovechan de ellas de una forma que la mayoría de los usuarios no pueden ver ni entender. No obstante, quienes ofrecen aplicaciones a los usuarios finales deben conocer las mejores prácticas para garantizar que solo acceden a la información los destinatarios previstos.

Las claves criptográficas son una parte crucial de la seguridad de los datos. Evitan la interceptación, los ataques MITM y los ataques de fuerza bruta.

Para mejorar tu seguridad, audita tus propios procesos de claves criptográficas. Compruebe su seguridad con pruebas de penetración y busque formas de asegurar aún más su comunicación. Por muy seguros que estén tus datos, siempre debes esforzarte por hacerlos más seguros frente a los ciberataques.