J'ai récemment eu le plaisir, avec Jouni Welander, notre responsable des ventes de blindage, de participer à un groupe de réflexion avec d'éminents experts en sécurité issus de banques, de systèmes de paiement et de gouvernements de toute l'Europe.

De quoi a-t-on discuté ?

Le sujet de discussion était la sécurité des applications mobiles. Pour la plupart des banques participantes, le mobile est désormais le principal canal d'interaction avec leurs clients. La sécurité des services bancaires mobiles est donc devenue un sujet d'actualité.

Il était intéressant d'entendre comment la pratique a changé au cours des dernières années, avec l'implication de la cybersécurité dans le développement d'applications mobiles qui s'est "déplacée vers la gauche". Cela signifie, du moins pour nos experts, que l'époque de la réactivité est révolue. Ils participent désormais de manière proactive à la spécification de nouvelles applications et fonctionnalités, en veillant à ce que la sécurité soit prise en compte dès le début du processus. C'est logique, car ils constatent une augmentation de la fraude par le biais du canal mobile à mesure que les fonctionnalités se développent.

Nos experts se sont auto-sélectionnés comme étant intéressés par la sécurité des applications mobiles. Il serait intéressant de savoir si cette approche proactive est une pratique courante. Les données de recherche de l'iSMG suggèrent que cette meilleure pratique n'est pas encore la norme.

L'étude de l'iSMG a également révélé que 50 % des banques externalisent le développement de leurs applications mobiles, tandis que 19 % d'entre elles achètent une solution en marque blanche. L'iSMG a souligné que cela entraînait une perte de visibilité sur la mise en œuvre des contrôles de sécurité. Le groupe de réflexion a estimé qu'il n'était pas nécessaire d'en arriver là. Une approche proactive de la sécurité, avec les experts en sécurité de la banque impliqués dans la spécification des exigences d'externalisation, donne à la banque la flexibilité de prendre des décisions commerciales internes ou externes sans impact sur la sécurité.

Ebook

Prêt à approfondir ?

Obtenez gratuitement notre livre sur la sécurité des fintechs.

La majorité des participants étant très préoccupés par la sécurité des API et la manière dont l'application mobile peut devenir un vecteur de l'écosystème au sens large, la conversation s'est orientée vers l'ingénierie inverse des applications.

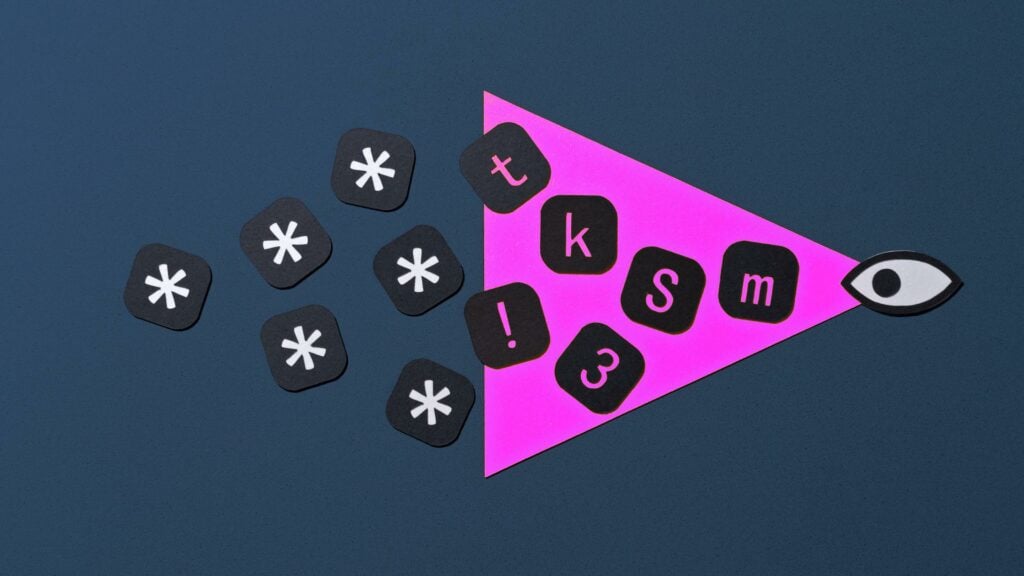

Les participants et leurs équipes ont mis en pratique un grand nombre de bonnes pratiques en matière de sécurité mobile : par exemple, les connexions réseau ont été verrouillées pour éviter les attaques de type "man-in-the-middle", et les applications ont été soumises à des tests statiques et dynamiques de sécurité des applications (SAST/DAST) avant d'être publiées. Le SAST/DAST valide le périmètre de l'application, en vérifiant que ses interfaces sont judicieusement définies de manière à ne pas créer de risques inutiles pour la sécurité. Ce type de test n'évalue généralement pas la facilité avec laquelle il est possible de pénétrer dans le périmètre de l'application et d'analyser le code d'une application - une forme d'attaque appelée rétro-ingénierie.

L'ingénierie inverse peut révéler des secrets sur la façon dont l'application se connecte au reste de l'écosystème. En extrayant ces secrets, un pirate acquiert les connaissances nécessaires pour attaquer le reste de l'écosystème. C'est pourquoi la défense des applications mobiles contre l'ingénierie inverse est importante pour la sécurité des API.

Après avoir illustré la rapidité avec laquelle des secrets peuvent être extraits du code d'une application, la majorité des participants ont promis d'approfondir la sécurité de leur propre application.

Si vous souhaitez en savoir plus sur la manière d'empêcher l'ingénierie inverse des applications mobiles, consultez les solutions d'Application Shielding de Verimatrix.

Découvrez comment nous pouvons vous aider à protéger votre entreprise :

- Applications mobiles et API

- Contenu vidéo

- Paiements numériques