Le reconditionnement d'applications mobiles (parfois appelé attaque par clonage) touche les développeurs de toutes tailles - des start-ups aux grandes entreprises. Quelle que soit la taille de votre entreprise ou le nombre d'utilisateurs qui téléchargent votre application, il est important que tous les développeurs et éditeurs soient conscients de ce vecteur d'attaque. Le reconditionnement d'applications offre aux attaquants un moyen facile d'utiliser votre propre propriété intellectuelle contre vous et vos clients. Historiquement, les attaques par reconditionnement ont été le moyen le plus courant de déployer des logiciels malveillants sur les appareils intelligents.

Qu'est-ce qu'une attaque par reconditionnement ?

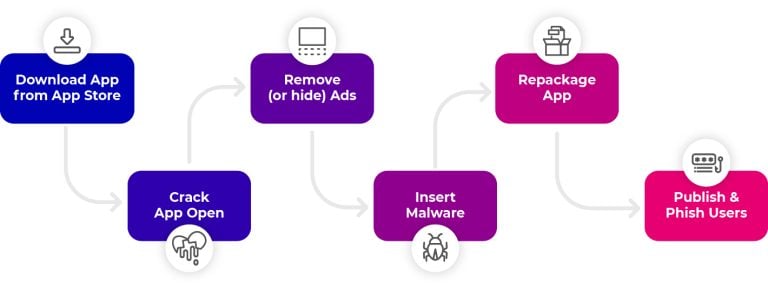

Lorsqu'un pirate reconditionne une application à ses propres fins, il suit généralement les cinq étapes suivantes :

- Prenez l'application originale dans le magasin d'applications (par exemple, Google Play). Pour ce faire, il suffit d'utiliser un navigateur web.

- Ouvrez l'application - des outils open source sont disponibles gratuitement et permettent à un pirate de faire cela très facilement.

- Modifier l'application - un pirate apportera des modifications à votre application pour l'adapter à son objectif.

- Repackage de l'application à l'aide d'outils de développement standard.

- Convaincre les utilisateurs de télécharger l'application reconditionnée - les criminels sont extrêmement compétents en matière d'hameçonnage et d'autres astuces pour amener les utilisateurs à télécharger des applications malveillantes et illégitimes.

Une attaque de cette nature est très efficace parce qu'elle est basée sur la propriété intellectuelle originale du développeur. Cela signifie que, du point de vue de l'utilisateur, l'application reconditionnée se comporte exactement comme il s'y attend. L'interface utilisateur est la même et peut tromper les utilisateurs les plus avertis, les laissant inconscients du fait qu'ils ont en fait installé un logiciel malveillant. Les attaques par reconditionnement sont également faciles à réaliser - il n'est pas nécessaire de faire appel à la magie du dark web. Les outils et les connaissances sont tous disponibles gratuitement. Les cybercriminels sont attirés par cette forme d'attaque parce qu'elle offre un énorme retour sur un investissement minuscule. Sans citer de noms, examinons quelques exemples d'utilisation du reconditionnement d'applications à des fins malveillantes :

Repackaging d'une application vidéo over the top (OTT)

Les applications de streaming vidéo sont une cible fréquente pour les reconditionnements. La nature de ces applications offre aux cybercriminels un bon matériel d'hameçonnage, ce qui maximise le retour sur investissement de l'attaquant. Par exemple, si le service est financé par la publicité, les utilisateurs seront probablement intéressés par une version "sans publicité" de l'application. En fait, dans de nombreux cas, les utilisateurs recherchent activement une version "sans publicité". Pour attirer des victimes consentantes, les attaquants modifient l'application OTT légitime en supprimant les publicités. Après avoir supprimé les publicités (et donc vos efforts de monétisation), ils apportent d'autres modifications cachées à l'application, comme l'intégration d'un logiciel espion qui siphonne les informations d'identification de l'utilisateur.

Ce sont ces modifications cachées qui récompensent les attaquants. Les applications médiatiques reconditionnées privent les opérateurs de services de leurs recettes publicitaires. Mais ce qui est peut-être encore plus dommageable, c'est lorsque l'attaque est révélée et que l'application et la marque d'un opérateur sont associées à une violation de données personnelles. Dès que le nom de votre entreprise fait la une des journaux pour une faille de sécurité, sa réputation et sa valeur chutent en même temps que ses revenus.

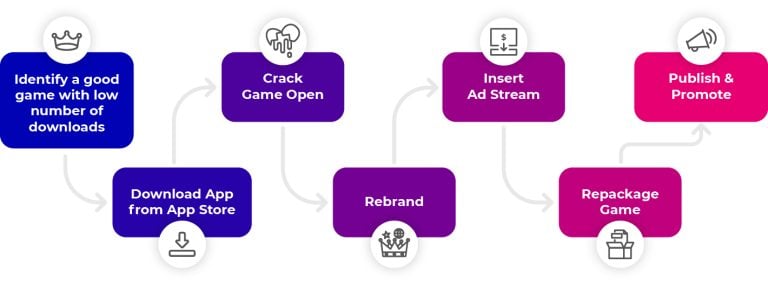

Le vol de propriété intellectuelle (PI)

Les boutiques d'applications regorgent de jeux attrayants et divertissants qui n'ont jamais eu la popularité qu'ils méritaient. Pour ajouter l'insulte à l'injure, ces jeux sont des cibles parfaites pour les pirates. Les criminels s'emparent d'un jeu peu connu, en modifient la marque, y ajoutent de la publicité qui leur rapporte de l'argent, puis le republient sur les boutiques d'applications comme s'ils l'avaient développé eux-mêmes. En moins d'une journée d'efforts, les criminels peuvent acquérir un flux de revenus raisonnablement rentable (qui leur rapporte généralement plus d'argent que le développeur original n'en a jamais gagné).

Comment prévenir les attaques par reconditionnement

Toutes les applications installées sur les appareils Android ou iOS doivent être signées par le développeur - il n'est pas possible d'installer une application non signée. Pour les développeurs, la première ligne de défense consiste simplement à empêcher un pirate de resigner l'application à l'aide des outils de développement standard. Si un attaquant parvient à résigner l'application, il peut la présenter comme étant la sienne. La deuxième ligne de défense consiste à empêcher les modifications du code à l'aide de la technologie Anti-Tamper. Celle-ci empêche un pirate de modifier le code exécutable et l'empêche d'apporter des changements à votre application ou d'insérer du code supplémentaire.

Les solutions Verimatrix Shielding constituent une défense solide contre les attaques par reconditionnement. Une application Android ou iOS protégée par ces solutions faciles à mettre en œuvre peut valider que le certificat de signature provient du développeur d'origine. Un solide réseau anti-sabotage est imbriqué dans le code fonctionnel, qui valide en permanence que le code n'a pas été modifié pendant son exécution.