El reempaquetado de aplicaciones móviles (a veces denominado ataque de clonación) afecta a desarrolladores de todos los tamaños, desde empresas de nueva creación hasta grandes compañías. Independientemente del tamaño de su operación o del número de usuarios que descarguen su aplicación, es importante que todos los desarrolladores y editores sean conscientes de este vector de ataque. El reempaquetado de aplicaciones proporciona a los atacantes una vía fácil para utilizar su propia propiedad intelectual contra usted y sus clientes. Históricamente, los ataques de reempaquetado han sido el vehículo más común para desplegar malware en dispositivos inteligentes.

¿Qué es un ataque de reempaquetado?

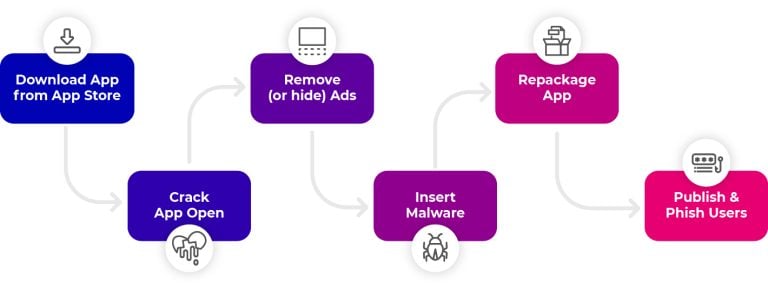

Cuando un atacante reempaqueta una aplicación para sus propios fines, suele seguir estos 5 pasos:

- Coge la aplicación original de la tienda de aplicaciones (por ejemplo, Google Play). Esto puede hacerse usando poco más que un navegador web.

- Crackear la aplicación: las herramientas de código abierto están disponibles de forma gratuita y facilitan mucho esta tarea a un atacante.

- Modificar la aplicación: un atacante realizará cambios en tu aplicación para adaptarla a sus fines.

- Vuelva a empaquetar la aplicación utilizando herramientas de desarrollo estándar.

- Convencer a los usuarios para que descarguen la aplicación reempaquetada: los delincuentes son muy hábiles con el phishing y otros trucos para conseguir que los usuarios descarguen aplicaciones maliciosas e ilegítimas.

Un ataque de esta naturaleza es muy eficaz porque se basa en la IP original del desarrollador. Esto significa que, desde la perspectiva del usuario, la aplicación reempaquetada se comporta tal y como cabría esperar. La experiencia del usuario es la misma y puede engañar incluso a los usuarios más experimentados, haciéndoles ignorar que en realidad han instalado malware. Los ataques de reempaquetado también son fáciles de realizar: no se necesita magia de la web oscura. Las herramientas y los conocimientos son de libre acceso. Los ciberdelincuentes se sienten atraídos por esta forma de ataque porque ofrece una enorme rentabilidad a cambio de una inversión minúscula. Sin citar nombres, veamos algunos ejemplos de cómo se ha utilizado el reempaquetado de aplicaciones con fines maliciosos:

Reempaquetar una aplicación de vídeo over the top (OTT)

Las aplicaciones de streaming de vídeo son un objetivo frecuente para el reempaquetado. La naturaleza de éstas ofrece un buen material de phishing para los ciberdelincuentes, maximizando el retorno de la inversión del atacante. Por ejemplo, si el servicio se financia con publicidad, es probable que los usuarios estén interesados en una versión "sin publicidad" de la aplicación. De hecho, en muchos casos, los usuarios buscarán activamente una versión "sin publicidad". Para atraer a víctimas dispuestas, los atacantes modifican la aplicación OTT legítima eliminando los anuncios. Después de despojar a las aplicaciones de anuncios (y, por tanto, de sus esfuerzos de monetización), también realizarán otras modificaciones ocultas en la aplicación, como la incrustación de spyware que desvía las credenciales del usuario.

Son estas modificaciones ocultas las que dan al atacante su recompensa. Las aplicaciones multimedia reempaquetadas privan a los operadores de servicios de sus ingresos publicitarios. Sin embargo, tal vez sea aún más perjudicial cuando el ataque queda al descubierto y la aplicación y la marca de un operador se asocian a una violación de datos personales. En cuanto el nombre de su empresa aparece en los titulares por una brecha de seguridad, la reputación y el valor caen en picado junto con los ingresos.

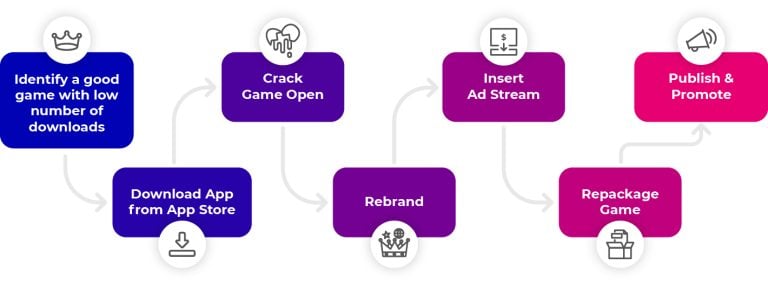

Robo de propiedad intelectual

Las tiendas de aplicaciones están llenas de juegos atractivos y entretenidos que nunca alcanzaron la popularidad que merecían. Para colmo de males, estos juegos son objetivos perfectos para los atacantes. Los delincuentes cogen un juego poco conocido, le cambian la marca, le añaden publicidad con la que pagan al atacante y lo vuelven a publicar en las tiendas de aplicaciones como si lo hubieran desarrollado ellos mismos. Por menos de un día de esfuerzo, los delincuentes pueden hacerse con una fuente de ingresos razonablemente rentable (que suele reportarles más dinero del que ganó el desarrollador original).

Cómo prevenir los ataques de reempaquetado

Todas las aplicaciones instaladas en dispositivos Android o iOS deben estar firmadas por el desarrollador: no es posible instalar una aplicación sin firmar. Para los desarrolladores, la primera línea de defensa consiste simplemente en impedir que un atacante renuncie a la aplicación utilizando las herramientas estándar para desarrolladores. Si un atacante es capaz de renunciar a la aplicación, puede presentarla como propia. La segunda línea de defensa es detener las modificaciones de código utilizando la tecnología Anti-Tamper. Esto impide que un atacante modifique el código ejecutable y le impide realizar cambios en su aplicación o insertar código adicional.

Las soluciones de blindaje de Verimatrix proporcionan una sólida defensa contra los ataques de reempaquetado. Una aplicación Android o iOS protegida con estas soluciones de fácil implementación puede validar que el certificado de firma es del desarrollador original. Una sólida red antimanipulación se entrelaza con el código funcional, que valida constantemente que el código no ha sido modificado mientras se ejecuta.