De nos jours, il est rare de connaître parfaitement l'origine de tout son code. C'est peut-être tellement rare que même les développeurs les plus perspicaces ne peuvent pas affirmer avec certitude qu'ils peuvent suivre à la trace le chemin que leur code a emprunté pour arriver jusqu'à eux. Cela se traduit par la nécessité de travailler à partir d'une hypothèse très importante : votre logiciel peut être vulnérable et vous devez faire preuve d'une vigilance proactive pour garantir sa sécurité.

La chaîne d'approvisionnement en logiciels est exactement cela - une très longue chaîne qui peut amener les entreprises de logiciels à utiliser du code provenant d'options de source ouverte et même du code de troisième, quatrième et cinquième partie. En cours de route, que s'est-il passé et qui a été impliqué ? C'est la dépendance inévitable d'aujourd'hui à l'égard du regroupement de codes existants plutôt qu'à l'égard de la création de codes véritablement personnalisés qui crée ce besoin permanent de vigilance.

Les progiciels ont des origines communes

Les dirigeants de toute organisation, qu'ils proposent et distribuent des solutions logicielles ou qu'ils utilisent simplement des logiciels tiers, doivent comprendre que les bibliothèques utilisées sont très susceptibles de provenir de plusieurs, voire, dans certains cas, de nombreuses sources. En fait, la nomenclature des logiciels (SBOM) est de plus en plus considérée comme un outil attrayant pour la gestion de la chaîne d'approvisionnement des logiciels à risque. Qu'il s'agisse d'une bibliothèque open source ou d'un produit logiciel sous licence, il est impératif que les entreprises tentent au moins de savoir où ces composants sont utilisés afin de pouvoir apporter rapidement des correctifs en cas de découverte d'une vulnérabilité ou de mettre en place des correctifs de sécurité réguliers. Mais c'est beaucoup plus facile à dire qu'à faire - et c'est là que cette hypothèse importante entre en jeu.

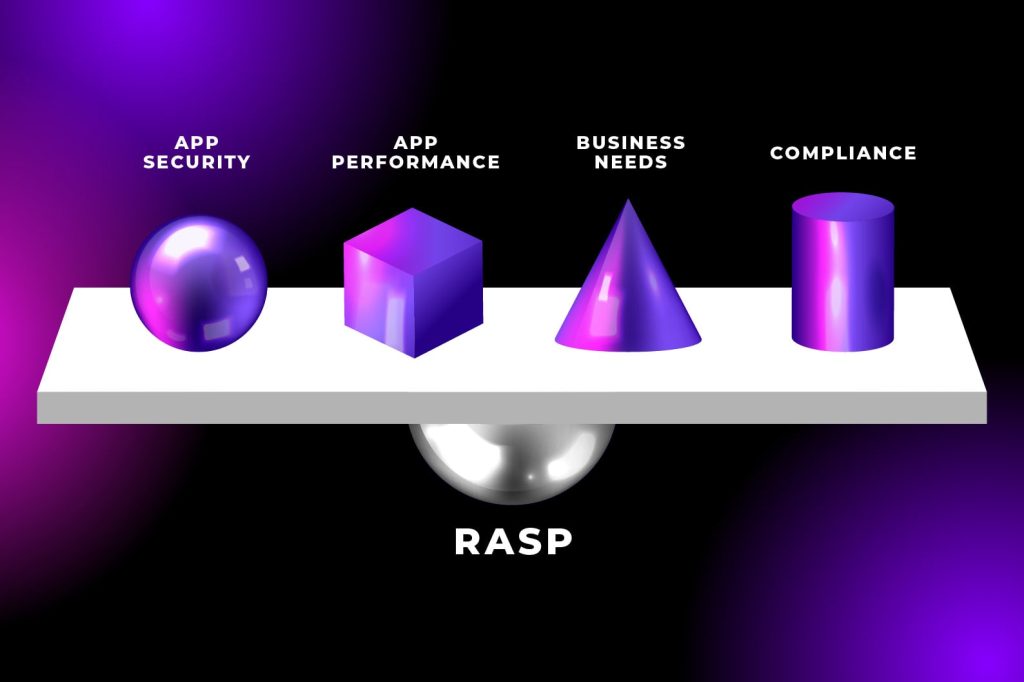

Hélas, comme il n'est pas toujours possible de savoir d'où proviennent tous les composants d'un logiciel, l'entreprise qui propose le logiciel complet doit le protéger à l'aide d'outils spécifiques de protection contre les menaces et être en mesure de surveiller son comportement réel. N'oubliez pas que les cybercriminels ciblent les fournisseurs de logiciels largement utilisés afin d'infecter d'innombrables organisations qui s'appuient sur ces logiciels. Exploiter de manière proactive la puissance d'une solution étendue de détection des menaces pour surveiller et protéger en permanence votre application est un investissement intelligent pour une plus grande tranquillité d'esprit.

Après tout, c'est un scénario gagnant-gagnant pour le développeur de logiciels comme pour les utilisateurs finaux. La sécurité est au premier plan de votre offre - et la satisfaction et la fidélisation des utilisateurs s'en trouvent renforcées. Parce que vous partez du principe que le code, qu'il soit intentionnel ou non, peut être exploité, vous êtes nettement mieux placé que ceux qui s'en remettent au hasard.

Découvrez ce que le portefeuille de solutions Extended Threat Defense (XTD) de Verimatrix peut faire pour la posture de sécurité de votre logiciel, quelle que soit son exposition à la chaîne d'approvisionnement. Découvrez comment vous pouvez facilement identifier les angles morts en matière de sécurité, utiliser un bouclier d'application mobile d'autodéfense, défendre les appareils non gérés, détecter les schémas d'attaque, et plus encore. Et voyez ce que certains des clients XTD de Verimatrix disent de la valeur que XTD apporte à leur organisation.

Découvrez comment nous pouvons vous aider à protéger votre entreprise :

- Applications mobiles et API

- Contenu vidéo

- Paiements numériques