Une menace majeure connue de longue date pour les applications mobiles a fait parler d'elle au cours des derniers mois, devenant plus dangereuse avec une nouvelle logistique d'attaque. Les apparences peuvent être trompeuses, et c'est particulièrement vrai pour ce type de menaces. Les cybercriminels ont étendu ce qui était autrefois largement limité aux attaques par superposition bien connues sur les applications web aux appareils mobiles des utilisateurs aujourd'hui, et plus particulièrement à leurs applications mobiles très fiables.

Les nouveaux "services" criminels ont considérablement abaissé le seuil d'entrée des attaques. Ces attaques superposées, qui se développent rapidement, montrent qu'il est de nouveau nécessaire que les utilisateurs soient vigilants et que les développeurs d'applications prennent davantage de précautions en matière de sécurité.

Cet avis de menace explique ce qu'il faut savoir et ce à quoi il faut faire attention pour éviter ce type de menaces. Les développeurs d'applications mobiles, en particulier, doivent faire attention, car ces menaces profitent de la confiance innée dont jouissent les grandes marques lorsque les utilisateurs se fient aux applications mobiles qui leur sont associées. Quant aux RSSI, maintenant que les applications mobiles sont connectées à votre infrastructure critique, ils doivent mieux comprendre les menaces qui pèsent sur eux. infrastructure critique, vous devez mieux comprendre comment ce maillon faible de vos défenses de sécurité pourrait facilement vous faire tomber - et comment vous pouvez l'éviter.

Lorsqu'une attaque par superposition incite les utilisateurs à placer leurs données dans ce qui semble être leur application bancaire ou multimédia légitime, le travail malveillant commence pour de bon - couvrant littéralement une partie de l'application légitime avec des écrans contrôlés par l'attaquant qui peuvent capturer les éléments suivants les identifiants, les mots de passe, les codes à usage unique, les données complètes des cartes de crédit, les transactions bancaires et les transactions des cartes de crédit - tout cela peut être recueilli par les cybercriminels et les comptes peuvent être exploités ou revendus.

Voici ce qui se passe avec ce nouveau type de menace.

Tout d'abord, ces menaces affectent principalement les appareils Android. Un moyen typique pour le pirate de pénétrer dans l'appareil de l'utilisateur ciblé est de l'inciter à télécharger une application contenant une charge utile malveillante (généralement un jeu gratuit, une application de montage vidéo, une application de lampe de poche, etc.) Il s'agit d'une application malveillante.

Il existe d'autres moyens d'injecter du code malveillant, comme les attaques "zero-day" qui exploitent, par exemple, les dernières vulnérabilités "z-day" sur certains appareils Nexus et Samsung, pour permettre à un attaquant de pénétrer dans un appareil mobile simplement en connaissant le numéro de téléphone de la cible.

En réponse, les entreprises dépensent beaucoup d'argent pour protéger leurs applications de manière préventive, tout comme elles l'ont fait pour l'authentification au cours des dernières années. Cependant, des tonnes d'applications ne sont manifestement pas protégées et les utilisateurs n'ont toujours pas de visibilité sur ce qui se passe potentiellement sur leurs appareils.

Malheureusement, la plupart des applications ne sont tout simplement pas protégées, et pour certaines attaques, il n'existe aucune protection disponible sur la plateforme. La meilleure défense consiste donc pour les utilisateurs à repérer la technique de superposition malveillante pendant qu'ils utilisent leurs applications. Elle est difficile à repérer parce que la fausse application agit comme une application légitime - et c'est exactement ce que les cybercriminels espèrent voir se produire en leur faveur. Une fois que cela passe inaperçu, rien ne permet d'alerter immédiatement l'utilisateur final concerné sur le fait que ses informations privées sont probablement en train de s'envoler.

Comment cela fonctionne-t-il ?

Cette application malveillante a un "côté obscur". Prenons l'exemple d'une application bancaire. Si l'application bancaire légitime ciblée n'est pas installée et lancée sur l'appareil, l'application malveillante ne fera rien de malveillant. En revanche, si l'utilisateur dispose de l'application ciblée sur son téléphone, cette application malveillante fonctionnera en arrière-plan, attendant que la victime lance l'application ciblée.

Dès que la victime lance l'application bancaire ciblée, l'application malveillante la détecte et prend rapidement le contrôle de l'écran. Généralement, elle affiche un écran identique à l'écran de connexion de l'application par-dessus l'écran de connexion de l'application - et pour la victime, cela semble identique au fonctionnement normal auquel elle est habituée.

L'application ciblée est lancée et l'écran de connexion s'affiche. La victime n'a pratiquement aucun moyen de savoir que l'application malveillante recouvre l'écran de saisie de son application bancaire et qu'elle écoute toutes les entrées de l'utilisateur. Les variantes de cette attaque s'emparent de l'écran de saisie et demandent, plus tard dans le flux, de renouveler ou d'ajouter des données de carte de crédit après la connexion, ou elles ajoutent de fausses demandes similaires qui incitent l'utilisateur à exposer des données privées.

La victime saisit ses identifiants valides ou d'autres secrets, qui sont collectés par l'application malveillante qui les envoie à un serveur dit de commande et de contrôle. Si l'authentification OTP est requise (le message texte que vous recevez et qui fournit un numéro temporaire requis), l'application malveillante s'empare de ce numéro et l'envoie au serveur de commande et de contrôle. Ce dernier dispose alors de toutes les informations nécessaires pour s'emparer du compte bancaire de la victime.

En fonction de la stratégie de l'attaquant et de la cible du vol, l'application malveillante laissera les utilisateurs continuer à utiliser l'application (et abusera, par exemple, des données de carte de crédit volées) ou forcera l'utilisateur ciblé à redémarrer le processus en plantant l'application légitime et en ne reprenant pas l'écran de connexion lors de la prochaine tentative.

Les banques envoient souvent des messages pour alerter les utilisateurs de l'activité de leurs comptes. Selon le niveau de contrôle que l'application malveillante a obtenu, pour s'assurer que l'utilisateur ne reçoit pas ces messages, certaines variantes de l'application malveillante peuvent prendre le contrôle du téléphone et désactiver toutes les interfaces utilisateur. La victime ne peut accéder à aucune application, ne peut recevoir d'appels, ne peut en passer, etc. Elle ne peut même pas réinitialiser ou redémarrer l'appareil. Dans certaines variantes de ces attaques, le téléphone n'est libéré de l'emprise de l'application malveillante qu'après que la batterie a été vidée, rechargée et redémarrée.

Qu'est-ce qu'une attaque par injection web superposée ?

Les attaques par injection web superposée sont un type de cyberattaque qui cible les applications mobiles.

Les attaquants injectent un code malveillant dans des applications légitimes afin de créer de fausses superpositions qui semblent faire partie de l'application.

Ces fausses superpositions sont conçues pour voler des informations sensibles, comme les identifiants de connexion ou les numéros de carte de crédit, saisis par les utilisateurs.

Faible coût d'entrée pour les mauvais acteurs.

Ces attaques par superposition (également connues sous le nom d'"attaques par redressement de l'interface utilisateur") sont désormais monnaie courante. Il y a quelques mois, un nouveau magasin du dark web a commencé à faire surface, permettant aux attaquants de mener cette attaque via de nombreux plugins d'attaque différents pour seulement 30,00 $. de mener cette attaque via de nombreux plugins d'attaque différents pour seulement 30,00 $. Ces plugins fonctionnent avec un ensemble de cadres d'attaque largement utilisés, tels que Hydra, Alien ou Cerberus. L'abaissement du seuil d'entrée à un prix aussi bas change la donne. Il rend l'attaque beaucoup plus dangereuse.

En effet, le prix modique de 30 dollars du plugin n'est pas le seul "investissement" d'un criminel, mais c'est clairement un moteur de sa croissance. Ce plugin qui cible une application spécifique doit être placé dans un cadre qui aide à fournir à l'application malveillante des moyens de tromper la victime pour qu'elle installe l'application et le serveur de commande et de contrôle. Ces cadres d'attaque coûtent entre 1 000 et 2 000 dollars et peuvent être réutilisés plusieurs fois.

Capacités en matière de logiciels malveillants

Ajouter n'importe quelle autorisation, y compris la lecture et l'envoi de SMS, la lecture de fichiers, etc.

Voler les messages MFA dans les SMS et les courriels et les cacher à l'utilisateur.

Contrôle complet de l'accès à distance et enregistrement de l'écran. Le logiciel malveillant empêche l'utilisateur de le désinstaller.

Voler les informations affichées dans toutes les applications et modifier la saisie de l'utilisateur.

Après l'exploitation, le logiciel malveillant verrouille le téléphone et empêche l'utilisateur d'appeler, d'envoyer des messages ou de faire quoi que ce soit.

Variantes de la menace et examen spécifique des injections web inthebox.

Les variantes les plus notables de ce type d'attaques, qui font déjà les gros titres dans le monde entier, sont les suivantes :

En ce qui concerne plus particulièrement InTheBox, il porte l'abus d'injection web et l'utilisation de frameworks existants tels qu'Alien, Ermac, Octopus, MetaDroid, Cerberus et Hydra à un tout autre niveau. InTheBox y parvient en proposant plus de 1 900 de ces plugins décrits ci-dessus pour les frameworks mentionnés qui sont déjà adoptés par des applications spécifiques dans les domaines de la banque, de la cryptographie, des médias et autres.

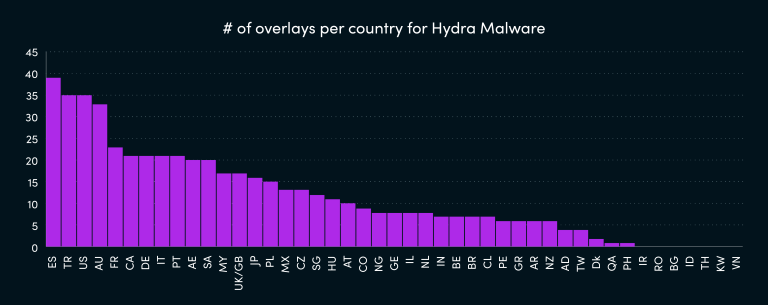

En outre, InTheBox accepte des contrats pour la création de plugins ciblés pour l'application identifiée par l'acheteur. Le graphique ci-dessous montre le nombre de plugins d'attaque proposés par pays dans la boutique du dark web "InTheBox" et illustre leur impact mondial.

Le danger des groupes comme inTheBox réside dans leur capacité à fournir un niveau d'entrée extrêmement bas pour mettre en œuvre de telles attaques personnalisées, puisque le prix est si peu élevé pour l'un de ces plugins d'attaque. Une fois les plugins injectés, ils utilisent des structures éprouvées pour transporter les données volées vers les serveurs de commandement et de contrôle.

Les entreprises se tournent vers des technologies d'autodéfense pour stopper les attaques superposées.

Pourquoi les attaques par superposition sont-elles si différentes des autres menaces mobiles ? Parce qu'il s'agit d'une attaque complexe qui tire parti d'une application mobile qui n'est pas correctement surveillée par son développeur ou son opérateur. Les informations nécessaires pour stopper ces attaques sont disponibles, mais elles ne sont pas encore déployées par la plupart des développeurs dès le début de leur déploiement.

Le "professionnalisme" entourant les attaques liées aux applications mobiles est sans précédent en 2023, et les défenses déployées par les développeurs doivent être aussi puissantes que les menaces auxquelles ils sont confrontés. Sinon, les utilisateurs seront mécontents et les marques seront ternies. La sécurité en tant qu'élément de différenciation sera essentielle, surtout si l'on tient compte du recul qui ne manquera pas de se manifester.

Verimatrix XTD, avec son code zéro et ses vastes capacités de surveillance et de détection, a été spécialement conçu pour contrer ces types d'attaques axées sur les applications mobiles avec rapidité et précision. Verimatrix XTD dote les développeurs d'un ensemble complet de fonctions de sécurité qui incluent le blindage des applications avec une surveillance continue des écosystèmes d'applications - reniflant ces attaques et permettant aux développeurs de protéger leurs utilisateurs via des contre-mesures locales au sein de l'application ainsi que de puissantes contre-mesures au niveau du serveur.

Dans une attaque par superposition, le code de l'application légitime n'est pas attaqué ou compromis. Par conséquent, le durcissement (la prévention) de l'application ne suffit pas. C'est là que les services supplémentaires de XTD se révèlent particulièrement utiles. Verimatrix XTD peut détecter lorsqu'une application malveillante prend le contrôle de l'écran de l'application protégée. XTD peut également contribuer à la première réaction pour atténuer les dommages en donnant, par exemple, aux banques les informations en temps réel nécessaires pour maintenir la transaction qui est affectée par les attaques de superposition.

3 Impératifs de sécurité pour les fabricants d'applications pour véhicules en 2024