Una importante amenaza para las aplicaciones móviles conocida desde hace tiempo ha hecho acto de presencia a lo grande en los últimos meses, volviéndose más peligrosa con una nueva logística de ataque. Las apariencias engañan, sobre todo en este tipo de amenazas. Los ciberdelincuentes han ampliado a los dispositivos móviles de los usuarios, y más concretamente a sus aplicaciones móviles de gran confianza, lo que antes se limitaba en gran medida a los conocidos ataques de superposición en aplicaciones web.

Los nuevos "servicios" delictivos han reducido considerablemente el umbral de entrada de los ataques. Estos ataques superpuestos, en rápido crecimiento, marcan una necesidad renovada de vigilancia por parte de los usuarios y de mayores precauciones de seguridad por parte de los desarrolladores de aplicaciones.

Este aviso de amenaza explica lo que hay que saber y tener en cuenta para evitar este tipo de amenazas. Los desarrolladores de aplicaciones móviles, especialmente, deben prestar atención, ya que estas amenazas se aprovechan de la confianza innata de la que disfrutan las grandes marcas cuando los usuarios confían en sus aplicaciones móviles asociadas. Y CISOs, ahora que las aplicaciones móviles se conectan a su infraestructura crítica, deben comprender mejor cómo este eslabón débil de sus defensas de seguridad podría acabar fácilmente con ustedes, y cómo pueden evitarlo.

Cuando un ataque de superposición engaña a los usuarios para que introduzcan sus datos en lo que parece ser su aplicación bancaria o multimedia legítima, el trabajo malicioso comienza en serio: literalmente se cubre parte de la aplicación legítima con pantallas controladas por el atacante que pueden capturar inicios de sesión, contraseñas, códigos de un solo uso, datos completos de tarjetas de crédito, transacciones bancarias y de tarjetas de crédito: todo ello puede ser recopilado por los ciberdelincuentes y las cuentas pueden ser objeto de abuso o reventa.

Esto es lo que ocurre con este nuevo tipo de amenaza.

En primer lugar, estas amenazas afectan principalmente a los dispositivos Android. Una forma típica de que el atacante entre en el dispositivo del usuario objetivo es engañarle para que descargue una aplicación que contenga una carga maliciosa (normalmente un juego gratuito, una aplicación de edición de vídeo, una aplicación de linterna, etc.). Se trata de una aplicación maliciosa.

Hay otras formas de inyectar código malicioso, como los ataques de día cero que aprovechan, por ejemplo, las últimas vulnerabilidades z-day en algunos dispositivos Nexus y Samsung, para permitir a un atacante entrar en un dispositivo móvil con sólo conocer el número de teléfono del objetivo.

En respuesta, las empresas están invirtiendo mucho en la protección preventiva de sus aplicaciones, al igual que han hecho con la autenticación en los últimos años. Sin embargo, toneladas de aplicaciones siguen sin protección y los usuarios siguen sin tener visibilidad de lo que puede estar ocurriendo en sus dispositivos.

Por desgracia, la mayoría de las aplicaciones simplemente no están protegidas y, para algunos de los ataques, no hay protección disponible en la plataforma, por lo que la mejor defensa es que los usuarios estén atentos a la técnica de superposición maliciosa real mientras utilizan sus aplicaciones. Es difícil de detectar porque la aplicación falsa actúa como la legítima, y eso es exactamente lo que los ciberdelincuentes esperan que ocurra a su favor. Una vez que esto pasa desapercibido, no hay nada que alerte inmediatamente al usuario final afectado de que su información privada está probablemente en camino.

Cómo funciona.

Esta aplicación maliciosa tiene un "lado oscuro". Utilicemos una aplicación bancaria como ejemplo. Si el dispositivo no tiene instalada y ejecutada la aplicación bancaria legítima, la aplicación maliciosa no hará nada malicioso. Sin embargo, si el usuario tiene la aplicación objetivo en su teléfono, esta aplicación maliciosa se ejecutará en segundo plano, esperando a que la víctima inicie la aplicación objetivo.

En cuanto la víctima inicia la aplicación bancaria objetivo, la aplicación maliciosa la detecta y se apodera rápidamente de la pantalla. Por lo general, mostrará una pantalla idéntica a la pantalla de inicio de sesión de la aplicación encima de la pantalla de inicio de sesión de la aplicación y, para la víctima, parece idéntica a la operación normal que está acostumbrada a experimentar.

Se inicia la aplicación objetivo y se muestra la pantalla de inicio de sesión. La víctima casi no tiene forma de saber que la aplicación maliciosa se está superponiendo a la pantalla de entrada de su aplicación bancaria y está escuchando todas las entradas del usuario. Las variantes de este ataque se apoderan de la pantalla de entrada y también piden más adelante que se renueven o añadan datos de la tarjeta de crédito después del inicio de sesión, o añaden solicitudes falsas similares que engañan al usuario para que exponga datos privados.

La víctima introduce sus credenciales válidas u otros secretos, que son recogidos por la app maliciosa que los envía a un servidor denominado de Mando y Control. Si se requiere autenticación OTP (el mensaje de texto que se recibe y que proporciona un número temporal requerido), entonces la app maliciosa coge ese número y lo envía al servidor de Mando y Control. En ese momento, el servidor de Comando y Control tiene toda la información necesaria para hacerse con la cuenta bancaria de la víctima.

Dependiendo de la estrategia del atacante y del objetivo del robo, la aplicación maliciosa dejará que los usuarios continúen con su aplicación (y abusará, por ejemplo, de los datos robados de la tarjeta de crédito) o forzará al usuario objetivo a reiniciar el proceso bloqueando la aplicación legítima y no se hará cargo de la pantalla de inicio de sesión en el siguiente intento.

Los bancos suelen enviar mensajes para alertar a los usuarios de la actividad en sus cuentas. Dependiendo del nivel de control que haya obtenido la app maliciosa, para asegurarse de que el usuario no recibe estos mensajes, algunas variantes de la app maliciosa pueden tomar el control del teléfono y desactivar todas las interfaces de usuario. La víctima no puede acceder a ninguna aplicación, no puede recibir llamadas, no puede realizar llamadas, etc. Ni siquiera puede reiniciar el dispositivo. Con algunas variantes de estos ataques, el teléfono sólo se libera del control de la aplicación maliciosa después de que la batería se agote, se recargue y se reinicie.

¿Qué es un ataque de inyección web superpuesta?

Los ataques de inyección web superpuesta son un tipo de ciberataque dirigido a aplicaciones móviles.

Los atacantes inyectan código malicioso en aplicaciones legítimas para crear falsas superposiciones que parecen parte de la aplicación.

Estas falsas superposiciones están diseñadas para robar información confidencial, como credenciales de inicio de sesión o números de tarjetas de crédito, introducidos por los usuarios.

Bajo coste de entrada para los malos actores.

Estos ataques de superposición (también conocidos como "ataques de restablecimiento de la interfaz de usuario") son ahora ofertas habituales. Hace unos meses, una nueva tienda web oscura comenzó a surgir, permitiendo a los atacantes llevar a cabo este ataque a través de muchos plugins de ataque diferentes por sólo 30,00 dólares. Estos plugins funcionan con un conjunto de marcos de ataque ampliamente utilizados, como Hydra, Alien o Cerberus. Bajar el umbral de entrada a ese bajo precio es un cambio de juego. Hace que el ataque sea mucho más peligroso.

De hecho, el bajo precio de 30,00 dólares del plugin no es la única "inversión" relacionada de un delincuente, pero es claramente un motor para su crecimiento. Ese complemento dirigido a una aplicación específica debe colocarse en un marco que ayude a proporcionar a la aplicación maliciosa formas de engañar a la víctima para que instale la aplicación y el servidor de Comando y Control. Estos marcos de ataque cuestan entre 1.000 y 2.000 dólares y pueden reutilizarse muchas veces.

Capacidades de malware

Añadir cualquier permiso a sí mismo, incluyendo la lectura y el envío de SMS, la lectura de archivos y así sucesivamente.

Robar mensajes MFA de SMS y correo electrónico y ocultarlos al usuario.

Control total de acceso remoto y grabación de pantalla. El malware impide al usuario desinstalarlo.

Robar la información que se muestra en todas las aplicaciones y cambiar la entrada del usuario.

Tras la explotación, el malware bloquea el teléfono e impide al usuario llamar, enviar mensajes o hacer cualquier otra cosa.

Variantes de la amenaza y una mirada específica a inthebox web injects.

Algunas de las variantes más notables de este tipo de ataques, que ya son noticia en todo el mundo, son:

Con una mirada específica a InTheBox, lleva el abuso de la inyección web y la utilización de frameworks existentes como Alien, Ermac, Octopus, MetaDroid, Cerberus e Hydra a un nivel completamente nuevo. InTheBox lo consigue ofreciendo más de 1.900 de los plugins descritos anteriormente para los frameworks mencionados que ya han sido adoptados por aplicaciones específicas de banca, criptomonedas, medios de comunicación y otros.

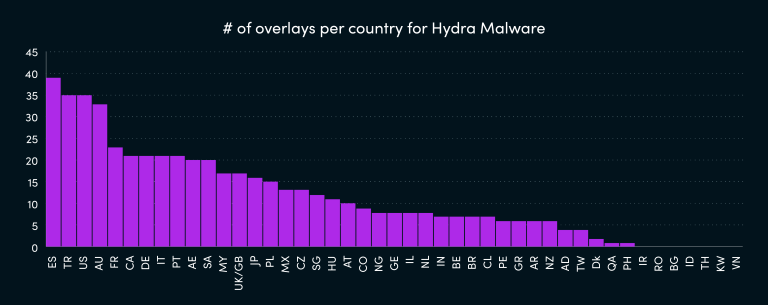

Además, "InTheBox" acepta trabajos por encargo para construir plugins dirigidos a la aplicación identificada por el comprador. El siguiente gráfico muestra el número de plugins de ataque ofrecidos por país en la tienda de la web oscura "InTheBox" e ilustra su impacto global.

El peligro de grupos como inTheBox radica en su capacidad para ofrecer un nivel de entrada dramáticamente bajo para la implementación de este tipo de ataques personalizados, ya que el precio es muy barato para uno de estos plugins de ataque. Una vez inyectados los plugins, utilizan marcos probados para transportar los datos robados a los servidores de Mando y Control.

Las empresas recurren a tecnologías de autodefensa para detener los ataques superpuestos.

¿Por qué los ataques de superposición son tan diferentes de cualquier otra amenaza móvil? Porque se trata de un ataque complejo que se aprovecha de una aplicación móvil que no está debidamente supervisada por su desarrollador o su operador. Y la inteligencia necesaria para detener estos ataques está disponible, sólo que la mayoría de los desarrolladores aún no la utilizan al principio de su despliegue.

La "profesionalidad" que rodea a los ataques a aplicaciones móviles no tiene precedentes en 2023, y las defensas desplegadas por los desarrolladores deben ser tan potentes como las amenazas a las que se enfrentan. De lo contrario, los usuarios se sentirán descontentos y las marcas se verán empañadas. La seguridad como elemento diferenciador será clave, sobre todo teniendo en cuenta la retrospectiva no tan lejana que sin duda aparecerá.

Verimatrix XTD, con sus amplias capacidades de supervisión y detección sin código, se diseñó específicamente para derrotar con rapidez y precisión este tipo de ataques centrados en las aplicaciones móviles. Verimatrix XTD dota a los desarrolladores de un completo conjunto de funciones de seguridad que incluyen el blindaje de aplicaciones con supervisión continua de los ecosistemas de aplicaciones, detectando este tipo de ataques y permitiendo a los desarrolladores proteger a sus usuarios mediante contramedidas locales dentro de la aplicación, así como potentes contramedidas del lado del servidor.

En un ataque de superposición, el código de la aplicación legítima no es atacado o comprometido. Por lo tanto, endurecer (prevenir) la aplicación por sí sola no ayudará. Aquí es donde brillan los servicios adicionales de XTD. Verimatrix XTD puede detectar cuando una aplicación maliciosa se apodera de la pantalla de la aplicación protegida. XTD también puede ayudar en la primera respuesta para mitigar los daños, proporcionando, por ejemplo, a los bancos la información necesaria en tiempo real para retener la transacción afectada por ataques de superposición.

3 Imperativos de seguridad para los fabricantes de aplicaciones para vehículos en 2024