Le rootage est le processus de déverrouillage d'un appareil Android afin d'accéder à des contrôles administratifs privilégiés. On peut considérer que le déverrouillage d'un appareil Android vous fait passer du statut d'utilisateur à celui d'administrateur du système. Bien que les utilisateurs le fassent souvent simplement pour obtenir des libertés supplémentaires, cette pratique introduit également des risques liés à un plus grand contrôle sur les rouages plus profonds et plus complexes de l'appareil.

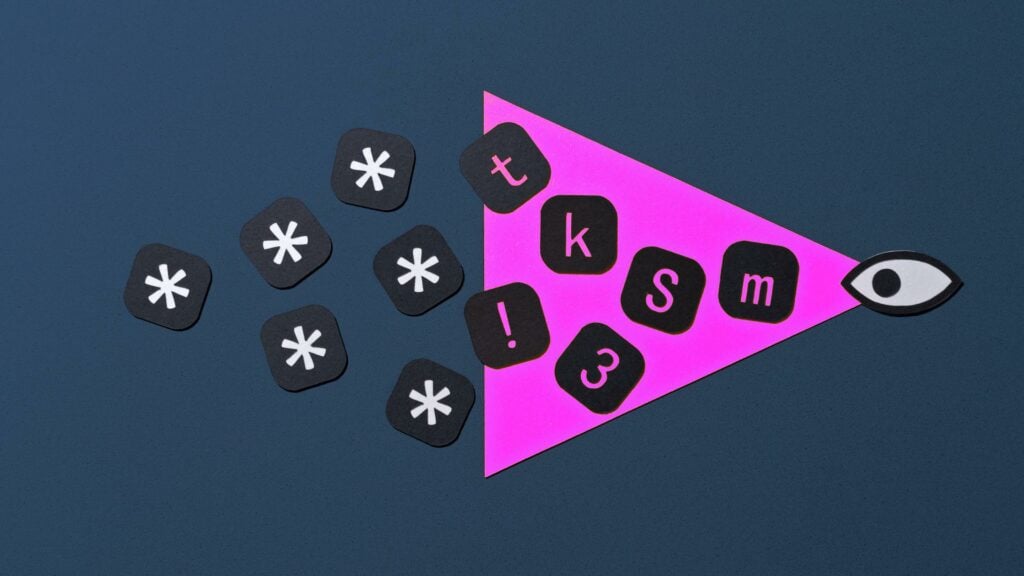

Il est important que les équipes de sécurité et les développeurs veillent à ce que leurs applications puissent détecter cette faille de sécurité. Les pirates informatiques déracinent souvent les appareils ou profitent des appareils qui ont été déracinés par leur propriétaire pour accéder aux données sensibles des utilisateurs et à d'autres secrets stockés dans le code source d'une application. La détection de cette vulnérabilité est essentielle pour assurer la sécurité des applications, car il est difficile de garantir la sécurité du système et d'autres mesures de protection après le déverrouillage.

Résultats négatifs possibles de l'absence de mise en œuvre de la détection à la racine

Les attaquants utilisent le rootage pour mieux comprendre comment une application s'exécute (ce qui est connu sous le nom d'"analyse dynamique") ou pour modifier le comportement d'une application en cours d'exécution (par exemple pour tricher dans un jeu). Les données de Verimatrix montrent qu'au niveau mondial, 36 appareils Android sur 1000 sont rootés.

Le rootage d'un appareil Android désactive certaines des fonctions de sécurité intégrées cruciales de son système d'exploitation et permet à un pirate de sortir plus facilement l'application de son "bac à sable". Étant donné que le bac à sable est ce qui permet traditionnellement de cloisonner les informations sensibles et de les conserver dans l'application, le contournement de cette mesure de sécurité peut entraîner des dommages préjudiciables.

Comment fonctionne la détection des racines ?

Étant donné qu'un appareil enraciné est beaucoup plus exposé au risque d'être compromis, il est important de mettre en œuvre des outils capables de détecter cette vulnérabilité. Détecter si l'appareil est enraciné ou non est essentiel pour s'assurer que vos applications ne s'exécutent qu'à l'endroit, au moment et de la manière que vous souhaitez.

La détection automatisée des racines permet de repérer facilement les signes révélateurs d'un appareil enraciné et d'arrêter votre application lorsqu'elle fonctionne dans un environnement dangereux. Les outils personnalisables et flexibles offrent également la liberté de choisir comment et quand votre application réagit à un appareil enraciné.

Vous pouvez utiliser la sécurité personnalisable pour bloquer l'utilisation de certaines fonctions au lieu d'arrêter l'ensemble de vos opérations, ce qui garantit que votre activité n'est pas perturbée. La détection de l'enracinement ou non d'un appareil Android est importante pour renforcer les mesures de sécurité. Outre la détection des racines, d'autres méthodes importantes de protection des applications incluent la technologie anti-tamper et l'obscurcissement du code. Ensemble, ces méthodes de sécurité forment un solide réseau de contrôle et une protection par couches qui aideront votre application à résister à toutes sortes de menaces.