La protection de votre code est essentielle pour vous protéger contre le vol de la propriété intellectuelle. Bien entendu, il est également utile de le protéger contre les menaces générales de cybersécurité. Heureusement, il existe des solutions peu coûteuses qui empêchent les acteurs malveillants de détecter les faiblesses. Ce guide traite de l'obscurcissement du code et de la manière dont vous pouvez l'utiliser.

L'"obscurcissement" décrit tout processus consistant à rendre intentionnellement quelque chose difficile à comprendre. De même, l'obscurcissement du code est la pratique qui consiste à créer un code difficile à comprendre pour les personnes et les ordinateurs.

Quelle que soit la technique choisie, l'obscurcissement sert le même objectif dans tous les cas. En outre, toutes les techniques d'obscurcissement du code offrent des protections similaires. Cependant, les techniques varient en termes de :

- Difficulté de mise en œuvre

- Efficacité dans la prévention de la cybercriminalité

Il ne s'agit là que des applications défensives de l'obscurcissement du code. Malheureusement, les méchants obscurcissent souvent le code à leurs propres fins.

Raisons de l'obscurcissement du code

Commençons par les aspects positifs, puis passons en revue les aspects négatifs et négatifs.

Obfuscation défensive du code

Les techniques d'obscurcissement du code sont pratiquées en tant que mesure de cybersécurité afin de se protéger contre.. :

- Tentatives de rétro-ingénierie

- Vol de propriété intellectuelle

- Vol de secrets commerciaux

- Atteintes à la protection des données et usurpation d'identité

- Piraterie

- Découverte de vulnérabilités (exposition aux vulnérabilités)

- Tampering

- Abus de licence ou d'autorisation

Dans tous ces cas, l'obscurcissement du code est une mesure légitime contre les acteurs malveillants. Elle protège l'intégrité du code de l'organisation et empêche les abus courants contre les vulnérabilités trouvées dans le code.

L'obscurcissement du code est une mesure clé pour protéger les algorithmes sensibles et les méthodes propriétaires. Mais elle est également utilisée par de nombreuses entreprises pour prévenir le piratage de logiciels. Elle sert également de protection contre les modifications non autorisées.

Obfuscation de codes malveillants

Les cybercriminels peuvent également tirer profit des techniques d'obscurcissement du code. Ils utilisent l'obscurcissement pour dissimuler leurs actions malveillantes et les faire paraître bénignes.

Un exemple courant de techniques d'obscurcissement criminelles est la dissimulation de logiciels malveillants. dissimulation de logiciels malveillants. L'obscurcissement du code peut permettre de dissimuler un code malveillant sous le couvert d'un logiciel ou d'un fichier légitime. Parmi les méthodes simples et courantes, on peut citer l'obscurcissement d'URL, de HTML ou de code JavaScript malveillants. Ces techniques peuvent rendre leurs attaques plus difficiles à détecter jusqu'à ce qu'il soit trop tard.

Techniques courantes d'obscurcissement du code

Il existe plusieurs méthodes d'obscurcissement du code. Toutes ces approches rendent le code plus difficile à comprendre, tant pour les humains que pour les ordinateurs, et rendent en fin de compte difficile, voire impossible, la rétro-ingénierie du code.

1. Cryptage

Une façon courante d'obscurcir le code consiste à crypter tout ou partie du code d'un programme. Le chiffrement du code, en tant que technique d'obscurcissement, consiste à chiffrer une partie d'une base de code afin de protéger son contenu des regards indiscrets.

Le code crypté est ensuite décrypté pendant l'exécution. Il peut aussi être chargé dynamiquement dans la mémoire pendant l'exécution, ce qui renforce la sécurité. Souvent, le chiffrement des chaînes de caractères sensibles n'est pas assez poussé. De nombreuses organisations ne jugent pas nécessaire de crypter lourdement des bases de code entières.

2. Obfuscation des métadonnées et du code non utilisé

Une autre option courante et simple consiste à supprimer les métadonnées potentiellement risquées. Dans cette technique, les métadonnées sont alors remplacées par des noms de classes et de variables sans signification. Enfin, du code inutile est ajouté au script. Renommer les variables est une mesure relativement puissante et simple qui peut souvent faire une grande différence.

En combinant ces trois étapes, vous écartez tout acteur ou logiciel malveillant qui tenterait de comprendre votre code.

Cette opération est souvent réalisée de manière différente et automatique par des outils appelés à juste titre "obfuscateurs". Bien entendu, il est également possible de le faire manuellement, mais cela peut entraîner des difficultés involontaires au sein de votre propre organisation si cela n'est pas fait avec soin et méthode.

3. Restructuration simple

La restructuration du code se produit lorsque quelqu'un modifie la structure et le flux du code sans affecter sa fonctionnalité. Il s'agit d'une alternative plus simple à la méthode précédente.

Voici quelques exemples :

- Modification de l'ordre des déclarations sans incidence sur la fonctionnalité

- Ajouter des boucles ou des conditions inutiles

- Création de structures imbriquées étranges et alambiquées qui, encore une fois, n'affectent pas la fonctionnalité.

4. Insertion d'un code mort

Vous pouvez également insérer du code mort dans la base de code. Le seul but de ce code est d'embrouiller les acteurs malveillants qui tentent d'analyser votre code. Cette technique est également appelée "obfuscation de code factice".

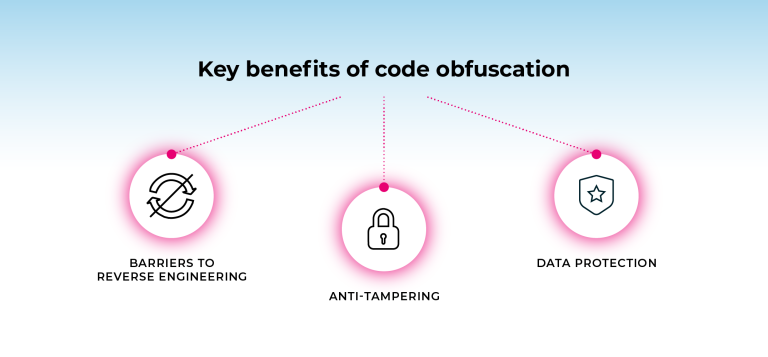

Principaux avantages de l'obscurcissement du code

L'obscurcissement du code présente à la fois des avantages et des inconvénients. En général, les avantages l'emportent sur les limites. Mais il est essentiel de comprendre ces limites pour éviter les inconvénients et garantir une protection solide.

Obstacles à la rétro-ingénierie

On parle de rétro-ingénierie lorsque des attaquants tentent d'analyser un morceau de code et d'en comprendre la fonctionnalité. Ils le parcourent manuellement ou à l'aide d'un logiciel et recherchent :

- Faiblesses

- Une compréhension de son fonctionnement

- La fonctionnalité et la façon dont elle peut être reproduite

L'obscurcissement de votre code leur rend la tâche beaucoup plus difficile. Leurs tentatives de rétro-ingénierie du code seront frustrées par leur manque de compréhension de ce qu'ils regardent. La logique du code leur échappera au moins partiellement et la fonctionnalité sera plus difficile à reproduire.

Il est important de s'en souvenir lorsque vous essayez de protéger vos secrets commerciaux et votre propriété intellectuelle.

Lutte contre la falsification

Les attaquants qui tentent de modifier votre code à des fins malveillantes seront également désorientés. S'ils essaient de modifier certaines fonctionnalités sans porter atteinte à la fonctionnalité et à l'intégrité globales du code, ils devront s'enfoncer dans un labyrinthe.

C'est la raison pour laquelle l'obscurcissement du code est un élément important de la sécurité. Elle rend plus difficile l'exploitation des vulnérabilités de votre :

- Autorisations

- Permissions

- Licences

- Autres domaines clés

L'altération de ces zones clés d'une manière qui profiterait à un attaquant nécessite une compréhension de la base de code à laquelle il a affaire. L'obscurcissement n'est donc pas seulement un stimulant de la cybersécurité ; c'est un élément clé d'un logiciel digne de confiance.

Protection des données

Un problème encore plus simple est peut-être celui d'une violation de données. La façon dont l'obscurcissement protège vos données est tout aussi simple. Si des pirates parviennent à accéder à votre code, il leur sera très difficile d'en comprendre le sens.

C'est pourquoi, lorsque vous procédez à l'obscurcissement du code, il est important de vous concentrer sur les données sensibles. En utilisant les techniques présentées ci-dessus, vous pouvez protéger vos données importantes contre les attaquants qui cherchent à commettre une usurpation d'identité ou une fraude financière.

Limites de l'obscurcissement du code

Comprendre ces limites vous permet d'éviter de vous tirer une balle dans le pied lorsque vous obscurcissez votre code à des fins défensives.

Complexité accrue

L'obscurcissement du code, par définition, complique votre base de code. Si elle rend plus difficile la tâche des acteurs malveillants, elle complique également le fonctionnement de votre propre organisation.

Cela signifie que l'obscurcissement du code peut :

- Rendre votre code plus difficile à comprendre et à développer pour les employés

- Compliquer le débogage

- Introduire de nouvelles erreurs ou de nouveaux bogues

- Entrave à la collaboration interne

- Rendre plus difficile l'intégration de nouveaux employés ou contractants dignes de confiance

Ces problèmes peuvent être résolus par l'une des deux lignes d'action suivantes :

- Systématiser vos processus d'obscurcissement du code d'une manière cohérente au niveau interne, afin d'harmoniser les procédures opérationnelles normalisées (SOP).

- Utilisez des cadres de sécurité qui obscurcissent efficacement votre code tout en le rendant facile à utiliser.

Dans tous les cas, évaluez les difficultés que vos efforts d'obscurcissement du code entraîneront par rapport aux avantages qu'ils procureront en matière de sécurité. Demandez-vous comment chaque action que vous entreprenez affectera cet équilibre.

Dégradation potentielle des performances

De nombreuses techniques d'obscurcissement du code nécessitent des processus supplémentaires lors de l'exécution du code, ce qui peut ralentir les performances. Par exemple, le cryptage des chaînes de caractères peut ralentir les performances de votre logiciel.

Le principal inconvénient est que vos temps d'exécution risquent de ralentir. Là encore, vous devez trouver un équilibre entre les avantages et les inconvénients en matière de sécurité. Dans ce cas, vous devez trouver un équilibre entre une sécurité accrue et des performances moindres.

L'obscurcissement du code n'est pas 100% impénétrable

L'obscurcissement du code n'est pas infaillible. Les attaquants peuvent tenter de la contourner de plusieurs manières. Même lorsqu'elle est optimale, l'obscurcissement du code n'est pas une défense solide et autonome.

Avec du temps, des compétences et des ressources supplémentaires, les attaquants peuvent être en mesure d'effectuer une rétro-ingénierie du code obscurci. Ils doivent découvrir la logique de vos techniques d'obscurcissement dans la mesure du possible. Ils peuvent également être amenés à décrypter le code dans certains cas. Il s'agit là de tâches difficiles, mais qui sont souvent loin d'être impossibles.

La façon de contourner ce problème est la suivante :

- Utiliser des techniques d'obscurcissement complexes mais bien conçues qui sont

- Difficile de travailler de l'extérieur

- Facile de continuer à travailler de l'intérieur

Utiliser l'obscurcissement en même temps que d'autres mesures défensives telles que les meilleures pratiques de codage sécurisél'architecture sécurisée et les cadres de sécurité

Risque d'auto-sabotage

L'auto-sabotage est toujours possible avec l'obscurcissement du code. Chacun des inconvénients mentionnés ci-dessus a abordé un aspect négatif potentiel qui peut résulter du processus.

Veillez à éviter :

- Introduction de nouvelles erreurs ou de nouveaux bogues

- Changer les comportements

- Saper les fonctionnalités

- Rendre la base de code trop alambiquée pour que vos propres développeurs puissent y travailler

- nuisent aux performances et frustrent les utilisateurs finaux légitimes

Pour éviter l'auto-sabotage et d'autres inconvénients, il convient de respecter les meilleures pratiques en matière d'obscurcissement du code.

Meilleures pratiques pour une obscurcissement efficace du code

Gardez ces pratiques à l'esprit lorsque vous vous engagez dans l'obscurcissement du code afin d'obtenir les meilleurs résultats possibles.

1. L'équilibre

L'équilibre est le thème le plus constant d'une défense efficace contre l'obscurcissement du code. Un manque d'équilibre peut compromettre la maintenabilité, la sécurité et les performances.

L'équilibre n'est pas seulement entre la sécurité et la performance. Il s'agit également de trouver un équilibre entre les avantages que vous produisez en matière de sécurité et le coût de la main-d'œuvre que ces avantages requièrent. Des analyses coûts-avantages doivent être effectuées régulièrement et pour chaque changement proposé.

2. Test et débogage

Les tests et le débogage sont les autres éléments constants d'un obscurcissement efficace du code. Des tests et un débogage réguliers réduisent les risques d'erreur. Il y a également moins de risques pour la fonctionnalité de votre code. Les applications protégées par des techniques d'obscurcissement du code doivent donc être constamment surveillées, testées et corrigées.

3. Mises à jour

L'efficacité des techniques d'obscurcissement du code évolue constamment à mesure que les cybercriminels développent de nouvelles techniques. L'évolution de l'environnement de la cybersécurité nécessite :

- Mises à jour régulières des techniques d'obscurcissement et des contre-mesures

- Mises à jour et correctifs des solutions logicielles que vous utilisez à des fins d'obscurcissement et de sécurité générale.

Les membres du personnel responsables de l'obscurcissement du code doivent être au courant des nouvelles menaces et de leur évolution, en particulier des attaques par injection de code. La lecture de bulletins d'information et le suivi de revues sur la cybersécurité peuvent inciter à agir au moment où l'on en a le plus besoin.

Outils et cadres d'obscurcissement du code

De nombreuses entreprises de cybersécurité proposent des fonctionnalités d'obscurcissement du code par le biais d'outils et de cadres. Mais il existe également des solutions autonomes d'obscurcissement du code, telles que Cyphorune plateforme d'obscurcissement SaaS dédiée.

En général, il convient d'effectuer de nombreuses recherches avant d'utiliser des outils et des cadres. Ils varient tous en termes d'efficacité par rapport aux besoins de votre organisation.

Voici quelques caractéristiques clés que les outils et les cadres d'obscurcissement ont en commun.

- Renommer: De nouveaux noms leur sont attribués pour masquer leur objectif. Les fonctions de renommage intégrées attribuent de nouveaux noms aux domaines clés que sont les fonctions, les variables et les classes.

- Cryptage des chaînes de caractères: La plupart des outils disposent de cette fonction. Elle permet de chiffrer les chaînes de caractères sensibles dans le code, y compris les API et les URL.

- Rétrécissement du code: Cette opération vise à réduire la taille globale du fichier du code obscurci.

- Obfuscation du flux de contrôle: Cette fonction simple mais cruciale réorganise la structure du code. La fonctionnalité reste à peu près la même, mais il est plus difficile de lire et de comprendre votre code.

Le bilan

L'obscurcissement du code est un outil puissant pour la défense et l'attaque. Toute organisation souhaitant protéger l'intégrité de son code devrait se pencher sur des techniques efficaces d'obscurcissement du code.

Il s'agit d'un élément nécessaire pour protéger la propriété intellectuelle et vous protéger contre le piratage et d'autres menaces similaires pesant sur les flux de revenus.

Plusieurs techniques peuvent être employées, mais chacune d'entre elles présente des inconvénients et des limites auxquels il convient de prêter attention. Une obfuscation de code insuffisante peut nuire à une base de code tout en la protégeant des menaces extérieures.

L'approche la plus complète de l'obscurcissement du code consiste à utiliser des outils et des cadres d'obscurcissement. Ils contiennent les fonctionnalités dont vous avez besoin pour mystifier votre code aux yeux de tout attaquant. Recherchez la solution qui répond à vos besoins pour éviter de perdre des données sensibles qui auraient pu être facilement protégées.