Proteger su código es la clave para protegerse del robo de propiedad intelectual. Por supuesto, también es útil para protegerlo contra las amenazas generales a la ciberseguridad. Afortunadamente, existen opciones de bajo coste que dificultan a los actores maliciosos la detección de puntos débiles. El tema de esta guía es la ofuscación de código y cómo puedes utilizarla.

"Ofuscación" describe cualquier proceso de hacer intencionadamente algo difícil de entender. Del mismo modo, la ofuscación de código es la práctica de crear código difícil de entender para las personas y los ordenadores.

Independientemente de la técnica elegida, la ofuscación sirve para el mismo propósito en cualquier caso. Además, todas las técnicas de ofuscación de código ofrecen protecciones similares. Sin embargo, las técnicas varían en términos de:

- Dificultad de aplicación

- Eficacia en la prevención de ciberdelitos

Éstas son sólo las aplicaciones defensivas de la ofuscación de código. Por desgracia, los malos también suelen ofuscar el código para sus propios fines.

Motivos de la ofuscación del código

Empecemos por lo bueno, luego repasemos lo malo y lo feo.

Ofuscación defensiva del código

Las técnicas de ofuscación de código se practican como medida de ciberseguridad para protegerse contra:

- Intentos de ingeniería inversa

- Robo de propiedad intelectual

- Robo de secretos comerciales

- Falsificación de datos y usurpación de identidad

- Piratería

- Descubrimiento de vulnerabilidades (exposición a vulnerabilidades)

- Manipulación

- Abuso de licencias o permisos

En todos estos casos, la ofuscación de código es una medida legítima contra los actores maliciosos. Protege la integridad del código de la organización y evita los abusos habituales contra las vulnerabilidades encontradas en el código.

La ofuscación de código es una medida clave para proteger algoritmos sensibles y métodos propietarios. Pero también la utilizan muchas empresas para evitar la piratería de software. También se utiliza como protección contra modificaciones no autorizadas.

Ofuscación de código malicioso

Los ciberdelincuentes también pueden beneficiarse de las técnicas de ofuscación de código. Utilizan la ofuscación para ocultar sus acciones maliciosas y hacer que parezcan benignas.

Un ejemplo habitual de técnicas de ofuscación delictivas es la ocultación de malware. La ofuscación de código puede permitir ocultar código malicioso bajo la cubierta de software o archivos legítimos. Entre los métodos igualmente sencillos y comunes se incluye la ofuscación de URL, HTML o código JavaScript maliciosos. Estas técnicas pueden dificultar la detección de sus ataques hasta que sea demasiado tarde.

Técnicas habituales de ofuscación de código

Existen varios métodos para ofuscar el código. Todos estos métodos hacen que el código sea más difícil de comprender tanto para los humanos como para los ordenadores, lo que en última instancia dificulta, si no imposibilita, la ingeniería inversa del código.

1. Cifrado

Una forma común de ofuscar código es cifrar parte o todo el código de un programa. El cifrado de código, como técnica de ofuscación, consiste en cifrar una parte del código base para proteger su contenido de miradas indiscretas.

El código cifrado se descifra durante la ejecución. O se carga dinámicamente en memoria durante la ejecución, lo que añade más seguridad. A menudo, el cifrado de cadenas sensibles no se hace lo suficiente. Muchas organizaciones no consideran necesario cifrar en gran medida bases de código enteras.

2. Ofuscación de metadatos y código no utilizado

Otra opción común y sencilla es eliminar los metadatos potencialmente peligrosos. En esta técnica, los metadatos se sustituyen por nombres de clases y variables sin sentido. Por último, se añade código sin sentido e inútil al script. Renombrar variables es un paso relativamente poderoso y simple que a menudo puede marcar una gran diferencia.

Combinando estos tres pasos, estás despistando a cualquier actor malicioso o software que intente entender tu código.

Esto se hace a menudo de una manera diferente y automática por herramientas apropiadamente tituladas "ofuscadores". Por supuesto, también se puede hacer manualmente, pero esto puede llevar a dificultades involuntarias dentro de su propia organización si no se hace cuidadosa y metódicamente.

3. Reestructuración simple

La reestructuración del código se produce cuando alguien modifica la estructura y el flujo del código sin afectar a su funcionalidad. Es una alternativa más sencilla al método anterior.

Algunos ejemplos son:

- Cambiar el orden de las declaraciones de forma que no afecte a la funcionalidad.

- Añadir bucles o condicionales innecesarios

- Creación de estructuras anidadas extrañas y enrevesadas que, de nuevo, no afectan a la funcionalidad.

4. Inserción de código muerto

También puedes simplemente insertar código muerto en el código base. El único propósito de este código es confundir a los actores maliciosos que intenten analizar tu código. Esta técnica también se conoce como "ofuscación de código ficticio".

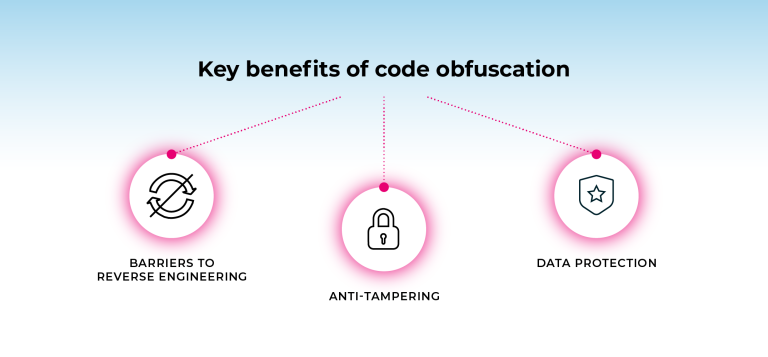

Principales ventajas de la ofuscación de código

La ofuscación del código tiene ventajas e inconvenientes. En general, los beneficios superan a las limitaciones. Pero comprender las limitaciones es clave para evitar los inconvenientes y garantizar una protección sólida.

Obstáculos a la ingeniería inversa

La ingeniería inversa se produce cuando los atacantes intentan analizar un fragmento de código y comprender su funcionalidad. Lo recorren manualmente o con ayuda de software y buscan:

- Puntos débiles

- Comprender su funcionamiento

- La funcionalidad y cómo puede reproducirse

Ofuscar tu código hace su trabajo mucho más difícil. Sus intentos de aplicar ingeniería inversa al código se verán frustrados por su falta de comprensión de lo que están viendo. La lógica del código se les escapará, al menos parcialmente, y la funcionalidad será más difícil de replicar.

Es importante recordarlo cuando se trata de proteger los secretos comerciales y la propiedad intelectual.

Antisabotaje

Los atacantes que intenten modificar su código con fines maliciosos se encontrarán en una situación similar de confusión. Si intentan modificar ciertas funcionalidades sin dañar la funcionalidad e integridad general del código, tendrán que cavar a través de un laberinto.

Esta es la razón por la que la ofuscación de código es una parte importante de la seguridad. Hace que sea más difícil aprovecharse de las vulnerabilidades de tu:

- Autorizaciones

- Permisos

- Licencias

- Otros ámbitos clave

Manipular estas áreas clave de forma que beneficie a un atacante requiere una comprensión de la base de código con la que está tratando. Por tanto, la ofuscación no es solo un refuerzo de la ciberseguridad, sino un componente clave de un software fiable.

Protección de datos

Tal vez una preocupación aún más simple sea una violación de datos. La forma en que la ofuscación protege sus datos es igualmente sencilla. Si los atacantes acceden a tu código, les resultará muy difícil entenderlo.

Por este motivo, al ofuscar código, es importante centrarse en los datos confidenciales. Utilizando las técnicas que hemos descrito anteriormente, puedes proteger tus datos importantes de los atacantes que buscan cometer robos de identidad o fraudes financieros.

Limitaciones de la ofuscación de código

Comprender estas limitaciones le ayudará a evitar dispararse en el pie cuando ofusque su código con fines defensivos.

Mayor complejidad

La ofuscación del código, por definición, complica su base de código. Si bien esto dificulta que los actores maliciosos causen daño, también dificulta el funcionamiento de su propia organización.

Esto significa que la ofuscación de código puede:

- Dificultar la comprensión y el desarrollo del código por parte de los empleados

- Complicar la depuración

- Introducir nuevos errores o fallos

- Dificultar la colaboración interna

- Dificultar la incorporación de nuevos empleados o contratistas de confianza

Estos problemas pueden abordarse mediante una de estas dos líneas de actuación:

- Sistematice sus procesos de ofuscación de código de una forma internamente coherente que suavice los procedimientos operativos normalizados internos.

- Utilizar marcos de seguridad que ofusquen eficazmente el código y permitan trabajar con él sin problemas.

En cualquier caso, sopesa las dificultades que causarán tus esfuerzos de ofuscación de código frente a los beneficios de seguridad que producirán. Pregúntate cómo afectará a este equilibrio cada acción que lleves a cabo.

Posible degradación del rendimiento

Muchas técnicas de ofuscación de código requieren procesos adicionales al ejecutar el código, lo que puede ralentizar el rendimiento. Por ejemplo, el cifrado de cadenas puede ralentizar el rendimiento del software.

El principal inconveniente es que los tiempos de ejecución pueden ralentizarse. Una vez más, esto requiere que te involucres en un acto de equilibrio que sopese los beneficios de la seguridad frente a los inconvenientes. En este caso, debes equilibrar una mayor seguridad con un menor rendimiento.

La ofuscación del código no es 100% impenetrable

La ofuscación del código no es infalible. Hay varias maneras en que los atacantes pueden intentar burlarla. Incluso en el mejor de los casos, la ofuscación de código no es una defensa sólida por sí sola.

Con tiempo, habilidad y recursos adicionales, los atacantes pueden ser capaces de aplicar ingeniería inversa al código ofuscado. Necesitan descifrar la lógica de sus técnicas de ofuscación siempre que sea posible. También pueden necesitar descifrar el código en algunos casos. Son tareas difíciles, pero a menudo están lejos de ser imposibles.

La forma de solucionar este problema es:

- Utilizar técnicas de ofuscación complejas pero bien diseñadas que sean

- Difícil de manejar desde el exterior

- Facilidad para seguir trabajando desde dentro

Utilizar la ofuscación junto con otras medidas defensivas como buenas prácticas de codificación seguraarquitectura segura y marcos de seguridad

Riesgo de autosabotaje

El autosabotaje siempre es posible con la ofuscación de código. Cada uno de los inconvenientes anteriores ha tocado un potencial negativo que puede resultar del proceso.

Tenga cuidado de evitar:

- Introducción de nuevos errores o fallos

- Cambiar comportamientos

- Socavar las funcionalidades

- Hacer que la base de código sea demasiado complicada para sus propios desarrolladores

- Perjudica el rendimiento y frustra a los usuarios finales legítimos

La forma de evitar el autosabotaje y otros inconvenientes es observar las mejores prácticas a la hora de ofuscar el código.

Buenas prácticas para una ofuscación eficaz del código

Tenga en cuenta estas prácticas cuando se dedique a la ofuscación de código para garantizar los mejores resultados posibles.

1. Equilibrio

El equilibrio es el tema más consistente en la defensa exitosa de la ofuscación de código. La falta de equilibrio puede poner en peligro el mantenimiento, la seguridad y el rendimiento.

El equilibrio no es sólo entre seguridad y rendimiento. También está entre los beneficios que produce la seguridad y el coste de mano de obra que requieren esos beneficios. Los análisis coste-beneficio deben realizarse periódicamente y con cada cambio propuesto.

2. Pruebas y depuración

Las pruebas y la depuración son las otras partes constantes de una ofuscación eficaz del código. Con pruebas y depuración regulares, hay menos oportunidades de cometer errores. También hay menos riesgos para la funcionalidad del código. Por lo tanto, las aplicaciones protegidas con técnicas de ofuscación de código deben supervisarse, probarse y corregirse constantemente.

3. Actualiza

La eficacia de las técnicas de ofuscación de código cambia constantemente a medida que los ciberdelincuentes desarrollan nuevas técnicas propias. Los cambios en el entorno de la ciberseguridad exigen:

- Actualizaciones periódicas de sus técnicas de ofuscación y contramedidas

- Actualizaciones y parches de cualquier solución de software que emplee con fines de ofuscación y seguridad general.

Los miembros del personal responsables de la ofuscación de código deben estar al tanto de las amenazas nuevas y en evolución, en particular de los ataques de inyección de código. La lectura de boletines y el seguimiento de revistas de ciberseguridad pueden espolear la acción en el momento en que más se necesita.

Herramientas y marcos de ofuscación del código

Muchas empresas de ciberseguridad ofrecen funciones de ofuscación de código a través de herramientas y marcos de trabajo. Pero también existen soluciones de ofuscación de código independientes, como Cyphoruna plataforma SaaS dedicada a la ofuscación.

En general, hay que investigar mucho antes de utilizar herramientas y marcos. Todos ellos varían en cuanto a su eficacia en relación con las necesidades de su organización.

He aquí algunas características clave que tienen en común las herramientas y marcos de ofuscación.

- Renombrar: Se les asignan nuevos nombres para ocultar su finalidad. Las funciones de renombrado incorporadas atribuyen nuevos nombres a las áreas clave de funciones, variables y clases.

- Cifrado de cadena: La mayoría de las herramientas disponen de esta función. Sirve para cifrar cadenas sensibles en el código, incluidas API y URL.

- Reducción de código: Esto se hace para reducir el tamaño total del archivo de código ofuscado.

- Ofuscación del flujo de control: Esta sencilla pero crucial función reorganiza la estructura del código. Mantiene la funcionalidad más o menos igual, pero dificulta la lectura y comprensión del código.

Lo esencial

La ofuscación de código es una poderosa herramienta tanto para la defensa como para el ataque. Cualquier organización que desee proteger la integridad de su código debería estudiar técnicas eficaces de ofuscación de código.

Es una parte necesaria de la protección de la propiedad intelectual y de la protección frente a la piratería y otras amenazas similares a los flujos de ingresos.

Se pueden emplear varias técnicas, pero cada una tiene algunos inconvenientes y limitaciones a los que hay que prestar atención. Una ofuscación de código mediocre puede causar daños a una base de código a la vez que la protege de amenazas externas.

El enfoque más completo para la ofuscación de código es a través de herramientas y marcos de ofuscación. Contienen las características que necesitas para ofuscar tu código a los ojos de cualquier atacante. Busque la solución que se adapte a sus necesidades para evitar perder datos sensibles que podrían haberse protegido fácilmente.