VMX Labs a étudié les façons dont les cybercriminels utilisent les trojans bancaires Android pour exploiter les services d'accessibilité Android. Dans un cas, il s'agit d'utiliser un système de transfert automatique et des clés PIX pour voler facilement les fonds des utilisateurs. Le résultat peut être un transfert de fonds instantané (et non autorisé) du compte bancaire de la victime.

La récente variante de GoatRAT, telle que décrite par les chercheurs de Cyble, vise les banques brésiliennes, mais d'un point de vue plus large, elle montre que les développeurs d'applications doivent mettre en place des protections plus efficaces pour détecter ce type d'abus sur un appareil mobile. Là où nous voyons de la fumée aujourd'hui, il est probable qu'il y aura un incendie demain.

Faire de la récente GoatRAT est d'autant plus dangereuse qu'elle n'a plus besoin d'inclure certaines des fonctionnalités habituelles d'un trojan bancaire de base que l'on s'attend généralement à voir dans le cadre de fraudes financières similaires. Et, comme l'a souligné Cyble, il semble que les transferts automatisés soient le seul objectif des attaques, et non le vol de données ou d'informations confidentielles, ou quoi que ce soit d'autre.

Le cheval de Troie fonctionne d'une manière qui ne l'oblige pas à demander ou à obtenir des autorisations ou des codes d'authentification standard. Par conséquent, les organisations doivent continuer à renforcer leurs processus de cybersécurité et d'authentification existants et en constante évolution, tout en adhérant aux pratiques de sécurité de base qui empêchent les chevaux de Troie d'infiltrer leurs systèmes, comme l'authentification biométrique pour l'accès aux appareils mobiles, le fait d'éviter de cliquer sur des liens inattendus et de ne télécharger que des applications provenant de deux magasins de confiance.

De nombreuses sources, telles que Cyble, ont indiqué que GoatRAT était à l'origine un outil d'administration à distance utilisé pour prendre le contrôle de dispositifs, mais que l'une de ses dernières versions servait clairement de cheval de Troie décrit ci-dessus, ciblant spécifiquement les banques brésiliennes, notamment NUBank, Banco Inter et PagBank.

Activités cachées : Surimpressions d'écran et services d'accessibilité

Ce nouveau type d'attaque montre une augmentation indéniable de l'utilisation des services d'accessibilité d'Android, et cet exemple spécifique utilise ces services pour identifier la cible de l'attaque (en vérifiant que l'application cible correcte est installée sur l'appareil lui-même), puis pour créer des superpositions d'écran destinées à dissimuler les activités de l'attaque qui se déroule "en dessous". En outre, toutes les entrées utilisateur nécessaires sont également effectuées à l'aide des services d'accessibilité d'Android.

Dans le monde d'Android, les services d'accessibilité travaillent en coulisse pour aider ceux qui en ont le plus besoin. Ces services sont nés de la volonté de rendre la technologie plus accessible aux personnes handicapées, grâce à des fonctionnalités telles que les lecteurs d'écran et la synthèse vocale qui permettent une interaction transparente avec les appareils grand public. Mais le niveau élevé de privilèges administratifs des services d'accessibilité peut en faire une cible de choix pour les pirates qui cherchent à exploiter leurs capacités à leur propre profit. Les acteurs malveillants peuvent utiliser les services d'accessibilité pour réaliser toute une série d'actions illicites.

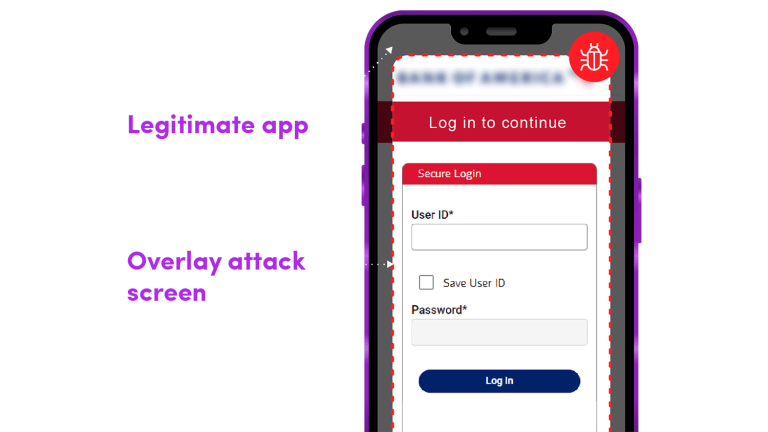

Qu'est-ce qu'une attaque par superposition d'écran ?

Une superposition d'écran est une attaque dangereuse (qui s'attaque généralement aux fonctions d'accessibilité d'Android) qui place une fenêtre ou un écran invisible au-dessus de l'application en cours d'exécution afin de capturer la saisie de touches à l'insu de l'utilisateur. Les pirates informatiques incitent alors les utilisateurs à envoyer des informations à la fois à l'application légitime et aux malfaiteurs.

Imaginez par exemple que vous utilisiez une application bancaire sur votre téléphone. Soudain, un écran apparaît, vous invitant à saisir vos identifiants de connexion. Vous pensez qu'il s'agit simplement d'une partie de l'interface normale de l'application et vous entrez vos informations. Mais en réalité, vous venez de transmettre vos données sensibles à un cybercriminel.

Le danger potentiel des attaques par superposition d'écran est évident : elles peuvent être utilisées pour voler des informations personnelles, des données financières et d'autres informations sensibles à des utilisateurs qui ne se doutent de rien. Dans certains cas, les pirates ont utilisé les superpositions d'écran pour installer des logiciels malveillants sur les appareils, ce qui leur permet d'accéder à encore plus de données et de contrôler l'appareil.

Comment prévenir les attaques par superposition d'écran

Que peuvent donc faire les entreprises pour protéger leurs applications mobiles contre ce type d'attaques ? Tout d'abord, elles doivent veiller à ce que leurs applications soient conçues dès le départ dans un souci de sécurité. Cela signifie qu'elles doivent suivre les meilleures pratiques en matière de codage sécurisé, utiliser le chiffrement pour protéger les données en transit et au repos, et tester régulièrement leurs applications pour détecter les vulnérabilités. Intégrer Verimatrix XTD Prevent dans votre CI/CD workflow est un exemple de cybersécurité de gauche pour les applications mobiles.

Deuxièmement, les entreprises devraient envisager de mettre en œuvre des mesures de sécurité spécifiquement conçues pour détecter et prévenir les attaques par superposition d'écran. Il peut s'agir d'outils qui surveillent l'activité des applications en temps réel (RASP), à la recherche de comportements suspects tels que l'exécution simultanée de plusieurs applications ou l'apparition de fenêtres de superposition inattendues à l'écran. Là encore, Verimatrix XTD est une solution idéale.

Enfin, les entreprises devraient intensifier leur surveillance des applications mobiles. Verimatrix propose une solution de cybersécurité étonnante avec Extended Threat Defense (XTD)qui permet aux clients de prévenir, de détecter, de répondre et de prédire les menaces qui pèsent sur leurs applications mobiles et sur les appareils qui se connectent à leur infrastructure critique. Cette détection inclut les attaques par superposition.

Nous avons étendu nos capacités de détection au réseau, au-delà des détections au niveau des applications et des appareils. Nous pouvons évaluer le risque par application afin de protéger la connexion à l'infrastructure critique de l'entreprise. Tout cela est maintenant disponible.

Pour plus d'informations sur Verimatrix XTD, une solution vers laquelle de plus en plus d'institutions financières se tournent pour prévenir ce type d'attaque évolutive, cliquez ici.

3 Impératifs de sécurité pour les fabricants d'applications pour véhicules en 2024