Tras haber tratado en otros artículos la compleja naturaleza del ecosistema de distribución de medios y el problema de la piratería en línea, podemos abordar aquí la tecnología DRM utilizada para salvaguardar la distribución de contenidos de vídeo. En concreto,

- Tokenización

- Geofiltrado

- Marcas de agua forenses

- Protecciones estáticas y dinámicas

A medida que la distribución de vídeo ha ido evolucionando hacia modelos de servicios de flujo continuo a través de Internet, la gestión de derechos digitales (DRM) ha permitido a los proveedores de vídeo mantener su alcance entre audiencias que ya no dependen de la televisión de pago tradicional o de los soportes físicos para consumir contenidos y llegar a otras nuevas.

Los operadores consideran que la tecnología DRM proporciona una gran seguridad a los contenidos y servicios. Sin embargo, los ataques a la seguridad pueden producirse antes y después del cifrado por la plataforma DRM, así como en el propio contenido cifrado. Esto significa que la tecnología DRM por sí sola no puede proteger completamente la entrega, los puntos finales del servicio o la infraestructura de prestación de servicios de un operador.

La importancia de los sistemas multi-DRM en la protección de contenidos

Los sistemas Multi-DRM están diseñados para permitir que varias tecnologías DRM trabajen en armonía, proporcionando un enfoque completo y sólido para la protección de contenidos.

Los riesgos de los sistemas DRM únicos

Aunque los sistemas DRM individuales pueden proporcionar cierto nivel de protección, no están exentos de limitaciones y vulnerabilidades. Existen dos riesgos principales:

- Incapacidad de proteger contra todas las formas de piratería o pirateo: Por ejemplo, algunos sistemas DRM individuales son más eficaces para evitar la piratería a través del intercambio de archivos, mientras que otros protegen mejor contra la captura de pantalla o el ripeo de secuencias.

- Obsolescencia con el tiempo. A medida que la tecnología evoluciona y se desarrollan nuevos métodos de piratería, las tecnologías DRM únicas pueden perder eficacia a la hora de proteger los contenidos digitales. En algunos casos, un sistema DRM único puede incluso ser crackeado o burlado, haciéndolo inútil para proteger contenidos.

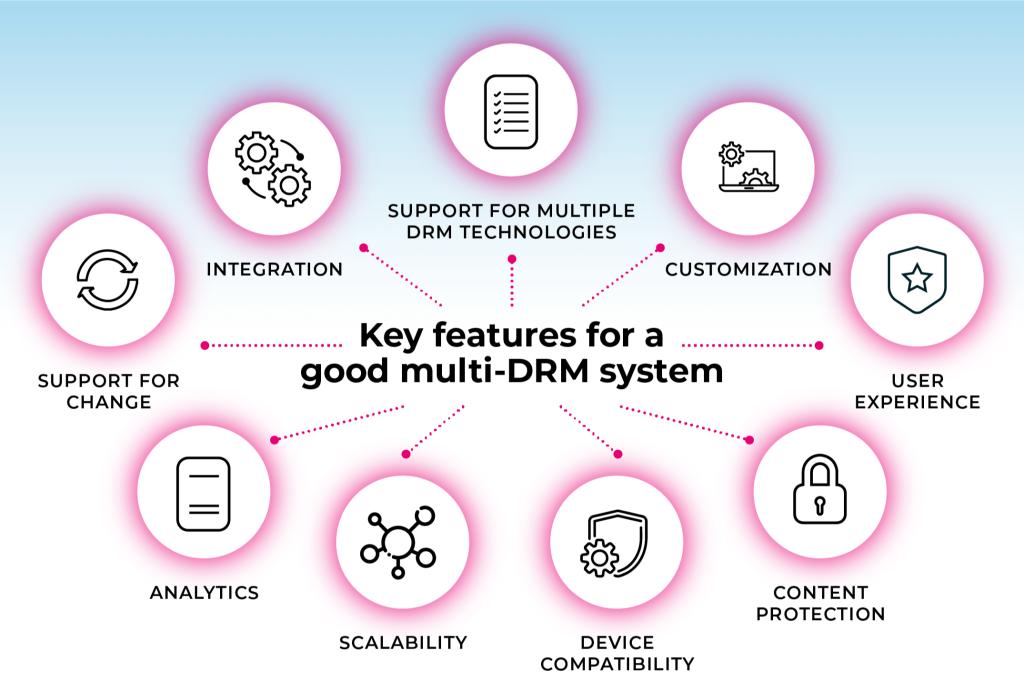

Cómo elegir el sistema multi-DRM adecuado

Los sistemas multi-DRM vienen con una serie de características que permiten una protección eficaz y eficiente de los contenidos. Estas son algunas de las nueve características clave que hay que tener en cuenta a la hora de elegir un sistema multi-DRM:

- Experiencia del usuario: El sistema multi-DRM debe proporcionar una experiencia de usuario sin fisuras a los espectadores, permitiéndoles acceder y ver los contenidos en sus dispositivos y plataformas preferidos.

- Protección de contenidos: La capacidad de mitigar y/o prevenir una serie de amenazas, como la captura de pantalla, la copia de secuencias y el intercambio de archivos.

- Compatibilidad de dispositivos: Compatibilidad de reproducción en múltiples dispositivos y plataformas, incluidos ordenadores de sobremesa, dispositivos móviles y televisores inteligentes.

- Escalabilidad: La capacidad de escalar a medida que crecen sus necesidades de distribución de contenidos. Esto incluye la compatibilidad con grandes volúmenes de contenidos, múltiples plataformas de distribución y diferentes opciones de licencia.

- Compatibilidad con múltiples tecnologías DRM: La característica más importante de un sistema multi-DRM es la compatibilidad con una serie de tecnologías DRM, incluidas las que se utilizan ampliamente en sus mercados objetivo.

- Apoyo al cambio: Los sistemas Multi-DRM están diseñados para adaptarse a los cambios de las tecnologías DRM individuales a medida que evolucionan y a las nuevas que van surgiendo.

- Análisis: El sistema debe proporcionar análisis detallados sobre el uso y el consumo de contenidos, incluidos los datos de los espectadores y los patrones de uso. Esto le permitirá optimizar la entrega de contenidos y mejorar la participación de los usuarios.

- Personalización: El sistema debe ser personalizable para satisfacer sus necesidades específicas de protección de contenidos, incluida la posibilidad de elegir qué tecnologías DRM utilizar para cada plataforma.

- Integración: La capacidad de integrarse con sus sistemas actuales de gestión y distribución de contenidos, como una red de distribución de contenidos (CDN) o un reproductor de vídeo. Esto facilitará la gestión y distribución de sus contenidos digitales y garantizará una experiencia de usuario fluida para sus espectadores.

Al elegir un sistema multi-DRM como Verimatrix Streamkeeper Multi-DRM, que ofrece estas características clave, los propietarios de contenidos pueden asegurarse de que sus contenidos digitales están protegidos contra una amplia gama de amenazas, al tiempo que permiten un fácil acceso y visualización por parte de los usuarios legítimos.

¿Qué es la tokenización?

En la era digital actual, la piratería de contenidos se ha convertido en un problema importante, que supone una pérdida de ingresos para creadores y distribuidores de contenidos. La DRM es una tecnología crucial que se utiliza para proteger los contenidos digitales controlando el acceso a ellos e impidiendo su distribución no autorizada.

Un método que ha ganado adeptos en los últimos años es la tokenización. La tokenización se ha convertido en un método popular para proteger los contenidos digitales porque implica la creación de tokens únicos que se utilizan para acceder a los contenidos digitales, lo que proporciona una mayor seguridad y mejora la experiencia del usuario.

Ventajas de la tokenización en DRM

- Mayor seguridad y protección contra la piratería: Los tokens son únicos para cada usuario o dispositivo y se crean mediante complejos algoritmos, lo que dificulta su réplica o falsificación.

- Mejora de la experiencia y la comodidad del usuario: Cuando los usuarios tienen acceso a tokens, pueden acceder fácil y cómodamente a los contenidos digitales que deseen sin tener que pasar por un largo proceso de autenticación.

Inconvenientes de la tokenización en DRM

- Complejidad y coste de implantación: La tokenización puede ser un proceso complejo, que requiere conocimientos especializados y experiencia técnica. La implantación de la tokenización también puede resultar cara, sobre todo para los proveedores de contenidos más pequeños, que no disponen de los recursos necesarios para invertir en esta tecnología. Además, la tokenización requiere un mantenimiento y actualizaciones constantes para garantizar que los tokens sigan siendo seguros y eficaces a lo largo del tiempo.

- Posibilidad de que la tokenización impida la accesibilidad a los contenidos: La tokenización puede obstaculizar el acceso a los contenidos, especialmente para los usuarios que no tengan acceso a la tecnología necesaria para generar o utilizar tokens. Además, la tokenización puede restringir el acceso a los contenidos en función de la ubicación del usuario u otros factores, lo que puede limitar la disponibilidad de contenidos digitales para determinados usuarios.

¿Qué es el geofiltrado?

El geofiltrado es una técnica de protección de contenidos que restringe el acceso a contenidos digitales en función de la ubicación geográfica del usuario. El objetivo del geofiltrado es limitar el acceso a contenidos digitales por motivos legales, normativos o comerciales.

Puede que una empresa sólo tenga los derechos para distribuir una película o un programa de televisión en determinados países o regiones, por lo que utilizará el geofiltrado para asegurarse de que los usuarios de fuera de esas zonas no puedan acceder al contenido.

¿Es legal el geofiltrado?

Sí, el geofiltrado es legal. Se utiliza ampliamente en diversos sectores, como los medios de comunicación, los juegos y el comercio electrónico.

Ejemplos de geofiltrado en acción son las plataformas de streaming que restringen el acceso a sus contenidos en función de la ubicación del usuario, las tiendas en línea que limitan la venta de determinados productos a regiones específicas y las empresas de juegos que restringen el acceso a determinados juegos en función de la ubicación del usuario.

Sin embargo, el geofiltrado puede ser controvertido, ya que puede limitar el acceso a usuarios legítimos. Por ejemplo, un usuario que viaja fuera de su país de origen puede no tener acceso a contenidos por los que ha pagado debido al geofiltrado. Además, el geofiltrado puede eludirse fácilmente utilizando una red privada virtual (VPN) o un servidor proxy, lo que lo hace ineficaz contra los piratas decididos.

¿Cómo funciona el geofiltrado?

El geofiltrado funciona identificando la dirección IP del usuario y comparándola con una lista de ubicaciones aprobadas o restringidas. Hay varias técnicas que pueden utilizarse para el geofiltrado.

- Basado en DNS: Redirigir a los usuarios a diferentes servidores en función de su ubicación geográfica.

- Detección de VPN/proxy: Identificación de usuarios que acceden a contenidos a través de una VPN o un servidor proxy y posterior bloqueo de su acceso.

- El mapeo de IP a ubicación es la técnica más utilizada para el geofiltrado. Consiste en asignar la dirección IP del usuario a su ubicación geográfica utilizando una base de datos de direcciones IP y sus ubicaciones asociadas.

Limitaciones del geofiltrado

- Inexactitudes en el mapeo de IP a ubicación: Las direcciones IP pueden ser dinámicas y cambiar con frecuencia, lo que puede dificultar su asignación exacta a una ubicación específica.

- Fácil de eludir: El geofiltrado puede eludirse fácilmente utilizando una VPN o un servidor proxy. Estos servicios permiten a los usuarios enmascarar su dirección IP y aparentar que se encuentran en otra región, lo que puede permitirles acceder a contenidos que de otro modo estarían restringidos.

- Limitado a contenidos basados en IP: El geofiltrado se limita a los contenidos que se transmiten por Internet y se basan en direcciones IP para los datos de localización. Esto significa que no se pueden geofiltrar los contenidos que se transmiten a través de otros canales, como soportes físicos o emisiones por satélite.

Buenas prácticas de geofiltrado

- Conozca a su público y sus necesidades. Conocer bien la distribución geográfica de tu audiencia te ayudará a garantizar que los usuarios legítimos no sufran restricciones innecesarias.

- Utilice varias técnicas de geofiltrado para mejorar la precisión. Aunque el mapeo de IP a ubicación es la técnica más utilizada para el geofiltrado, el uso de múltiples técnicas puede mejorar la precisión del proceso de filtrado.

- Supervise y ajuste las reglas de geofiltrado. Las reglas de geofiltrado deben supervisarse periódicamente para garantizar que funcionan con eficacia y precisión.

¿Qué es la marca de agua forense?

La marca de agua forense es una técnica que consiste en incrustar un identificador único e invisible en los contenidos digitales, como los vídeos, para identificar la fuente de distribución no autorizada, de modo que cada instancia y cada flujo individual puedan asociarse a un usuario autorizado y autentificado o señalarse como potencialmente robado.

A diferencia de la marca de agua tradicional, que está pensada para ser visible y puede eliminarse fácilmente, la marca de agua forense está diseñada para ser indetectable y resistir cualquier intento de eliminación o alteración.

La marca de agua forense se ha hecho cada vez más popular en los últimos años, y muchas industrias la utilizan para proteger sus contenidos de la piratería. Por ejemplo, las industrias del cine y la televisión y las ligas deportivas utilizan marcas de agua forenses para proteger sus contenidos protegidos por derechos de autor.

Hay muchos casos reales en los que la marca de agua forense ha sido crucial para identificar la piratería. Por ejemplo, en 2015, un grupo pirata fue detenido en Estados Unidos por distribuir películas y programas de televisión protegidos por derechos de autor. La marca de agua forense incrustada en el contenido se utilizó como prueba ante el tribunal, lo que dio lugar a un enjuiciamiento exitoso.

Ventajas de la marca de agua forense

- Identificación del origen de la piratería: Cuando se descubre una copia pirata de un vídeo, la marca de agua forense puede extraerse y utilizarse para identificar el origen de la filtración en la cadena de distribución. Esto permite a los propietarios y distribuidores de contenidos emprender acciones legales contra los piratas.

- Versátil: Las marcas de agua forenses pueden aplicarse en distintas fases del proceso de creación y distribución de contenidos. Por ejemplo, las marcas de agua forenses pueden añadirse durante la posproducción o la entrega de contenidos.

- Fiables: Las marcas de agua forenses se incrustan en un nivel bajo del contenido, lo que dificulta su eliminación o alteración.

Limitaciones de la marca de agua forense

- Falsos positivos: La marca de agua forense a veces puede dar lugar a falsos positivos, en los que el contenido legítimo se marca como pirata. Esto puede ocurrir si la marca de agua se daña o se elimina durante el proceso de distribución, o si no está bien configurada.

- Protección limitada contra la piratería física: La marca de agua forense está diseñada para proteger los contenidos digitales de la piratería. No puede proteger contra la piratería física, como la creación de DVD o discos Blu-ray falsificados.

- Eficacia limitada contra el streaming en directo: La marca de agua forense es menos eficaz a la hora de identificar la piratería de eventos retransmitidos en directo, ya que los piratas pueden utilizar diferentes dispositivos y plataformas para retransmitir los contenidos.

Prácticas recomendadas para la aplicación de marcas de agua forenses

- Seleccione un proveedor de marcas de agua forenses fiable. Elija un proveedor que ofrezca una tecnología de marca de agua forense fiable y que tenga un historial probado de lucha contra la piratería.

- Personalice la marca de agua. Incluir identificadores únicos y metadatos en la marca de agua puede ayudar a identificar el origen de la piratería con mayor precisión.

- Incruste la marca de agua al principio del proceso de distribución. Se recomienda hacerlo durante la etapa de codificación o transcodificación para garantizar que esté presente en toda la cadena de distribución.

- Pruebe y actualice periódicamente la marca de agua. Asegúrese de que las marcas de agua siguen siendo eficaces para identificar la piratería y de que los piratas no las eluden.

Dominio de la DRM: conozca mejor el complejo mundo de la tecnología DRM

Verimatrix ha creado una guía titulada "Ecosistema DRM y mejores prácticas de seguridad" para orientar a quienes participan en la distribución de contenidos de vídeo. La guía pretende ayudar a las personas a comprender mejor la DRM y ofrecer consejos prácticos sobre cómo utilizar la tecnología DRM de forma más eficaz, tanto por sí sola como en combinación con otras tecnologías y buenas prácticas.

La guía ofrece una visión experta que cubre varios aspectos de la DRM de forma exhaustiva. Es un recurso inestimable para quienes desean proteger sus valiosos contenidos y mantener un flujo de ingresos seguro. Utilizando esta guía, los usuarios pueden adelantarse a los acontecimientos y garantizar la seguridad de sus contenidos de vídeo.

Proteger el software y las aplicaciones legítimas de los piratas informáticos y la piratería

Es esencial proteger el software y las aplicaciones, tanto en reposo como durante su funcionamiento, para evitar que sean explotados de forma malintencionada. Si no se presta la debida atención a este paso, los desarrolladores de software y aplicaciones pueden enfrentarse a un riesgo significativo de que se desperdicien el tiempo, el dinero y los recursos que invirtieron en la creación de contenidos digitales.

El estado actual de la piratería y la piratería informática en los sectores del software y las aplicaciones es alarmante. Piratas y piratas informáticos analizan y aplican ingeniería inversa a aplicaciones legítimas para crear otras fraudulentas que parezcan auténticas. Estas aplicaciones fraudulentas se utilizan después para atacar a los consumidores y robar su información personal identificable (IPI) o acceder a la infraestructura del proveedor de vídeo para robar contenidos y servicios.

Para garantizar que el software y las aplicaciones están bien protegidos, se necesitan dos tipos de protecciones: estáticas y dinámicas. Las protecciones estáticas ocultan la estructura interna de la aplicación, los componentes de software y las interfaces para ocultar cualquier intento de manipulación. Las protecciones dinámicas, por su parte, detectan cualquier intento de interceptación de claves y datos durante el tiempo de ejecución.

¿Qué son las protecciones estáticas?

Las protecciones estáticas en DRM son un conjunto de técnicas utilizadas para proteger las aplicaciones de la ingeniería inversa y la manipulación. Estas técnicas se aplican en el momento del desarrollo y compilación de la aplicación. Una vez compilada la aplicación, estas protecciones pasan a formar parte de ella, lo que dificulta a los piratas informáticos la ingeniería inversa y la manipulación.

Tipos de protección estática

Existen diferentes tipos de protecciones estáticas, como la ofuscación de código, la criptografía de caja blanca y la resistencia a la manipulación del software. Cada técnica tiene sus puntos fuertes y débiles, y la elección de una u otra depende de los requisitos de la aplicación y del nivel de protección necesario.

- Ofuscación del código: Se utiliza para oscurecer el código y dificultar su comprensión. Esta técnica modifica la estructura del código, sustituye los nombres de funciones y variables por nombres sin sentido y elimina los comentarios del código. De este modo, dificulta la comprensión del código y, por tanto, la ingeniería inversa.

- Criptografía de caja blanca: Se utiliza para cifrar y descifrar datos dentro de la aplicación manteniendo en secreto las claves de cifrado y descifrado. Esta técnica garantiza que, aunque un atacante acceda al código de la aplicación, no podrá extraer las claves y descifrar los datos.

- Resistencia a la manipulación del software: Se utiliza para proteger la aplicación de manipulaciones detectando e impidiendo cualquier intento de modificar el código de la aplicación. Esta técnica consiste en añadir comprobaciones de integridad al código de la aplicación, que verifican que el código no se ha modificado desde que se compiló.

Buenas prácticas para aplicar protecciones estáticas

- Revise y actualice periódicamente sus protecciones estáticas para asegurarse de que están al día y son eficaces contra las amenazas más recientes.

- Pruebe a fondo sus protecciones estáticas para asegurarse de que funcionan según lo previsto y no interfieren con el funcionamiento normal de su aplicación.

- Utilice una combinación de protecciones estáticas para una seguridad por capas.

- Eduque a su equipo y a los usuarios sobre la importancia de la seguridad y las mejores prácticas para proteger los datos confidenciales.

- Siga las normas del sector y las mejores prácticas para la seguridad de las aplicaciones.

¿Qué son las protecciones dinámicas?

A diferencia de las protecciones estáticas, las protecciones dinámicas son un conjunto de técnicas que se implementan en tiempo de ejecución, lo que significa que se aplican a medida que se accede al contenido y se visualiza. Esto permite una mayor flexibilidad a la hora de adaptarse a nuevas amenazas y ataques.

Las protecciones dinámicas se utilizan en diversos sectores, además de la distribución de contenidos de vídeo, como el desarrollo de software, los servicios financieros y los juegos en línea. En estos sectores, las protecciones dinámicas se utilizan para evitar la piratería informática, el fraude y otras formas de ciberataques.

Específicamente para la industria de distribución de contenidos de vídeo, las protecciones dinámicas se utilizan para detectar intentos de interceptar claves y datos durante el tiempo de ejecución. Esto puede ayudar a impedir el acceso no autorizado a los contenidos, lo que es fundamental para proteger la propiedad intelectual de los propietarios de los contenidos y garantizar que puedan monetizarlos.

Tipos de protección dinámica

Cada técnica de protección dinámica tiene sus propias ventajas e inconvenientes, y los propietarios de contenidos deben considerar cuidadosamente qué técnicas utilizar en función de sus necesidades y recursos específicos.

- A prueba de manipulaciones: Añade comprobaciones al sistema DRM para detectar si el código ha sido modificado o manipulado.

- Cifrado: Cifrar las claves y los datos para dificultar su interceptación por los atacantes.

- Análisis del comportamiento: Monitorizar el comportamiento del usuario y del sistema DRM para detectar comportamientos anómalos que puedan indicar un ataque.

- Supervisión en tiempo real: Supervisa el sistema en tiempo real para detectar y responder a los ataques en el momento en que se producen.

Ventajas de las protecciones dinámicas para los propietarios de contenidos

- Mayor seguridad: Mediante el uso de una combinación de técnicas, las protecciones dinámicas proporcionan un nivel de seguridad mucho mayor que las soluciones DRM tradicionales. De este modo, a los atacantes les resulta mucho más difícil acceder a contenidos de vídeo y distribuirlos sin autorización.

- Mejor control de la distribución de contenidos: Los propietarios de contenidos pueden utilizar protecciones dinámicas para hacer cumplir los acuerdos de licencia y los controles de acceso. Esto garantiza que solo accedan a sus contenidos los usuarios autorizados, lo que ayuda a proteger sus ingresos y la reputación de su marca.

- Mayores ingresos: Al impedir el acceso no autorizado a los contenidos de vídeo, las protecciones dinámicas contribuyen a garantizar que los propietarios de los contenidos reciban el pago correspondiente.

- Información valiosa sobre el consumo de contenidos: Los propietarios de contenidos pueden utilizar herramientas de análisis para realizar un seguimiento de la participación y el comportamiento de los usuarios, lo que puede ayudarles a tomar mejores decisiones sobre la distribución y el marketing de contenidos.

Buenas prácticas para aplicar protecciones dinámicas

La implementación de protecciones dinámicas puede ser un proceso complejo que requiere una planificación y consideración cuidadosas. A continuación se exponen algunas consideraciones para integrar las protecciones dinámicas en los sistemas DRM existentes:

- Identifique sus requisitos de seguridad. Antes de implementar protecciones dinámicas, es importante identificar sus requisitos de seguridad y el nivel de protección necesario para su contenido de vídeo. Esto le ayudará a seleccionar las técnicas de protección dinámica apropiadas y a asegurarse de que su sistema DRM está adecuadamente protegido.

- Elija las técnicas de protección dinámica adecuadas. Existen varias técnicas de protección dinámica, cada una con sus propias ventajas e inconvenientes. Es importante evaluar cuidadosamente cada técnica y elegir las que mejor se adapten a tus necesidades específicas.

- Integre protecciones dinámicas en su sistema DRM existente. Integrar las protecciones dinámicas en un sistema DRM existente puede ser complicado, ya que puede requerir modificaciones en la arquitectura y el código del sistema.

- Supervise y actualice sus protecciones dinámicas. Las protecciones dinámicas no son una solución única, y deben supervisarse y actualizarse de forma continua para que sigan siendo eficaces frente a las amenazas nuevas y en evolución.

El efecto Counterspy : La eficacia operativa y el fin de las pérdidas por piratería