El usuario medio de dispositivos móviles tiene 20 aplicaciones instaladas en su teléfono, y casi el 25% de las aplicaciones móviles incluyen al menos un fallo de seguridad de alto riesgo. Esto no es sólo un problema para los usuarios finales. Es un problema importante para los desarrolladores de aplicaciones, cuya reputación, ingresos y negocio están en juego cada vez que se ataca una aplicación.

¿Por qué son tan frecuentes las vulnerabilidades de las aplicaciones móviles y qué pueden hacer los desarrolladores para evitar que sus aplicaciones se conviertan en el punto de entrada de la próxima gran brecha de seguridad?

Errores comunes en la seguridad de las aplicaciones

1. Depender de plataformas y redes externas para la protección

Por desgracia, el error más común que cometen los desarrolladores cuando se trata de la seguridad de las aplicaciones es asumir que alguien más se ha encargado de ello. Muchos desarrolladores depositan toda su confianza en las plataformas en las que se ejecutan sus aplicaciones en lugar de invertir en su propia seguridad.

La seguridad de la plataforma sólo llega hasta cierto punto. No evitará una brecha de seguridad, no impedirá que le roben su valiosa IP ni garantizará que su aplicación no sea analizada por un hacker y sometida a ingeniería inversa. Además de sobrestimar la seguridad de la plataforma, los desarrolladores también cometen a menudo el error de depender de la seguridad de la red para mantener a los hackers alejados de los datos que contienen sus aplicaciones.

Enseñar a tu app el arte de la autodefensa es siempre una mejor apuesta que confiar en fuentes externas para la seguridad.

2. Cumplir las normas mínimas en lugar de seguir las mejores prácticas

Históricamente, a los ciberdelincuentes les ha resultado más fácil acceder a las redes atacándolas directamente con ransomware u obteniendo acceso mediante ataques de phishing. A medida que las empresas se contagian de estas tendencias maliciosas, el resultado ha sido un aumento del gasto y la asignación de recursos a la seguridad de las redes, al tiempo que se dejan las aplicaciones expuestas y, por tanto, vulnerables a los riesgos.

A medida que el mundo está más conectado y las empresas de todos los tamaños y sectores empiezan a desarrollar sus propias aplicaciones móviles, esto se convierte en un nuevo punto de entrada obvio para los piratas informáticos.

Aunque antes bastaba con cumplir los requisitos mínimos de seguridad para protegerse de los ataques a las aplicaciones móviles, ya no es así. A medida que los delincuentes se centran en estos objetivos atractivos y a menudo desprotegidos, los desarrolladores deben emplear la seguridad por diseño para garantizar que sus aplicaciones no sean blancos fáciles.

Cuando se trata de la seguridad de una aplicación, el objetivo es dificultar, hacer perder tiempo y dinero a los delincuentes. Cuanto más tiempo y dinero tengan que invertir los hackers en analizar y atacar tu aplicación, más probable será que pasen a la siguiente hasta que encuentren un objetivo más fácil.

En resumen, la mejor práctica es no conformarse nunca con la mediocridad cuando se trata de la protección de aplicaciones. La mentalidad de los hackers es buscar el mejor retorno de la inversión, y si les resulta más fácil entrar por otro lado, lo harán.

3. Elegir herramientas de seguridad de aplicaciones engorrosas y laboriosas

Incluso los desarrolladores preocupados por la seguridad pueden caer en errores comunes porque es difícil equilibrar la protección de datos con la experiencia del usuario (UX). Ciertas funciones de seguridad pueden resultar engorrosas y mermar la capacidad del usuario para navegar sin problemas por la aplicación. Piense en la frustración de una contraseña olvidada, la expiración inoportuna de una sesión o las constantes comprobaciones de reCAPTCHA.

Según "The State of Mobile Enterprise Collaboration", publicado por Harmonla "facilidad de uso" es citada como la cualidad más importante de las aplicaciones móviles por el 97% de los usuarios. Esto significa que, aunque es importante proteger tu aplicación, también es primordial tener en cuenta la UX.

El mejor enfoque de seguridad es el que ofrece facilidad de uso tanto para el usuario final como para sus equipos internos. El mantenimiento y las actualizaciones de la seguridad no deben interrumpir su hoja de ruta, y las funciones de seguridad no deben obstaculizar la experiencia del usuario. La solución es una seguridad sin fricciones, fácil de usar, potente pero invisible.

Mejores prácticas de seguridad para aplicaciones móviles

En los últimos años se ha producido una avalancha de violaciones de la seguridad a través de las aplicaciones móviles. Según el Índice de seguridad móvil de Verizon, 1 de cada 3 organizaciones sufrió una brecha de seguridad debido a dispositivos móviles solo en 2019.

A medida que el mundo está más conectado y los negocios modernos se realizan cada vez más a través de aplicaciones móviles, la seguridad es fundamental. Incluso los sectores más fiables están en peligro, y cada dispositivo móvil es una superficie de ataque.

Instituciones financieras, organizaciones sanitarias, fabricantes y la industria del entretenimiento se han beneficiado de la facilidad de uso y la mayor satisfacción del cliente que permite la movilidad. Sin embargo, estos sectores de confianza también han sido testigos de los costosos ingresos y los daños a la reputación que se producen como resultado de las vulnerabilidades de las aplicaciones móviles y las medidas de seguridad inadecuadas.

Para mejorar la seguridad de sus aplicaciones, siga estas directrices para proteger sus aplicaciones y los datos confidenciales que manejan:

- Adopte un enfoque holístico de la seguridad de las aplicaciones móviles

- Implantar la concienciación y los procesos de seguridad

- Utilice una autenticación segura

- Utilizar tokenización de pagos móviles y almacenamiento seguro de datos

- Proteja su código y asegure las API

Adopte un enfoque holístico de la seguridad de las aplicaciones móviles

Según la Guía de mercado de Gartner para la protección dentro de la aplicaciónla seguridad de las aplicaciones que se ejecutan en entornos no fiables es crucial a medida que las aplicaciones móviles, IoT y web modernas migran la lógica del software al lado del cliente.

Llevar a cabo negocios, recopilar datos de consumidores y aceptar pagos en un entorno que no es de confianza le deja muy expuesto a los ataques, y hay varias áreas que deben abordarse para cerrar las brechas de seguridad.

Contar con los procesos de seguridad adecuados es tan importante como disponer de las herramientas adecuadas. La seguridad debe abordarse siempre desde una perspectiva holística; no tiene sentido cerrar la puerta con llave pero dejar la ventana abierta.

Implantar la concienciación y los procesos de seguridad

Los empleados deshonestos y las amenazas internas pueden causar daños masivos a una empresa y, en muchos casos, estos fallos de seguridad pueden evitarse si se aplican los procesos adecuados.

En 2019, Capital One, Trend Micro y Desjardins Group sufrieron brechas de seguridad como resultado de empleados deshonestos. Entre las medidas preventivas para mitigar estas situaciones se incluyen la supervisión constante, la formación en materia de concienciación sobre seguridad y severas restricciones de acceso.

Considerar la seguridad de las aplicaciones como un mero componente de back-end es un error costoso que acarrea consecuencias nefastas. El enfoque correcto es el que hace de la seguridad algo habitual, repartiendo la responsabilidad entre toda la organización en lugar de dejar que la reputación, los ingresos y la protección de datos recaigan directamente sobre los hombros de los desarrolladores de aplicaciones.

Esto significa crear programas de concienciación sobre seguridad que mantengan al personal alerta y le formen para estar atento a amenazas específicas. Un enfoque proactivo es clave para mitigar los riesgos y evitar las consecuencias de una brecha de seguridad. Por no mencionar que las medidas de seguridad proactivas cuestan mucho menos a largo plazo que el control de daños reactivo.

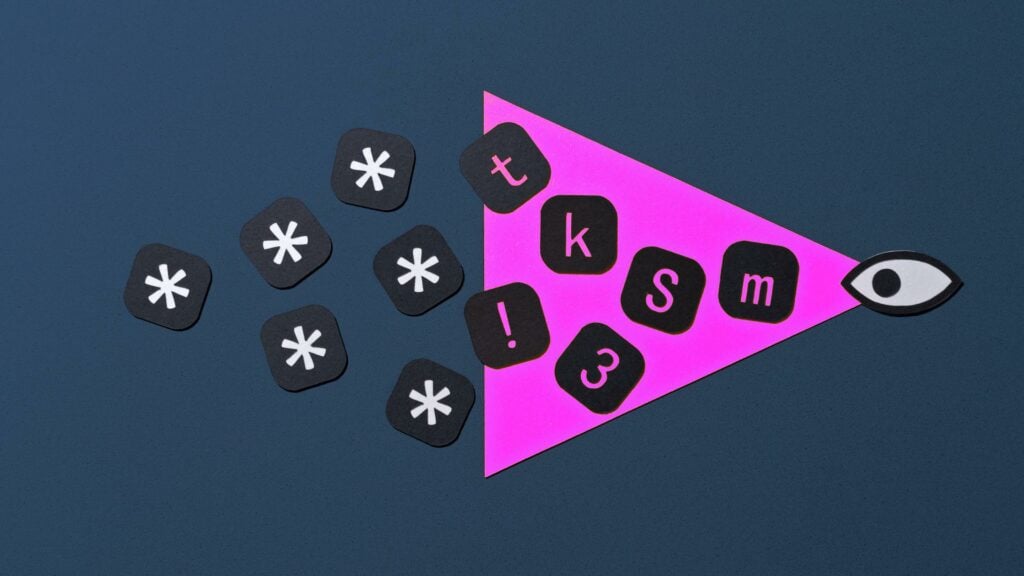

Utilice una autenticación segura

Algunas de las mayores brechas de seguridad se producen como resultado de una autenticación deficiente. Según Informe sobre investigaciones de brechas de datos de 2019 de Verizon, el 80 % de las brechas relacionadas con la piratería informática involucraron credenciales comprometidas o débiles.

Exigir contraseñas alfanuméricas seguras es bueno, pero exigir más de un identificador personal es mejor. Los requisitos de autenticación fuerte y multifactor añaden una barrera de entrada y dificultan a los piratas informáticos el acceso a una aplicación. Sin embargo, esto también puede dificultar que los auténticos usuarios finales disfruten de su experiencia.

La mejor práctica en lo que respecta a la autenticación robusta es dificultar al máximo la tarea de los delincuentes, pero facilitarla al máximo a los consumidores. Esto significa equilibrar comodidad y seguridad. Dado que las contraseñas son a menudo la vulnerabilidad más débil y un costoso motor de llamadas de asistencia, muchas organizaciones están optando por disolver el riesgo por completo cambiando a la autenticación sin contraseña.

Utilizar tokenización de pagos móviles y almacenamiento seguro de datos

Los sistemas Card-on-File son grandes bases de datos que los comerciantes mantienen para ahorrar a sus clientes la frustración de tener que volver a introducir los datos de la tarjeta en cada compra. Sin embargo, estas bases de datos plantean un riesgo inherente.

A los delincuentes les encanta ir tras estos honeypots; quizás el incidente más notable fue la infame brecha de seguridad de Target en 2013. En aquel entonces, la brecha de seguridad no tenía precedentes, pero con el tiempo, la brecha de Target resultó ser la primera de muchas que expusieron debilidades masivas en el almacenamiento de seguridad de datos.

Con el paso del tiempo, estas violaciones de bases de datos se han convertido en algo habitual. Para asegurar el almacenamiento de datos, ahora se recomienda guardar "tokens" en lugar de números de tarjeta.

Los servicios de tokenización de los principales sistemas de tarjetas de pago almacenan tokens inutilizables que son representaciones de las tarjetas de los clientes.Los tokens son pseudonúmeros de tarjeta; parecen y se sienten como números de tarjeta, pero reducen el riesgo de fraude al aplicárseles determinadas reglas.

Esto significa que los tokens sólo pueden utilizarse para un conjunto limitado de transacciones (en este caso, con el comerciante que los almacena). A diferencia del número de una tarjeta de crédito, si un delincuente se hace con un token, no podrá utilizarlo para realizar compras. La tokenización significa que incluso si los servidores de un comerciante son violados, no hay riesgo de exponer los números de tarjeta de los consumidores.

Proteja su código y asegure las API

Si el código de una aplicación no está debidamente protegido, los piratas informáticos pueden descompilar la aplicación, encontrar sus puntos débiles y crear un ataque. Una protección adecuada del código impide que la aplicación móvil se convierta en un vector de ataque.

La primera orden del día de un atacante cuando se trata de piratear una aplicación móvil es dedicar tiempo a aprender y comprender cómo se comunica una API con los servidores backend de una organización. Sin la protección del código y la seguridad de la API, un atacante puede aplicar ingeniería inversa a una aplicación móvil, lo que significa que puede elaborar sus propios mensajes para enviarlos a los servidores backend. Estos mensajes son el núcleo de una brecha de seguridad.

La protección del código y las API seguras mantienen a salvo el punto de entrada a los servidores backend y los datos personales más importantes de los consumidores.

Comprender la mentalidad del hacker

Si entiendes a tu adversario, estás a medio camino de derrotarlo, o eso dice el refrán.

Por eso, en una conferencia de desarrolladores de Android, la excelente Droidcon San Franciscodecidimos dar un ligero giro a las cosas. En lugar de demostrar lo fáciles que son las aplicaciones móviles para la ingeniería inversa o de sumergirnos en los riesgos técnicos y empresariales, queríamos adentrarnos en la mente del hacker.

El mejor punto de partida es la motivación del hacker, que suele clasificarse en uno de estos cuatro grupos:

- Académico

- Criminal

- Gobierno

- Freeloader

Académico

Los académicos siempre intentan demostrar algo. No buscan una recompensa económica. Lo que buscan es el prestigio de un trabajo bien hecho. La investigación académica sigue tres pasos:

- Haga una pregunta.

- Teorice una respuesta a la pregunta.

- Experimento para demostrar o refutar la teoría.

Cuando se trata de la seguridad de los usuarios, una pregunta típica es: "¿Puedo acceder a datos personales?". Dado que las aplicaciones móviles suelen ser blandas, la teoría suele ser "sí, a través de la aplicación móvil". El académico se lanzará entonces a aplicar ingeniería inversa a la app para demostrar que la teoría es correcta.

Aunque la motivación de un académico no sea maliciosa, publicará su investigación. Esto puede resultar embarazoso para las empresas atacadas. Y puede serlo doblemente, ya que los principales medios de comunicación confían en la investigación académica, que a menudo constituye una noticia creíble.

Criminal

El delincuente busca el rendimiento de la inversión. En pocas palabras, busca ganar dinero. Eso significa que buscan un ataque que pueda escalar, y están dispuestos a invertir su tiempo y energía para encontrar un ataque que pueda escalar.

El retorno puede venir a través del uso de la aplicación móvil para cometer fraude, como en el ataque a 7-Eleven en Japón del año pasado, en el que los delincuentes aprovecharon los puntos débiles de la aplicación móvil para robar dinero de las cuentas de los clientes.

Más a menudo, se trata de levantar datos personales: las tarjetas de crédito o los datos sanitarios son los más valiosos.

Gobierno

Los servicios de inteligencia siempre están buscando nueva información para mantener a salvo a sus ciudadanos. Como un notable ataque a WhatsApp el acceso a las comunicaciones de personas de interés es muy valioso.

Las comunicaciones modernas suelen estar cifradas. Por lo tanto, a menudo es más fácil ir tras la comunicación antes de que entre en el canal cifrado que intentar descifrar el flujo de comunicación. En terminología de seguridad, se trataría de un ataque man-at-the-end frente a un ataque de intermediario.

En el caso de una aplicación móvil blanda, sin duda es así. Mediante el uso de una vulnerabilidad dentro de una aplicación móvil, a menudo es posible insertar una escucha telefónica, desviando la comunicación interesante antes de que se haya cifrado, todo ello sin el conocimiento del usuario.

Freeloader

El gorrón busca algo a cambio de nada. Son los equivalentes modernos de los chavales de instituto que copiaban el CD de un amigo en un casete.

En la era moderna del streaming de vídeo y los videojuegos free-to-play, el freeloading adopta una forma diferente. Implica piratear la aplicación móvil para eliminar los anuncios que financian el servicio o utilizar la contraseña de tus padres para iniciar sesión en el servicio de streaming.

El reto al que se enfrentan los proveedores de servicios es que un ataque no se limita a un solo usuario. Una vez que un atacante ha creado una versión freeloading de una aplicación, será un "buen samaritano" y publicará la aplicación en una tienda de aplicaciones de terceros, permitiendo así que cualquiera pueda beneficiarse del ataque.

Una vez que comprenda la motivación del pirata informático, podrá empezar a identificar los activos que perseguirá en su aplicación móvil. Una vez identificado lo que está en riesgo, puede tomar medidas sencillas y prácticas para defenderse del atacante, como utilizar Protección de código para dificultar la ingeniería inversa de su aplicación, Criptografía de caja blanca para almacenar de forma segura los datos dentro de la aplicación, o autenticación fuerte para evitar que se compartan las contraseñas.

Para saber más sobre la mentalidad del hacker, vea nuestra presentación completa de Droidcon San Francisco.

Externalizar la seguridad de las aplicaciones frente a crear tecnologías de seguridad internas

En el pasado, las empresas solían preferir crear la seguridad de sus aplicaciones internamente por varias razones. Antes de que existieran la externalización y las soluciones basadas en la nube, los equipos de desarrollo se veían obligados a crear y personalizar sus sistemas internamente.

Incluso cuando los servicios de externalización de la seguridad de las aplicaciones empezaron a estar disponibles, muchas empresas siguieron considerando que las soluciones in situ merecían la pena. Estas son las razones (junto con sus inconvenientes):

Control total de los datos sensibles

Quizá una de las mayores ventajas de la seguridad interna de las aplicaciones sea la posibilidad de que las empresas sigan siendo las únicas poseedoras de datos altamente regulados y sensibles, en lugar de confiárselos a terceros.

Sin embargo, los proveedores de seguridad de confianza suelen disponer de métodos para garantizar que sus clientes mantengan el control de sus propios datos. Por ejemplo, una solución que ofrece herramientas in situ permite a las organizaciones mantener el control sobre la seguridad de sus aplicaciones para que ningún dato salga inadvertidamente de su entorno.

Flexibilidad

Si su propio equipo interno desarrolla la tecnología de seguridad de su aplicación, no hay necesidad de negociar con un proveedor para su personalización.Esto ofrece una flexibilidad total y una seguridad de las aplicaciones que satisfará realmente todas las necesidades.

Aunque la personalización ofrece exactamente lo que usted quiere y necesita, tiene un coste. Cuando los empleados se marchan, los sistemas personalizados pueden verse comprometidos, ser inaccesibles o no entenderse del todo.

Personal formado

Lo más probable es que las personas que conocen el diseño y las operaciones de sus flujos de datos sean las que crearon la arquitectura en primer lugar. Su equipo entiende intrínsecamente sus necesidades de red y seguridad.

Sin embargo, muchas empresas bancarias y de tecnología financiera emplean una combinación de personal interno y expertos en seguridad subcontratados. Tu equipo puede centrarse en los matices específicos de la organización, mientras que un equipo subcontratado cubre una plétora de otras amenazas.

Ventajas de externalizar la seguridad de las aplicaciones

A medida que avanza la tecnología, aumentan los retos de crear tecnologías de seguridad de aplicaciones internas. Podría ser inteligente considerar la externalización de la seguridad de las aplicaciones:

- Escalable: Una empresa de seguridad con experiencia puede evaluar y comprender sus necesidades, riesgos y vulnerabilidades y ofrecerle una solución escalable diseñada para adaptarse a las necesidades cambiantes de su empresa, que incluyen más usuarios, más potencia, mayor tráfico de red y cambios en el hardware.

- Económico: Ahorre en los crecientes costes de equipos, personal y formación.

- Preparados para la tecnología: Las empresas de seguridad de terceros realizan un seguimiento de los nuevos tipos de brechas de seguridad, y están continuamente inmersas en cuestiones de ciberseguridad y en cómo gestionarlas.

- Asistencia 24/7 garantizada: Dado que las brechas de seguridad suelen producirse fuera del horario laboral normal, la supervisión 24 horas al día, 7 días a la semana y los tiempos de respuesta inmediatos son fundamentales, por lo que contar con un centro de operaciones de seguridad (SOC) disponible las 24 horas del día para prestar asistencia.

- Fácil aplicación: Tras adquirir una solución de ciberseguridad externalizada, usted adquiere una configuración e implementación expertas para garantizar una protección eficaz del sistema y la red frente a las ciberamenazas; un proveedor de seguridad de aplicaciones externo y de confianza libera a su equipo de complejos retos de seguridad en una implementación de código cero.

La externalización de la seguridad de las aplicaciones ha demostrado ser una solución rentable contra la ciberdelincuencia, esencial para preparar y gestionar eventos inesperados que pueden costar dinero a las empresas, afectar a los clientes y provocar problemas de productividad. Un proveedor integral de soluciones de seguridad de aplicaciones externalizadas incluirá una serie de herramientas integrales y un enfoque estratégico por fases.

El valor de una solución de blindaje de aplicaciones probada

En el proceso de selección de un proveedor de seguridad de terceros creíble como Verimatrix para su Blindaje de aplicaciones es importante entender cómo debe ser una solución de este tipo.

Una empresa creíble ofrece múltiples capas de seguridad de las aplicaciones a través de un enfoque estratégico que se compone de lo siguiente:

- Protege los datos y la propiedad intelectual: Busca una organización de seguridad que preste apoyo a sectores sensibles a los datos a gran escala, como el financiero, el sanitario y el bancario, para proteger los datos y la propiedad intelectual frente a los ciberataques.

- Cumple los requisitos de seguridad y conformidad: Asegúrate de que la empresa de seguridad que elijas conozca los requisitos de seguridad y cumplimiento y ofrezca soluciones automatizadas e inteligentes para los secretos de las aplicaciones, las claves criptográficas y para proteger tu imagen de marca.

- Se ajusta al calendario de despliegue de su aplicación: Busca un proveedor de seguridad de aplicaciones que esté equipado con un conjunto de herramientas que garantice la seguridad de las aplicaciones a nivel empresarial, capacite a los equipos de desarrollo e ingeniería para proteger las aplicaciones y se adapte a los plazos de despliegue de tus aplicaciones.

Asegúrese de que las soluciones de seguridad de aplicaciones que selecciona ofrecen funciones de confianza que:

- Requieren cambios mínimos en el código

- Oferta ofuscación de código para contrarrestar el análisis estático del código mediante una potente ofuscación de flujo de control, aritmética/símbolos y cifrado de cadenas/secciones.

- Proporcionar comprobaciones del entorno que le permitan confiar en que su código se ejecuta donde usted quiere y no donde los atacantes desean.

- Incluye tecnología antimanipulación que crea una completa "red de comprobación" para evitar que se supriman protecciones de su aplicación.

- Son compatibles con plataformas móviles y de IoT (iOS y Android, Linux de escritorio e integrado, Windows y MacOS).

- Proporcionar compatibilidad inmediata con los principales entornos de desarrollo, como Xcode, Android Studio y Visual Studio.

- Detección de jailbreak y root de dispositivos comprometidos para garantizar que el código se ejecuta según lo previsto

- Evita la ingeniería inversa protegiendo el código mediante comprobaciones automáticas diseñadas para dificultar los intentos de ingeniería inversa.

- Utiliza herramientas automatizadas inteligentes que eliminan el error humano en los complejos procesos de creación para garantizar una aplicación fiable.

Los retos de la seguridad de las aplicaciones internas son cada vez mayores

A medida que el mundo migra a un entorno basado principalmente en aplicaciones, la seguridad de éstas se ha convertido en un reto de primer orden tanto para las empresas como para los desarrolladores.

Las aplicaciones de banca en línea y de tecnología financiera son algunas de las más vulnerables: tanto las nuevas empresas como las instituciones financieras tradicionales están sopesando los pros y los contras de externalizar la seguridad de las aplicaciones frente a la creación de tecnologías internas.

Si se encuentra en las primeras fases de decisión sobre su enfoque, nuestro libro electrónico titulado "Guía de planificación esencial para asegurar las aplicaciones financieras"ofrece recursos para guiar a las empresas de tecnología financiera y a los bancos en el proceso de toma de decisiones.