Los titulares sobre la reciente filtración de datos de SolarWinds han puesto de relieve tres riesgos de seguridad: el fin de la vida útil del software, las vulnerabilidades de terceros y el riesgo de la cadena de suministro de software. Todos ellos desempeñaron un papel importante en el ataque, que ha hecho que casi todas las empresas dependan del software de terceros: ¿Cómo podemos evitar algo así?

Aunque la magnitud de la brecha de SolarWinds no tiene precedentes, las vulnerabilidades explotadas por los piratas informáticos son demasiado comunes. Deloitteinformó de que el 83% de las organizaciones sufrieron un incidente de terceros en los últimos tres años, y el 11% causó un grave impacto en el servicio al cliente, la posición financiera, la reputación o el cumplimiento normativo. Con probabilidades como esta, es fundamental que las organizaciones den prioridad a la seguridad para proteger sus propios flujos de trabajo de datos y minimizar el riesgo de los riesgos de terceros y del software heredado.

Vulnerabilidades de terceros

Si algún punto de su cadena de suministro depende de software de terceros, esto puede crear una superficie de riesgo considerable, especialmente si estáconectado como un servicio y muchos otros también dependen del software. El efecto de red -la idea de que el software se vuelve más potente a medida que más personas lo utilizan- es un arma de doble filo. Más clientes, más funcionalidad y menos fricciones para la integración hacen que la herramienta sea más útil, pero también introducen un espectro exponencial de vulnerabilidades.

Utilizando el ejemplo de SolarWinds, la brecha se utilizó como trampolín para comprometer una serie de agencias gubernamentales estadounidenses. Como resultado del efecto de la red y de la lista de clientes de alto perfil que utilizaban una versión obsoleta del software (entre ellos, partes del Pentágono, el Departamento de Seguridad Nacional, el Departamento de Estado y un puñado de empresas de Fortune 500), el pirateo fue "el mayor y más sofisticado ataque que el mundo haya visto jamás", según Brad Smith, Presidente de Microsoft Corp. La brecha podría haber comprometido hasta 18.000 clientes de SolarWinds que utilizaban el software de monitorización de redes Orion de la empresa, cuyo código fuente fue modificado.

Para los proveedores de software, ya es hora de dar prioridad a la seguridad automatizada como parte de cada compilación. Cada nueva versión de su software tiene el potencial de crear nuevas vulnerabilidades. La seguridad requiere una higiene continua.

El software que una vez obtuvo una calificación de "A" durante una prueba de penetración puede funcionar a un nivel mucho más bajo a medida que se añaden nuevas características e integraciones, incluso si se trata sólo de actualizaciones de dependencias proporcionadas por el sistema operativo o bibliotecas compartidas como el software de código abierto (recuerde las vulnerabilidades Heartbleed y Shellshock OpenSSL o GNU Glibc hace unos años).

Para los clientes que dependen de software de terceros, se trata de una llamada de atención. Ahora más que nunca, es fundamental tomar medidas de seguridad proactivas, hacer planes de contingencia y encontrar soluciones de blindaje de aplicaciones automatizadas y de confianza para proteger sus datos, incluso si su proveedor de software se ve comprometido.

El enfoque de seguridad correcto comienza con hacer las preguntas correctas durante el proceso de RFP, pedir y verificar las políticas de seguridad y violación de datos que cumplen con ISO 27001, GDPR, CCPA, NY SHIELD y otros, silenciar los datos sensibles e insertar controles ambientales en los puntos vulnerables de su flujo de trabajo para reducir la superficie de ataque y garantizar que sus aplicaciones solo se ejecuten en dispositivos de confianza, en redes de confianza, en plataformas de confianza por usuarios de confianza con credenciales de confianza.

Y lo que es más importante, el enfoque de seguridad adecuado será aquel que garantice que dispone de un plan corporativo completo para supervisar, probar, mitigar y resolver de forma rutinaria cualquier infracción que pueda producirse, con el fin de crear una buena higiene de seguridad más allá del equipo de TI, sino en toda la organización. La seguridad no es tarea de una sola persona o departamento, sino responsabilidad de toda la empresa.

Proteja las funciones que aún no ha lanzado para que no socaven la seguridad de la aplicación

Además, muchos desarrolladores añaden a su código lo que se denomina "banderas de características" o "interruptores" que les permiten activar/desactivar características y realizar pruebas A/B de nuevas funcionalidades para determinados usuarios y grupos, o para compartimentar el riesgo. El riesgo irónico aquí es que si la aplicación se somete a ingeniería inversa y los piratas informáticos pueden ver el código fuente, la lógica de su aplicación quedará expuesta y los delincuentes podrán robar o comprometer su propiedad intelectual.

Esto también significa que si hay banderas de características ocultas en su código fuente, las características que aún no ha anunciado públicamente o enviado pueden ser inadvertidamente dadas a los hackers (o a su competencia). En teoría, esto daría a los delincuentes y ladrones una ventaja para aprender a copiar, manipular o alterar su software. Incluso si los hackers acceden a un código que aún no es totalmente funcional, podría ofrecer comentarios y pistas sobre sus planes de futuro.

Software heredado y al final de su vida útil (EOL)

Parte de un enfoque proactivo de la seguridad consiste en garantizar que su empresa nunca utilice software que haya llegado al final de su vida útil, tanto si usted es el proveedor del software como si es el destinatario.

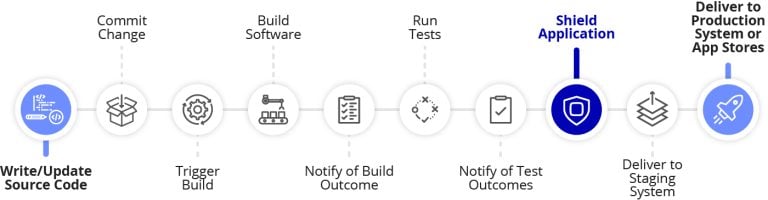

La mejor manera (y la más fácil) de asegurarse de que siempre se está ejecutando con las últimas versiones es integrar actualizaciones automáticas de seguridad en su proceso de integración continua/desarrollo continuo (CI/CD). De este modo, las últimas mejoras de seguridad verificadas pasan a formar parte de cada nueva actualización de software. Integrar las protecciones de código y la criptografía de caja blanca en su proceso CI/CD significa que ya no tendrá que pensar en añadir seguridad como un paso manual: su software estará protegido en cada versión.

Cualquier código heredado que no haya sido revisado recientemente, por muy bien que parezca funcionar, puede contener vulnerabilidades.

En el caso del software comercial:

Si los pagos de mantenimiento y asistencia se han interrumpido, también puede hacerlo el flujo continuo de actualizaciones de software del proveedor. Es posible que lleve muchas versiones de retraso con respecto a las últimas actualizaciones y que no sea consciente de que este cambio ha sido interrumpido por alguien de Finanzas o Adquisiciones que intenta controlar el flujo de efectivo.

En el caso del software de código abierto y de terceros:

Puede significar que el mantenedor ha dejado de darle soporte y no está creando parches cuando se descubre una nueva vulnerabilidad, dejando sus aplicaciones y sistemas vulnerables a eventos de seguridad que son cada vez más explotados.

En el caso de una base de código que heredó:

incluso de su propia organización, podría significar que el software no ha pasado por su actual proceso de revisión del código fuente y de pruebas de seguridad. Las fusiones y adquisiciones son una oportunidad perfecta para forzar esa revisión del código heredado de arriba abajo durante la diligencia debida y la integración.

En el caso del software desarrollado activamente:

A medida que sus equipos de desarrollo añaden nuevas funciones, las antiguas pueden seguir siendo funcionales pero depreciadas, creando así problemas de regresión. Sin embargo, las organizaciones suelen centrar sus esfuerzos de comprobación y corrección en el nuevo código de las últimas versiones, lo que puede generar una falsa sensación de seguridad de que la aplicación no es vulnerable.

Aproveche las ofertas de SaaS e implante la seguridad de las aplicaciones

Entonces, ¿cuál es la respuesta? Sin duda, no es económicamente viable que cada empresa desarrolle su propio software para cada función y caso de uso. En esta coyuntura, los flujos de trabajo son colaborativos y las empresas dependen de proveedores externos para optimizar el valor organizativo, obtener eficiencias y aumentar el ahorro. Prescindir por completo de terceros no es una opción.

La solución es adoptar una actitud proactiva en materia de seguridad. Usted es responsable de su propia seguridad y de salvaguardar sus datos, incluso si uno de sus proveedores está en peligro. Hay algunos momentos clave que pueden marcar la diferencia:

- Si está utilizando una versión de software EOL, es hora de actualizarla. ¿Se acerca el final de su vida útil? Cambie a una versión SaaS para disponer siempre de la tecnología y los parches más recientes. Si no puede pasarse a SaaS, active las actualizaciones automáticas en sus soluciones locales. Y no olvide asegurarse de que paga continuamente por los servicios de mantenimiento y asistencia para que las actualizaciones y la asistencia técnica sigan llegando sin interrupciones.

- Proteja sus aplicaciones con seguridad automatizada por capas como parte de su flujo de trabajo CI/CD. Esto protegerá tu propiedad intelectual, claves privadas, APIs, SDKs y datos de usuario, manteniéndolos protegidos, incluso en el caso de una brecha de terceros.

La gestión del riesgo de terceros es un proceso continuo de mejora kaizen. Se trata de prevenir más que de reaccionar.Patear la lata por el camino y tratar la ciberseguridad como una tarea periférica puede tener consecuencias nefastas para un negocio, especialmente a medida que cada empresa se convierte en una empresa tecnológica, acelerada aún más por la rápida digitalización que exige la pandemia.

Conclusión: La simple matemática le dice que, a largo plazo, será más barato ocuparse de los riesgos ahora que esperar a que se exploten las vulnerabilidades. Sí, puede ser un dolor de cabeza abordar las vulnerabilidades heredadas, pero no hacerlo puede crear problemas mucho peores que un dolor de cabeza y responsabilidades financieras y legales para su empresa y sus clientes.

Si se encuentra reaccionando ante un problema de seguridad, probablemente sea demasiado tarde. La mejor manera de abordar la seguridad es adelantarse a ella antes de convertirse en otro titular.

Proteja todas las versiones de su software con soluciones de seguridad saas

Reduzca el riesgo de que su cadena de suministro se vuelva vulnerable por software antiguo e integraciones de terceros comprometidas. Verimatrix XTD Prevent (antes App Shield) ofrece protección de nivel militar a velocidades SaaS para mantener seguros el código fuente, las claves API, los SDK, los datos personales y los certificados. Incluso si sus aplicaciones se ejecutan en software heredado, XTD Prevent inyecta una potente protección directamente en el paquete de su aplicación (APK de Android y xcarchive de iOS) con este servicio en la nube de código cero que le permite proteger a sus clientes en las versiones actuales que están ejecutando sin necesidad de que vuelvan a realizar pruebas de aceptación de sistemas completas de extremo a extremo.